Author: tontonfred

Freemobile réseau le plus rapide / Test de débit ..

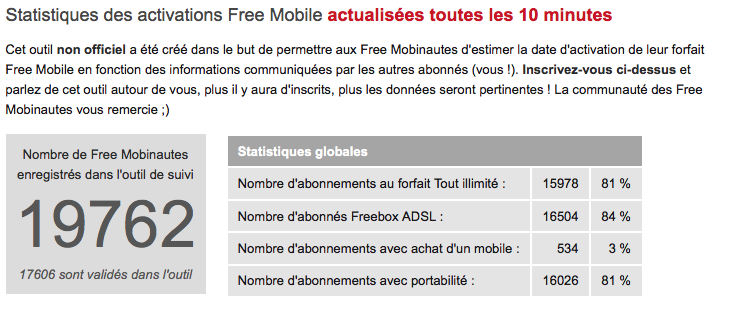

Là encore c’est du grand n’importe quoi on voit fleurir sur la toile des billets parlant d’un débit supérieur aux autres opérateurs…..

Avec quelques centaines de personnes ayant activé leurs lignes c’est plutôt logique non ?Attendons de voir dans quelques mois ..

On peut même trouver des posts qui évoquent un débit plus important qu’orange en passant par le réseau orange …hum hum

Attendons les premières montées en charge…

Attention phishing en cours Freemobile ..

Attention phishing EDF

J’ai reçu ma carte Sim Free.. #crc11 #freemobile

Edit du 23/01/2012 :Alors la je suis carrément d’accord avec ceci :

Edit du 21/01/2012 :

FreeMobile : Compilation des Interviews de Xavier Niels

Edit du 20/01/2012 :

Ils ont Free, mais ils n’ont pas tout compris

Edit du 19/01/2012 : Free vient de communiquer sur France3 et annonce 2 semaines de délai pour la portabilité ..

Free Mobile : Orange affirme officiellement que le réseau est bien allumé 😉

Les ratés de Free Mobile: info ou intox?

Ce que Free a compris

Edit du 18/01/2012 : SI vous avez reçu votre Sim, et que vous êtes sur le point d’utiliser votre forfait Free mobile, j’attends vos témoignages en commentaires… Je publierai les plus représentatifs..

(réseau, débit, portabilité, attente, etc …)

Merci

http://www.dailymotion.com/video/x3f9svTour d’horizon autour du Tsunami de la semaine #Freemobile :

Edit du 13/01/2012 :

J’aimerai des témoignages de personnes qui ont réellement reçu et activé leurs cartes Sim “Free”..Histoire d’avoir une première impression.

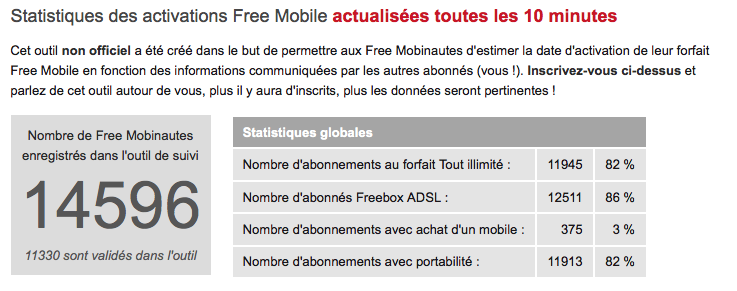

Extrait du code source de la page live.free.fr :

Les 10 coûts d’utilisation « cachés » de Free Mobile …

- Il faudra débourser 10 euros si vous devez acquérir une nouvelle carte sim avec un nouveau numéro, habituellement gratuit (même en boutique)…

- Il faudra débourser 10 euros pour les frais de port du téléphone et 15 euros pour l’envoi du téléphone et de la carte SIM… Normal?

- En cas de blocage de votre téléphone (3 codes faux d’affilée), c’est 5 euros qu’il faudra donner pour récupérer le code de déverrouillage

- Si vous ne souhaitez pas donner de RIB, il faudra donner un acompte de 200 euros pour que Free soit dédommagé si vous ne souhaitez pas payer (pour n’importe quelle raison)

- Un retard de paiement par CB ou chèque, amène une pénalité de 7,5 euros minimum

- Pour ceux qui ont un blackberry et qui veulent exploiter le réseau RIM alors vous devrez prendre une option à 1 euro par mois

- Ceux qui souhaitent renvoyer leurs appels mobiles (vers des numéros métropolitains) se verront taxés de 0,05 euro par minute

- Il y a aussi une limitation sur le nombre de SMS/MMS envoyés simultanément qui est de 10 destinataires. Si vous souhaitez envoyer un texto à tout votre répertoire, il faudra alors envoyer 10 par 10…

- Dans le cas d’une offre à 2 euros, il est possible d’acheter 20 mo de data pour 1,99 euros. Il faudra ensuite débourser 0,06 euros par Mo supplémentaire consommé

- Acheter un téléphone à crédit (mensualités supplémentaires) avec les organismes proposés par Free revient plus cher que de l’acheter en une fois (normal, c’est des sociétés de crédits). Seul avantage, le téléphone n’est en aucun cas lié à votre utilisation de Free Mobile.

- Il ne sera pas possible de partager la connexion data en mode clé 3G (Le Service est conditionné à une utilisation non abusive, « en bon père de famille ». Sont strictement interdites, et considérées comme une utilisation du Service et/ou de la SIM abusive, notamment : l’utilisation dans le cadre de boitier radio ou de clé ou carte 3G)

Sans parler de la couverture de 27 % hors réseau Orange

Sans parler de “d’incident ou de retard de paiement, ou d’inscription au fichier Préventel ou de chèque déclaré irrégulier par le Fichier National des Chèques irréguliers.”

A suivre…

Virgin aligne ses tarifs

Téléphonie mobile : Thionville ne veut pas des antennes relais de Free

Edit du 13/01/2012 chez yahoo :

Edit du 13/01/2012 chez yahoo :

Normalement je devrais donc bénéficier d’une baisse des tarifs et d’une amélioration de mes services …Merci Free !! 😉

Normalement je devrais donc bénéficier d’une baisse des tarifs et d’une amélioration de mes services …Merci Free !! 😉

Là ce n’est pas TF1 mais UFC-que-choisir :

Au suivant, Bouygues :

Plus de succès que Free .. 😉

Edit du 14/01/2012:

Votre zone est-elle couverte par le réseau Free Mobile ?

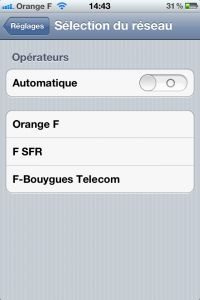

Vous pouvez dès à présent savoir si vous êtes en ce moment même sous couverture Free Mobile. Il suffit pour cela de vous rendre dans les paramétrages de votre mobile, puis de rechercher les réseaux mobiles. Si vous voyez apparaître 20814 ou 20815, c’est que vous êtes bien couvert par Free Mobile ! Ces numéros seront remplacés par le terme Free Mobile dès l’ouverture du réseau. Voici la manipulation à effectuer selon votre smartphone :

Android

“Paramètres” > “Sans fil et réseaux” > “Réseaux mobiles” > “Opérateur de réseau” > “Rechercher les réseaux”.

iOS (iPhone, iPad)

“Réglages” > “Opérateur” > Lancer une recherche manuelle des réseaux.

Windows Phone

“Paramètres” > “Réseau mobile” > “Sélection de réseau” > Appuyer pour sélectionner.

Blackberry

“Options” > “Réseaux et connections” > “Réseau mobile” > “Mode de sélection de réseau” > “Manuel”.

source:http://www.freenews.fr/

Alerte Sécurité Acrobat et Windows du 10/01/2012

Rôle WSUS 2008 R2 #CRC11

Wsus est un service permettant de distribuer les mises à jour de Windows et d’autres applications Microsoft différentes machines Windows. WSUS est un serveur de mises à jour local qui se synchronise avec le service Microsoft Update ,Il permet de contrôler la diffusion des mises à jour dans un parc informatique.

Par défaut chaque machine Windows faisant ses mises à jour, va les chercher sur le site officiel, ce qui demande beaucoup de bande passante sur un parc avec de nombreuses machines. Dans un domaine ou pas vous allez pouvoir mettre en place une stratégie permettant au postes du parc de venir chercher les mises à jour en local sur celui-ci avec un contrôle ou pas de l’administrateur.

La diffusion de ces mises à jour concerne non seulement les mises à jour de sécurité Windows mais aussi tout logiciel capable de faire ses mises à jour sur Microsoft Update.

Pour commencer une petite vidéo pour l’installation de Wsus

Ensuite il faut être patient et effectuer les mises à jour

Le billet sera complété à votre retour.

Yesterday by JcFrog ..

Rôle DHCP 2008 R2 #CRC11

Vidéo Introduction Installation Rôle DHCP 2008 R2

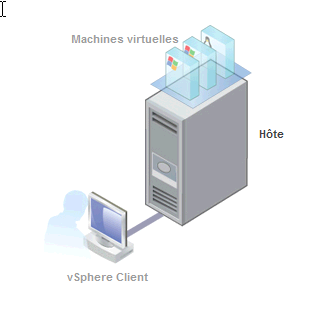

Test VMWare ESXi vSphere/vSphere Client Premiers pas ..

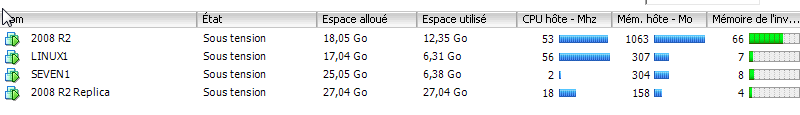

Voila le petit test en cours avec Esxi 5

Esxi installé sur un Host Proliant ML 350 (d’origine une pile Mirroir pour le système et une pile RAID 5 pour les datas )

le vSphere client sur mon Vaio.

En VM pour test notre TD de la semaine dernière :

2 Serveurs 2008 R2 et un Seven en client

Pour l’installation sur le Proliant pas de problèmes particuliers.

Mon installation fut d’abord réalisée sur 2 disques SCSI en mirroir pour installer le système de fichier de ESXI.J’ai du ensuite passer en mode maintenance à partir de vsphere client pour déclarer ma pile RAID avec 250 Go de plus..La encore pas de soucis particuliers aprés 15 min de recherche ce n’était pas compliqué.

J’ai utilisé cette iso : VMware-VMvisor-Installer-5.0.0-469512.x86_64.iso

Pour la récupérer il suffit de créer un compte chez VMware

Pour l’installation du vsphere client la encore pas de soucis particuliers mise à part que je l’ai installé sous windows 7.J’ai utilisé ce fichier :VMware-viclient-all-5.0.0-455964.exe

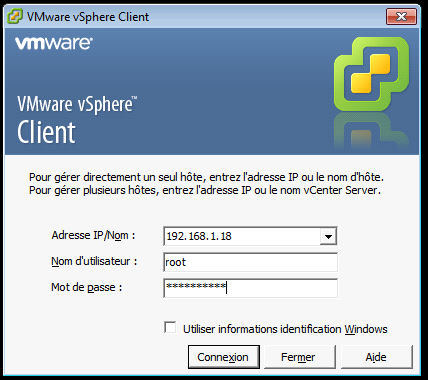

Une fois installé il suffit de déclarer L’ip du serveur pour se loguer à partir du client.

Noté que celle-ci apparait aussi sur l’écran d’accueil du serveur.

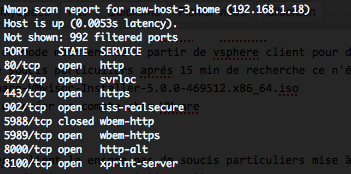

Pour pouvoir continuer la préparation du TD j’ai ramené le serveur à la maison mais sans écran et en laissant le esxi client DHCP. J’ai donc du récupérer la nouvelle IP..Pour cela consulter votre serveur DHCP ou comme moi un petit nmap sur votre réseau local pour retrouver le serveur ESX.

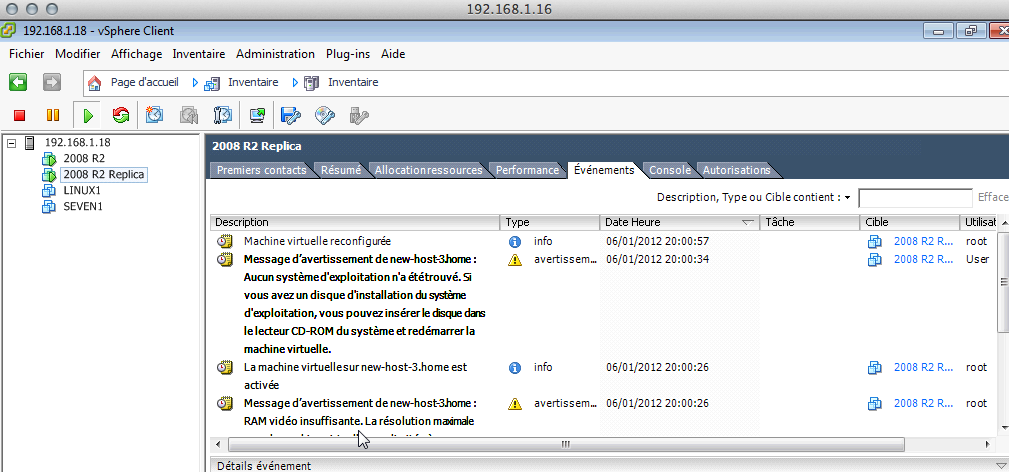

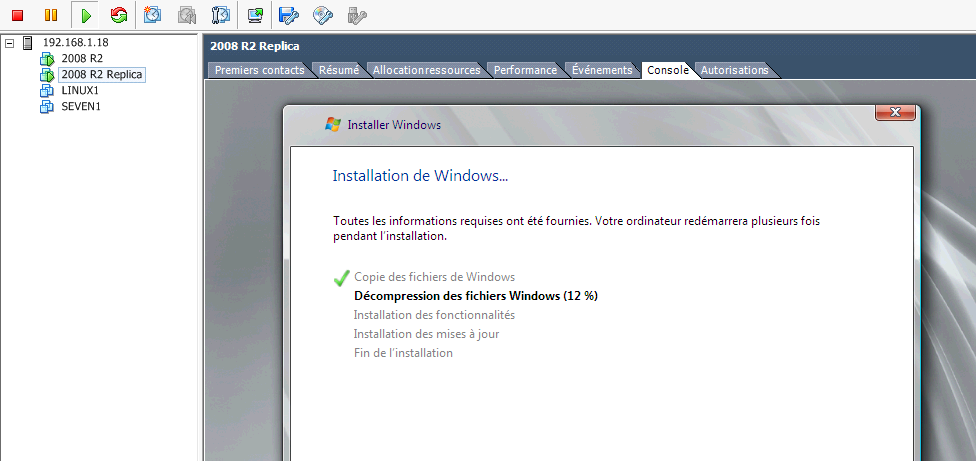

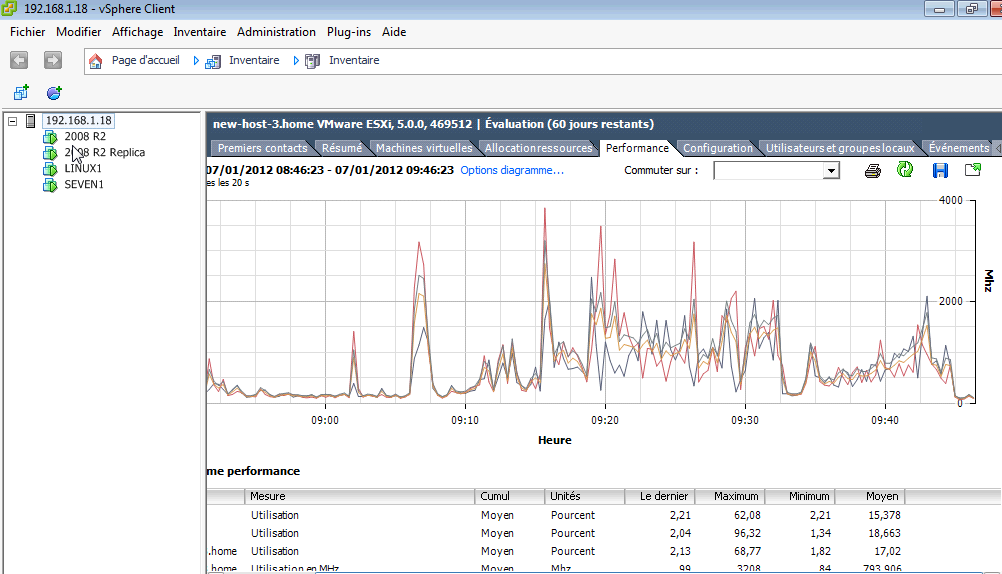

Quelques captures pendant l’installation des VMs:

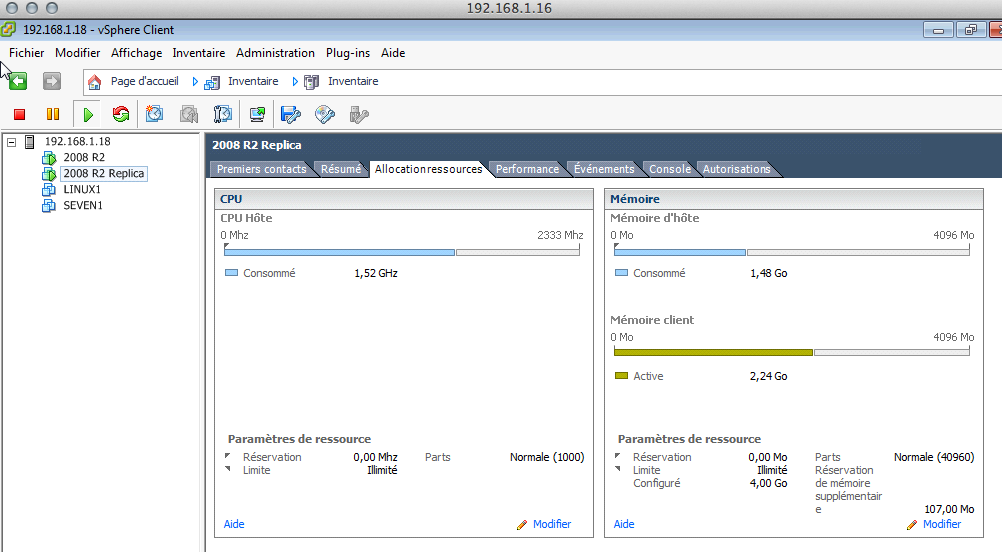

Le paramétrage des VMs est aussi simple qu’avec une Workstation mise à part que vous avez beaucoup plus de finesse de réglages.

Je remarque également une fois les Tools installés sur mes Vms que celles-ci deviennent beaucoup moins gourmandes en terme de performances.

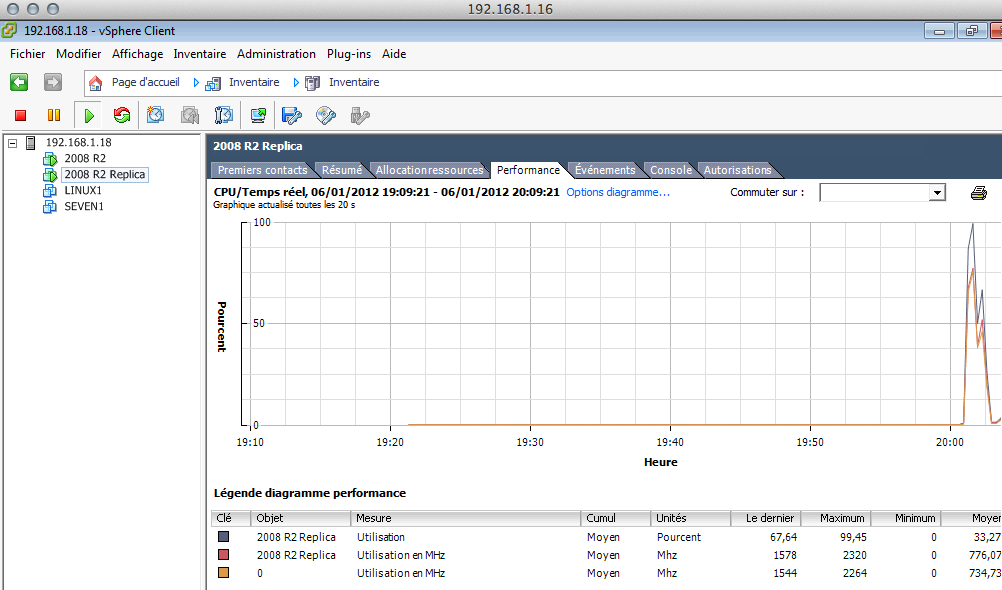

Une petite montée en charge avant l’installation d’un AD mais avec un linux en plus ..

Il est possible d’installer les Vms à partir d’un support CD/DVD en utilsant celui du serveur ESXi mais il est possible également d’installer une iso à partir du vSphere client. Pour cela il suffit de l’ajouter à vos banques de données.

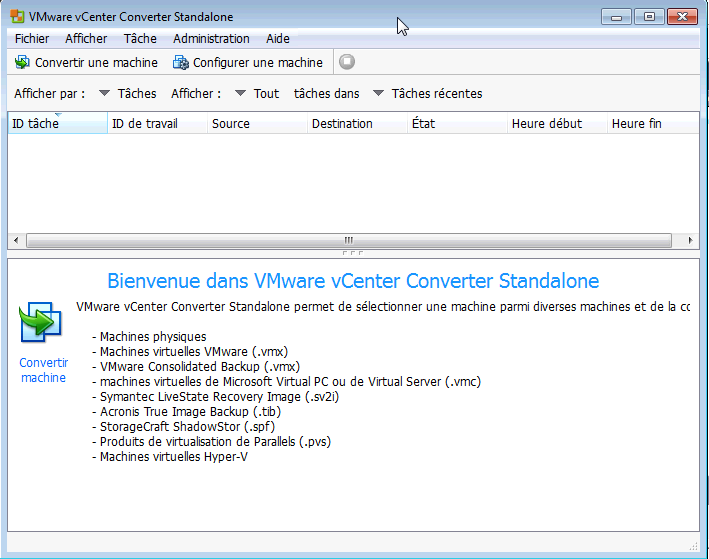

Il est possible de récupérer des VMs Workstation pour les récupérer online vers ESXi pour cela utiliser l’outils:VMWare vCenter Converter Standalone

Alerte sécurité Facebook #ver : ramnit et W32/Palevo-BB

Celui-ci est à prendre au sérieux:le ver Ramnit

Selon Seculert, c’est déjà plus de 45 000 login et mots de passe qui sont ainsi dérobés en quelques heures.

Des infos ici

“le malware utilise les identifiants de connexion volés pour saisir les comptes et se propager via des liens malveillants envoyé à des amis sur les profils ou via le chat Facebook.”

sources:http://www.socializ.fr

Quelques personnes touchées par le ver W32/Palevo-BB le week dernier semble corrigé par Facebook :

Sources:ericosx

Les voeux en HTML5 avec google street view ..

Battlefield 3 en promo – 50% jusqu’au 25/12 23H59

Surveiller son système en mode texte by Nicolargo

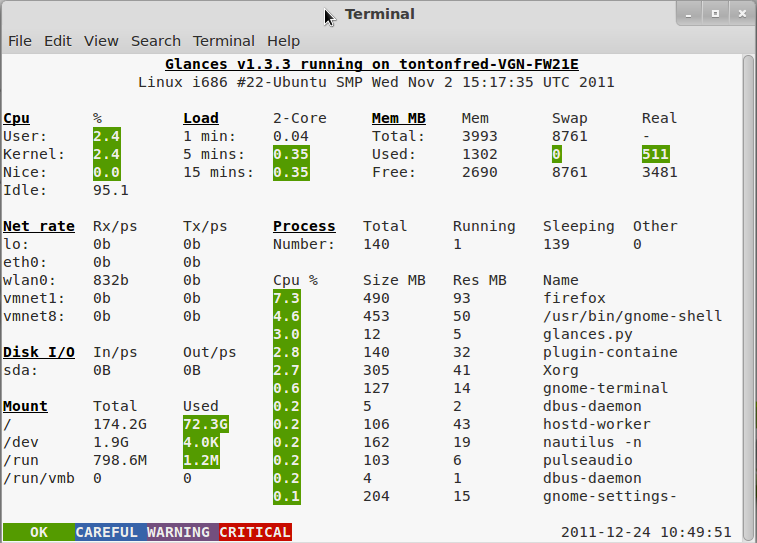

Au fil de mes tweets @gonzague m’a fait découvrir un outil super sympa en cours de dev: Glances

Il permet de surveiller son système en mode texte à partir d’une console ou d’un terminal.

Il ressemble à ceci :

Son auteur est Nicolargo et vous pouvez trouver toutes les infos sur son blog :

Il cherche des contributeurs pour l’évolution de Glances

Il sera utilisé pour nos Td’s en Janvier quand nous effectuerons le maquettage de certains services en Haute dispo.

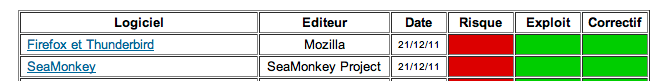

Alerte sécurité Firefox, Thunderbird, Seamonkey 21/12/2011

A REIMS, LE CESI S’IMPLIQUE DANS LA VIE DE LA CITÉ

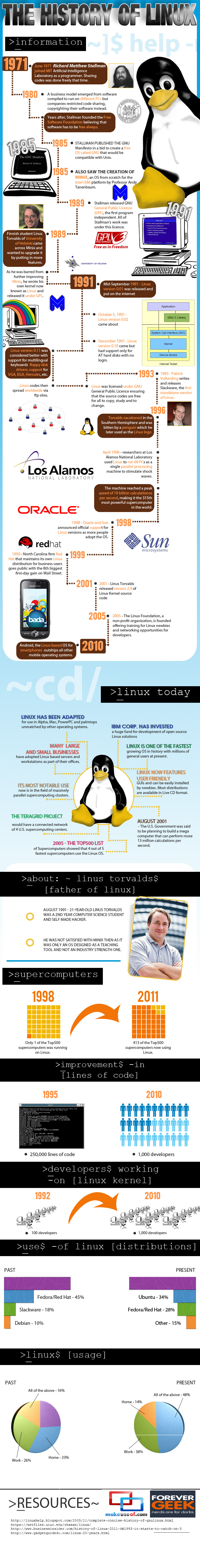

L’histoire de GNU/Linux en images.. #RARE

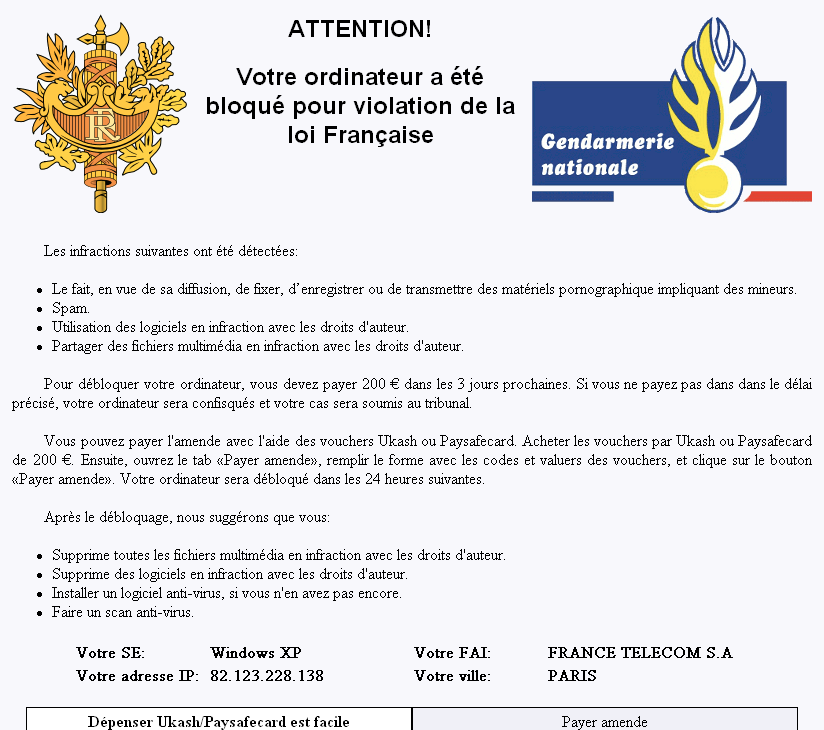

Virus POLICE GENDARMERIE le retour

Edit du 20/02/2012

Il ya toujours 3 formes du virus en activité.

Les 2 premières permettent un démarrage en mode sans echec si c’est votre cas vous démarrez en mode sans echec avec prise en charge réseau vous téléchargez :

Malware bytes et vous le mettez à jour ,vous lancer un scan et vous nettoyez la machine.

Ensuite Mise à jour de la machine Java … et un antivirus à jour et vous êtes tranquille.

Si vous avez la troisième forme la plus courante ce jour:

Démarrer votre machine avec un live CD..

Par exemble Hiren’s boot CD

Et dans l’explorateur du MINIXP de Hiren’sBOOTCD vous renommez explorer.exe en explorerold.exe

Ensuite vous renommez twexx32.dll en explorer.exe et normalement le tour est joué..

Ensuite vous reprenez l’étape de désinfection…

Attention toutefois à la version de explorer qui pourrait rendre la machine instable ..en général chaque Service Pack de windows a une version différente de explorer.exe.

Edit du 13/02/2012 le virus toujours en activité …

Edit du 29/01/2012 le virus se propage toujours

J’invite les personnes encore touchées par le ce Virus à visiter le site :

http://www.malekal.com/2012/01/10/virus-gendarmerie-activite-illicite-demelee/

Dixit: tonton, quelques clients touchés cette semaine plugins java et flash des navigateurs pas à jour..Comme quoi les mises à jour…

Pour les personnes à la recherche de solutions :La méthode la plus efficace ici

Sachez aussi qu’a priori le cd rescue disk de Kaspersky à jour permet de nettoyer la machine. Pour cela il suffit de le télécharger ici de le graver, de booter dessus et de bien faire la mise à jour avant de lancer le scan..

A priori la solution Combofix fonctionne aussi.

On trouve aussi des vidéos youtube ici et ici pour le nettoyer

Si malgré toutes ces méthodes vous ne parvenez pas à le supprimer n’insistez pas et ne prenez pas de risques avec vos données et confiez votre machine à un pro qui prendra toutes les précautions nécessaires.

Edit du 17 Décembre un article intéressant ici

Extrait d’un document de la gendarmerie que l’on peut trouver sur le site Hadopi.fr:

Depuis le 10 décembre 2011, il apparaît que des particuliers sont victimes d’un code malveillant bloquant leur ordinateur. Ce code exécute une page comportant le logo de la Gendarmerie (mais aussi parfois de la police) et qui empêche toute action sur l’ordinateur infecté, à moins de régler en ligne une « amende » de 200 euros

(Cf Capture du message en annexe)

Cette pratique est nommé RANSONWARE (logiciel de rançon).

il ressemble a ceci:

Il consiste via des bannières publicitaires (notamment celles présentes sur les sites de pornographiques et de streaming) à injecter le code sur des ordinateurs dont le navigateur internet, ou les extensions JAVA et ADOBE FLASH, ne sont pas à jour.

Le particulier se retrouve alors avec le message en question et ne peux plus effectuer aucune action. Le code est invasif au point de ne pas permettre de reprendre la main après redémarrage de l’ordinateur, les victimes de ce week-end ne trouvant leur salut qu’après réinstallation totale de WINDOWS.

Cette pratique est bien sur illégale et il est bon évidemment d’indiquer aux victimes de ne pas payer.

La version française existe sous 3 formes :

- Une forme qui créé une clef Run, à désinfecter, c’est facile il suffit d’aller en mode sans échec avec prise en charge du réseau et de scanner avec Malwarebyte : http://www.malekal.com/tutorial_MalwareBytes_AntiMalware.php

- Une autre forme qui modifie la clef Shell (cela remplace le bureau par le malware, le bureau est inactif, le malware le rempalace). Ceci est évoqué ce

lien : http://www.malekal.com/2011/12/08/trojan-winlock-tropan-ransomware-virus-police- suite/ - Et la dernière variante qui remplace Explorer.exe dont nous allons parler ici Voici la détection : http://www.virustotal.com/file-scan/report.html?id=d9c4b2f9b6fc87afb2ecfd6bf3227b1f5a488728ca7a24b9fab38eba78a09505-1323611473

File name: explorer.exe Submission date: 2011-12-11 13:51:13 (UTC) Current status: finished Result: 6/ 43 (14.0%) VT Community

Print results Antivirus Version Last Update Result BitDefender 7.2 2011.12.11 Trojan.Generic.KD.468202 Comodo 10920 2011.12.11 Heur.Suspicious F-Secure 9.0.16440.0 2011.12.11 Trojan.Generic.KD.468202 GData 22 2011.12.11 Trojan.Generic.KD.468202

Kaspersky 9.0.0.837 2011.12.11 UDS:DangerousObject.Multi.Generic

Show all

MD5 : 6911baa817b5066b7566fc4d3cb1a207 SHA1 : 21007c5c048f4763750b912b5c89da54a86d34f2 SHA256: d9c4b2f9b6fc87afb2ecfd6bf3227b1f5a488728ca7a24b9fab38eba78a09505

Sources:malekal.com

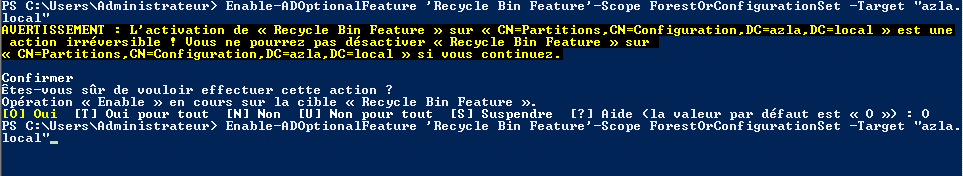

Activer Corbeille Active Directory #TIPS #C18 #CRC11

Ouvrir POWERSHELL

Tapez:

Import-module ActiveDirectory

Enable-ADOptionalFeature ‘Recycle Bin Feature’ -Scope ForestOrConfigurationSet -Target “domain.local”

VERIFICATION

Get-ADOptionalFeature -filter *

Si “EnableScopes” possède une valeur la corbeille est active …

Paramétrage Synchro par Serveur de Temps

-

w32tm /config /update /manualpeerlist:"ntp.univ.reims.fr" /syncfromflags:manual

-

w32tm /config /update

-

w32tm /resync

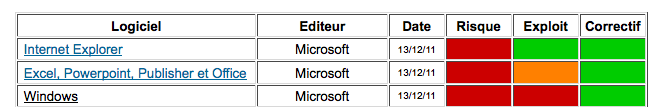

Alertes Failles Windows, IE, Office 13/12/2011

MIB Management information base #TIPS #C18

MIB Management information base

C’est donc la base d’informations de gestion.

La MIB se présente comme une base de données normalisée, qui permettra de lire et d’écrire sur les équipements distants, de façon également normalisée. Ce sera à l’agent lui-même de faire la traduction entre les informations transmises par SNMP et la plate-forme.Elle permet donc:

- Pouvoir consulter des informations.

- Modifier des paramètres.

- Emettre des alarmes.

Structure de la MIB:

- Elle est organisée hiérarchiquement, de la même façon que l’arborescence des domaines Internet.

- Elle contient une partie commune à tous les agents SNMP en général, une partie commune à tous les agents SNMP d’un même type de matériel et une partie spécifique à chaque constructeur.

- La structure est normalisée.

Exemple de représentation:

Voyons par exemple un exemple simple:

- Obtenir ” l’uptime ” de la machine locale, le temps depuis lequel le système est en service. Dans l’arbre que nous avons juste dessus, nous voyons qu’il faut passer par les noeuds .1.3.6.1.2.1.1.3 . Nous ajoutons un zéro à cette suite, pour indiquer la feuille.

- Plus facile a comprendre sous linux…:snmpget -v 1 -c public localhost .1.3.6.1.2.1.1.3.0

- la ligne de commande se termine par le chemin complet d’accès à la variable souhaitée

Il existe un trés grand nombre d’outils permettant d’explorer les Mibs..Entrainez vous un peu et vous serez plus a l’aise avec des outils comme Nagios…

Un agent SNMP est plus ou moins finement paramétrable, suivant le système. Il est possible, par exemple de créer des groupes de sécurité qui auront accès en lecture seule, d’autres en lecture/écriture, d’autres encore en lecture seule, mais sur certaines branches seulement…

Attention a la securité de votre réseau notamment avec la version 1 de snmp…

sources:caleca christian

Pour les Fans !!!

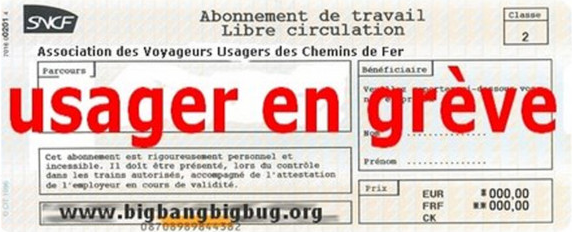

Je redoute le 11 Décembre …..

Depuis le début de l’année les enfants ont pu avoir environ euh …4 fois le train le lundi matin pour partir à l’école…

Sans parler des journées de grèves…Il doit y avoir un nid de syndicaliste genre (sud rail force 10) sur la ligne Charleville Reims..

Alors résignés nous nous disons:mais ça peut être pire??

Je crains le pire à partir de Dimanche ..

Pardon à mes connaissances de la SNCF mais là je dis: STOP !!!!!

Tips aide Evolution N°1

Stratégies de compte

Portes ouvertes CESI EXIA Reims 10/12/2011

Alerte Sécurité Acrobat Reader 7/12/2011

Point sur les TD’s Windows System Server

Pas assez de temps ce soir ..

La mise en ligne des vidéos de correction des Td’s représente un peu de travail mais vous serez prévenus par le biais du blog..

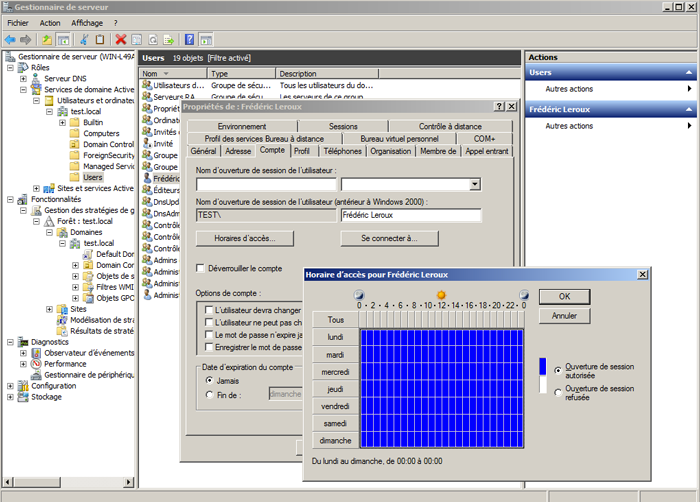

Il y aura dans ces vidéos :la construction d’une structure administrative Active Directory, la mise en place de la GPO script d’ouverture de session, mise en place d’une Racine de domaine autonome..Fabrication d’un MSI et la GPO de déploiement de celui-ci.

En supplément je ferais une sorte de pense bête général pour l’ensemble des TD’s.

D’autres supports vous seront donnés directement.

PS:Pour Mr : ” Where is B…..?” qu’il ne s’inquiète pas avec tout çà il arrivera à se débrouiller. Par contre il faut penser à lui faire bosser le Module du CCNA.

En cadeau : extrait QCM Certif Microsoft;)

Une application pour le stationnement …

A tester pour vos enfants trés sympa ..

Au programme ce week-end …

Il pleut, mon épouse travaille les enfants sont sages alors j’en profite …

Au programme ce week-end:

Une installation de ESXI pour éventuellement fabriquer une bonne machine de TP/TD

Sur le papier il est plus alléchant au niveau des performances par rapport aux autres outils gratuits. De plus il propose d’origine une partie snmp de base qui me permettra sans doute de pouvoir faire des choses intéressantes avec mes projets pro “Nagios” en cours. Il est “intégrable” à un domaine Active Directory. La liste du matériel compatible évolue. Côté inconvénient je pense qu’il est plus difficile à prendre en main et à installer par rapport aux autres outils gratuits.

Bon ben pour l’instant je n’ai pas la bonne machine ..il va falloir creuser la question dans les serveurs récupérés au boulot……sniffff

Bon ben pour l’instant je n’ai pas la bonne machine ..il va falloir creuser la question dans les serveurs récupérés au boulot……sniffff

La suite des tests sous opensuse 12.1 (test intégration dans un domaine active directory pour des Tds)

Pourquoi j’ai choisi cette distribution:

- Gnome 3.2 est vraiment sympa les distributions l’intégrant d’origine sont rares.

- Yast est un outil formidable pour les td’s,des installations propres …

- La partie Samba est très propre et très en avance pour l’intégration dans un domaine AD.

- Elle fait un parfait poste de travail fonctionnel pour un utilisateur lambda.

Test de DEFT 6.1.1

Ca fait longtemps que j’ai envi de tester cette distribution. J’ai souvent chercher longuement des outils pour la récupération de données et suis souvent retombé grâce à un bon référencement naturel sur le blog de “Zythom”. Sur ses conseils j’utilisai “Helix” mais elle est devenu payante.. Au niveau pro j’utilise “testdisk” et “Photorec” mais avec cette méthode on ne fait pas une copie bit à bit du disque et si on recommence les récupérations on “stresse” à chaque fois le disque, si celui-ci est déjà “mal en point” c’est un peu délicat. Voila pourquoi je m’intéresse à DEFT…

“Jcfrog” à découvrir …

une superbe démo HTML5 par Google..

Un informaticien et “Expert Judiciaire”

Avec l’autorisation de Zythom (Extraits de son blog)

“Vous avez toujours rêvé de mettre vos talents au service de la Justice?

Vous vous sentez capable de procéder à l’analyse d’un disque dur, d’une clef USB ou d’un cédérom tout abimé?

Vous n’avez pas peur d’organiser une réunion et de l’animer avec sérénité?

Vous n’avez pas été l’auteur de faits contraires à l’honneur, à la probité et aux bonnes mœurs?

Les mots Warrant, Verus dominus, Usucapion, Urssaf, Quérable, Léonin, Forclusion, Exécution provisoire, Contradictoire ne vous font pas peur et vous vous sentez capable d’apprendre leur définition par coeur?

Vous êtes prêt à accepter un refus poli de votre dossier malgré sa grande qualité?

Vous savez chiffrer les dommages financiers causés par une informatisation partiellement ratée à cause d’un bug non reproductible?

Vous savez trouver un texte du Journal Officiel sans connaître sa date de parution?

Si vous avez répondu “Oui” à toutes ces questions, vous pouvez postuler pour devenir expert judiciaire (mais cela ne suffira pas!).”

Comment devenir expert judiciaire en 2010:

Zythom dans un mail m’a bien précisé qu’expert judiciaire, ce n’est pas un métier, mais une activité annexe. Tous les experts judiciaires doivent être des professionnels de leur domaine d’activité.

Merci à Zythom pour cette contribution

“chrooter” pour réparer votre linux #crc11 #seb

Un chroot pour réparer votre Unix/linux

Exemple le plus classique:

Après différentes manipulations sur grub votre système ne démarre plus.

Il suffit pour cela d’un live CD linux ou d’une clé bootable.

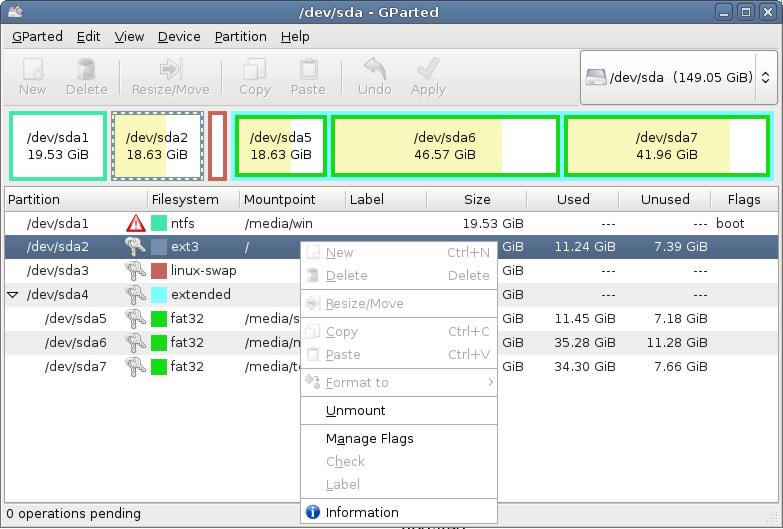

Commencez déjà par identifier le disque ou votre linux est installé avec par exemple la commande “fdisk” ou plus simplement “gparted” qui est l’outil de partitionnement de Gnome.

Disons que par exemple la partition à réparer est sda2

Disons que par exemple la partition à réparer est sda2

on commence par monter le sda2 :

$ sudo mount /dev/sda2 /mnt

Il faut aussi également monter le système de fichiers /dev:

$ sudo mount --bind /dev /mnt/dev/

On utilise ensuite le fameux chroot

$ sudo chroot /mnt

On effectue ensuite les manipulations nécessaires pour réparer son grub cela peut être une simple édition de son fichier cfg ou encore une mise à jour ou tout autres manipulations. Prenons l’exemple de la commandes update-grub qui permet de générer le fichier menu.lst pour le boot. (notez que le sudo n’est plus nécessaire)

$ update-grub

Une fois le système réparé, on sort du chroot et on démonte les systèmes de fichiers:

# exit $ sudo umount /mnt/dev $ sudo umount /mnt

Et voilà !! il vous suffit de rebooter votre bousin …. Attention si votre /boot ou votre /home sont montés dans des partitions différentes, il ya des manipulations supplémentaires..

Ambiance …”Test Cisco” …;)

Il fallait avoir la moyenne !!!! 😉

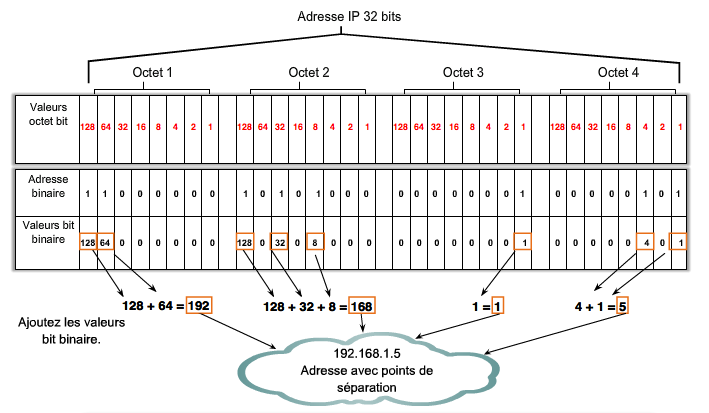

Slide à revoir Structure ip ,le slide…CRC11

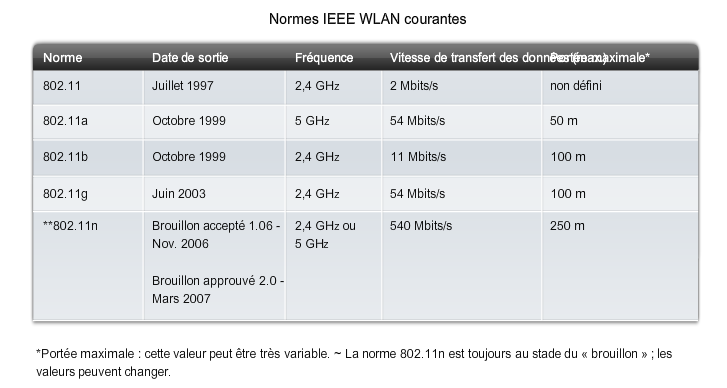

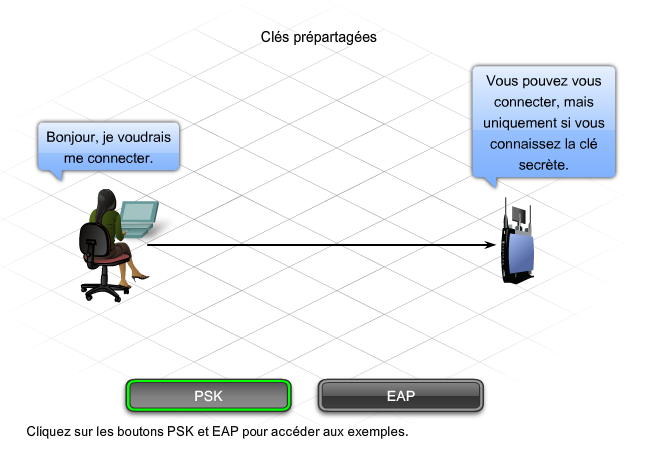

Slides à revoir CRC11 IEEE 802.11

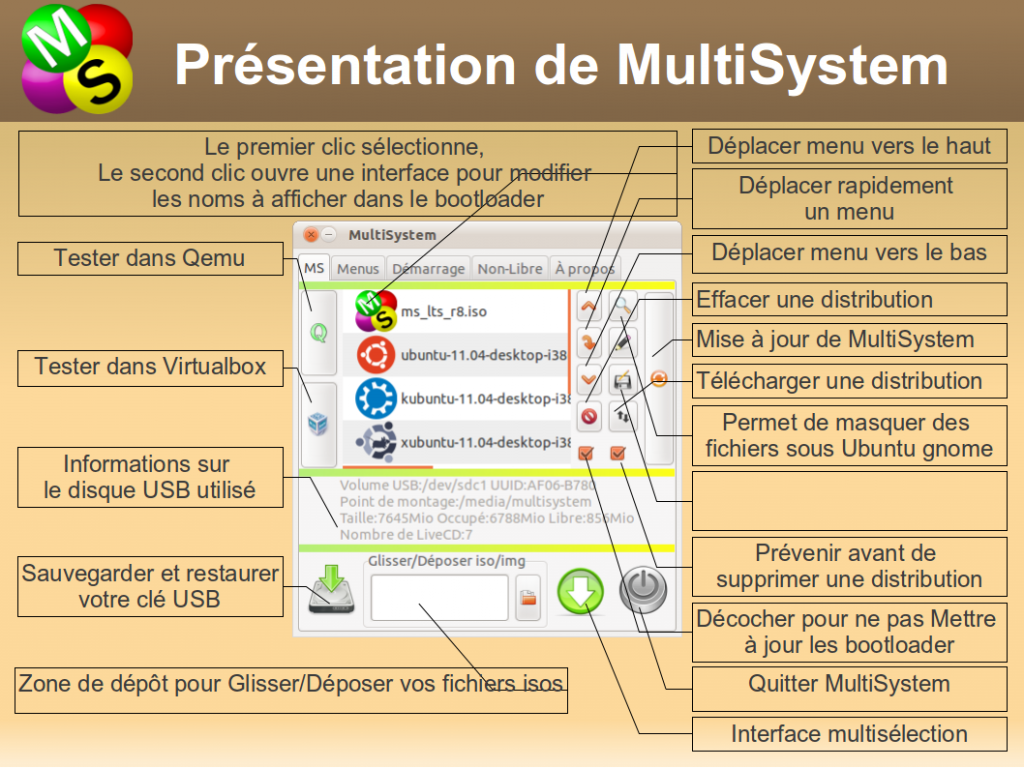

Une clé USB multisystem (pratique pour les TDs)

Pour apporter de l’eau à mon moulin..

Révision Cisco CRC11

Père Noël stp ;)

Attention phishing ORANGE ..

Reçu par une de mes clients ce matin :(avec les logos orange et les fautes)

Cher(e) Membre,

En raison de la congestion de touts les utilisateurs de compte émail et l’enlèvement de touts les comptes inutilisés ORANGE, WANADOO le service des comptes émail serait obligé de fermer votre compte, vous devrez donc confirmer votre e-mail en remplissant vos informations de connexion ci-dessous pour confirmer que vous utilisez toujours votre compte émail.

CONFIRMATION DE VOTRE IDENTITÉ. VÉRIFICATION DE VOTRE COMPTE ÉMAIL

Nom : …………………………………………………………………….

Prénom (s) :…………………………………………………………….

Date de naissance :……………………………………………………

Adresse Émail :………………………………………………………….

Mot de Passe : …………………………………………………………….

INFORMATION

Genre :……………………………………………………………………….

Pays / Territoire :…………………………………………………………..

Occupation :………………………………………………………………….

Ces informations seront utilisées pour vous fournir un accès personnalisé.

Au cas où le formulaire n’est pas totalement rempli vous verrez votre compte suspendu en permanence dans les 48 heures pour des raisons de sécurité.

Merci pour votre compréhension

Assistance Internet

Adresse d’envoi : service.confirmation802@orange.fr

Signalé chez secuser et orange …

Rappel en aucun cas on ne doit vous demander votre password

Pour Louis à propos du patch Battlefield 3 ..

http://blogs.battlefield.ea.com/Default.aspx##

Une base de données qui centralise les exploits, vulnérabilités

Comment la vraie vie devrait un peu plus s’inspirer des Internets en 3 leçons

Install Active Directory By CRC9

Un exemple d’install simple

Nouveau Domaine

Nouvelle Arborescence

Nouvelle Forêt

[stream provider=video base=x:/www.tontonfred.net flv=AD.flv embed=true share=false width=640 height=360 dock=true controlbar=over bandwidth=med autostart=false /]

Conférence Sécurité Informatique Hôtel de Ville de Reims du 15 novembre

Pour ceux qui n’ont pas assister à la conf …

Guillaume VASSAULT-HOULIERE – chef de projet Sysdream présentera des exemples de vols de données sur un cas blanchi : démarche des hackers, audit et évaluation des préjudices.

Romain BRUNELOT – Responsable Réseaux et Télécoms à l’eXia d’Arras présentera des techniques de protection sur des cas concrets.

Jean-Christophe DUGALLEIX – Ingénieur CESI, expert de justice à Pau parlera des vols de données en entreprises : Comment agir sur les plans techniques et juridiques pour qualifier vol de données.

Si il ya des gens qui veulent la conf en intégralité laissez moi un commentaire je vous donnerais en retour un lien pour les downloads..

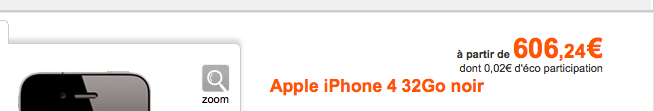

Comment Orange a arnaqué ses clients mobile cet été .

Abonné depuis 15 ans chez Orange

Facture moyenne 120 euros par mois

dernier téléphone changé il ya 1 an et demi

Avant l’été coup de fil de orange pour réajuster le forfait et hop ni vu ni connu réengagé pour 24 Mois ..En même temps cet été sans prévenir leurs clients il change les règles du jeu concernant les points ..

En gros si vous n’êtes pas dans le 11ieme mois sur un engagement 12 mois ou le 23ieme mois sur un engagement 24 mois les points n’ont pratiquement plus aucune importance ..

résultat après 15 ans de fidélité par exemple : un Iphone 4s pour :606 Euros

Supervision réseau en SaaS avec un Nagios “préoptimisé”

Nous expérimentons actuellement chez certains de nos clients des boitiers qui permettent la remonté d’infos autour de “SNMP, WMI, TCP/IP ..” en mode Saas.

C’est bien-sûr une structure NAGIOS à la base, En gros un nagios presque “clefs en main” avec des fonctionnalités supplémentaires

- simple d’utilisation et de configuration

- sans agent (SNMP, WMI, TCP/IP) pour les réseaux complexes

- avec agent pour les serveurs Windows délocalisés

- accessible en mode Saas ou hébergée sur site client

- autonome (matériel dédié)

- Météo des services

- Rapports automatisés

- Exploitation Technique

- Inventaire

- Configuration en volume

- Modèles d’équipements prédéfinis

(+) Idéal pour la supervision de systèmes d’information complets

(+) Intégrité des serveurs conservée

(+) Possibilité d’activation des pré-requis par GPO

(+) Peu consommateur de ressources (CPU, RAM)

(+) Protocoles standard: SNMP, WMI, TCP/IP

(+) Idéal pour des serveurs Windows isolés

(+) Récupère facilement des données très précises

(+) Gestion des versions / mise à jour gérées

(+) Optimisation de ressources (CPU, RAM, …) optimisée

(+) Désinstallation aisée

Pour des infos supplémentaires ou un test de 15 jours gratuit n’hésitez pas à me contacter.

Comment faire pour que Google Cars ignore votre réseau Wifi ..

Très simple il suffit simplement de modifier le nom de son réseau Wifi (SSID):

en ajoutant à la fin » _nomap ».

Exemple :Monssid_nomap ou bien encore livebox45EF_nomap

sources: http://googleblog.blogspot.com/2011/11/greater-choice-for-wireless-access.html

Il est vrai que tout le monde ne sait pas que son propre réseau wifi est scanné de temps en temps par Google à l’occasion du passage des véhicules pour le fameux service “Google street view”

Opensuse 12.1 est arrivée

Battlefield3 pour vous remettre de la journée

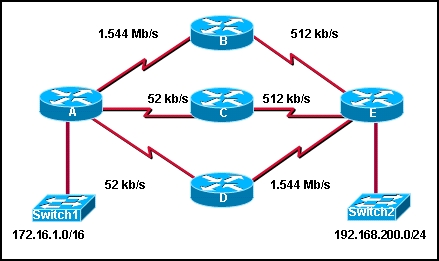

RIP/OSPF/EIGRP

Définition sur le routage

Le routage permet d’acheminer un paquet d’une source vers une destination à travers un réseau informatique.

Il existe 2 sortes de routage:

- Le routage statique:C’est le fait de renseigner manuellement une table de routage pour permettre l’acheminement de ces paquets.

- Le routage Dynamique:C’est un algorithme de routage qui renseigne dynamiquement une table de routage pour permettre l’acheminement de ces paquets.

Il existe plusieurs familles de protocoles de routage.

La famille : Vecteur de distance / Distance Vector =======>RIP

La famille : Etat de liens / Link state =======>OSPF

La famille : Hybride / Hybrid =======>IGRP EIGRP

Photos de Clavier …

Ubuntu Party 11-13 Novembre

Découvrez Giganews ..

Faille critique dans le player Flash

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R S E C U R I T E 11/11/11

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Mise à jour critique pour Flash Player

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

RESUME DE L’ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Plusieurs nouveaux défauts de sécurité ont été identifiés dans le lecteur

Flash, intégré à la plupart des navigateurs web pour lire les animations

et vidéos du même nom. Plus d’informations :

http://www.secuser.com/vulnerabilite/2011/111111-flash-player.htm

SOLUTION DISPONIBLE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Si ce logiciel est présent sur votre ordinateur, vous devez installer le

correctif disponible pour sécuriser votre ordinateur et prévenir toute

attaque. Un test simple permet de déterminer si le logiciel est présent

(cliquez sur le lien ci-dessus puis suivez les indications).

Le 360 HI-TEK du 11/11/11

Sortie de Opensuse 12.1 interface Gnome 3.2

Franchement , l’interface de Gnome 3.2 commençe a être vraiment sympa ..

Je teste dés que possible

Steve Jobs gagne ..

Souvenez-vous comme nous avons ralé sur nos ipads, iphones à cause du Flash..Et bien il n’est plus là mais il a quand même réussi..

Samsung avec ses tablettes va devoir trouver un autre argument de vente.. 😉

Steve Jobs à gagné ..Adobe tue le flash mobile..

Trés importante faille de sécurité dans Windows

Faille de Sécurité Windows XP Vista 2003 2008 Seven

Plusieurs nouveaux défauts de sécurité ont été identifiés dans le système Microsoft Windows et ses composants (TCP/IP, Windows Kernel-Mode Drivers, Active Directory, Windows Mail et Windows Meeting Space). L’exploitation des failles les plus sévères peut permettre à un individu malveillant ou à un virus d’exécuter à distance du code malicieux sur l’ordinateur de sa victime à l’ouverture d’un fichier piégé ou via une attaque conduite par le réseau.

LOGICIEL(S) CONCERNE(S) :

Microsoft Windows 7

Microsoft Windows Vista

Microsoft Windows XP

Microsoft Windows 2008

Microsoft Windows 2003

RISQUE :

Critique

CORRECTIF :

Les utilisateurs concernés doivent installer rapidement les correctifs correspondant à leur version de Windows via le service WindowsUpdate (en français), afin de sécuriser leur ordinateur et d’empêcher toute exploitation hostile de ces failles par des individus malveillants, des virus ou d’autres programmes malicieux.

Source:Secuser.com

TD 2 Suite Commandes Avancées Utilisateur Unix

– Chercher dans /usr les fichiers dont la taille dépasse 1Mo (2000 blocs de 500Ko) et dont les droits sont fixés à 755 (-rwxr-xr-x).

Réponse :

– Combien il y a de fichiers à partir de / ayant les droits fixés à 666 (Vous appartenant).

Réponse :

– Cherchez à partir de / les fichiers dont le nom se termine par .c, redirigez les erreurs vers le fichier poubelle /dev/null

Idem Commençant par X ou x.

Réponses :

Petit apercu Journée Introduction à Active Directory #CRC12

Erratum Exo 3 TCP/IP

Adresse: 192.168.50.1 11000000.10101000.0011001 0.00000001 Masque: 255.255.254.0 = 23 11111111.11111111.1111111 0.00000000

Premier Host: 192.168.50.1 11000000.10101000.0011001 0.00000001

Dernier Host: 192.168.51.254 11000000.10101000.0011001 1.11111110

nb de Hosts: 510 (512-2)

Voila si on se réfère uniquement aux nombres de Hosts requis au départ :260

Sans s'occuper de l'Exo suivant!!!!

le journal du geek

le journal du geek