actualités

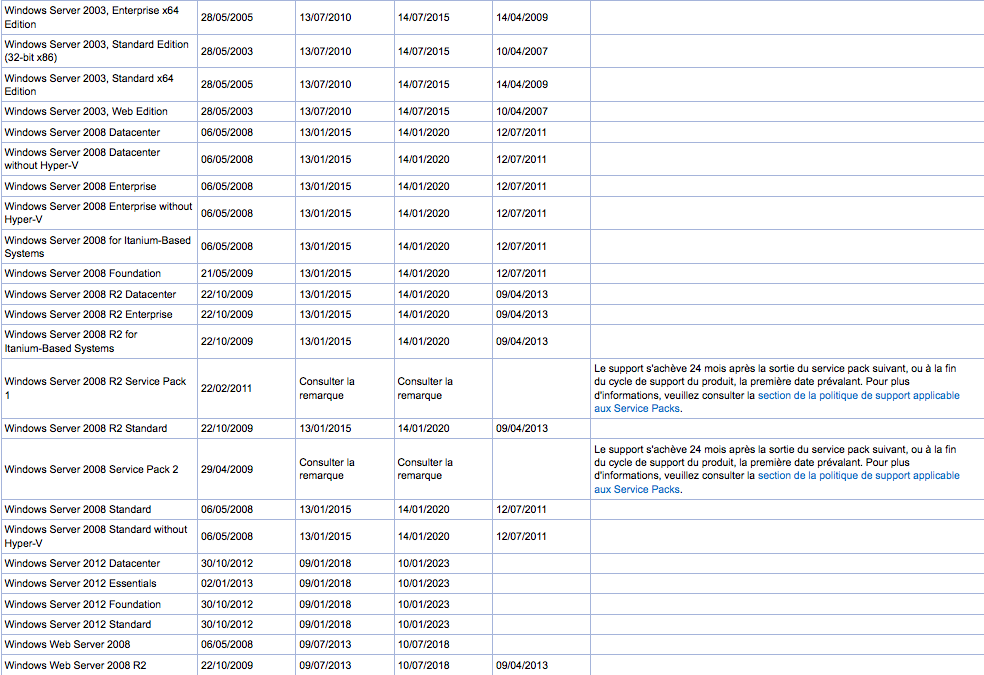

Rappels dates des supports “OS Serveur” Microsoft

Ouverture Imminente de Reims HIFI

Enfin ……

.

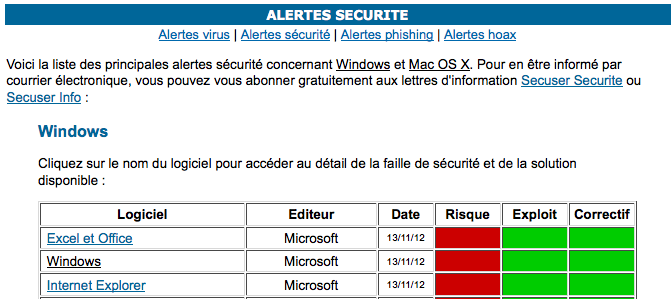

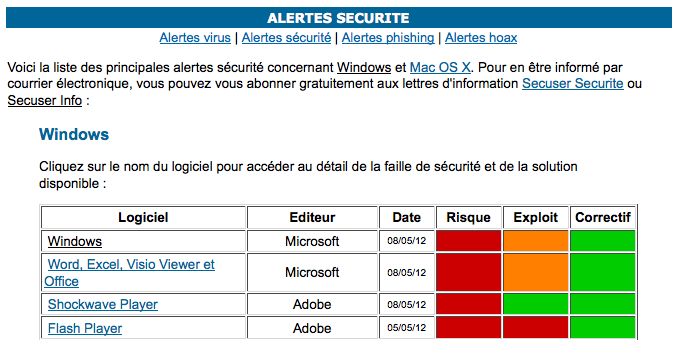

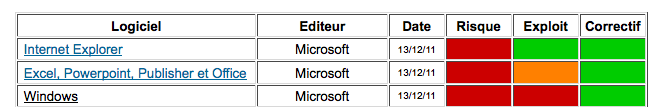

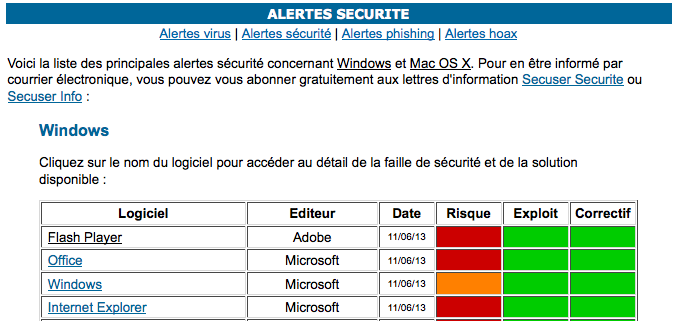

Failles Microsoft et Adobe du 11/06/2013

On ne change pas une équipe qui gagne … 😉

Failles Microsoft Windows ,Office, Internet Explorer et Adobe Flashplayer…

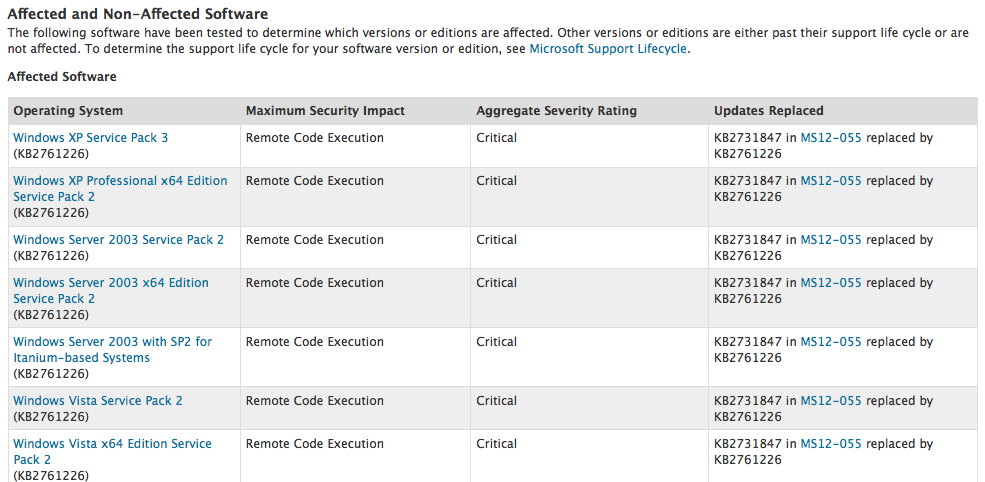

Plusieurs nouveaux défauts de sécurité ont été identifiés dans le système Microsoft Windows et ses composants (noyau Windows, pilotes en mode noyau, spouleur d’impression). L’exploitation de la faille la plus sévère peut permettre à un individu malveillant disposant d’un accès local à un ordinateur d’élever ses privilèges et d’agir en tant qu’administrateur, pour installer des programmes ou créer de nouveaux comptes.

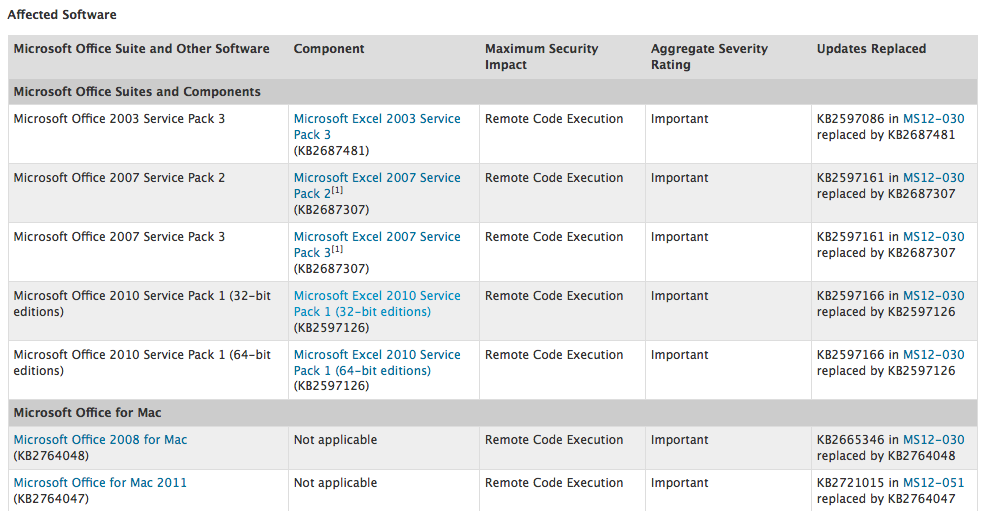

Un nouveau défaut de sécurité a été identifié dans certains logiciels Office de Microsoft. Son exploitation peut permettre à un individu malveillant ou à un virus d’exécuter à distance du code malicieux sur l’ordinateur de sa victime à l’ouverture d’un fichier Office piégé.

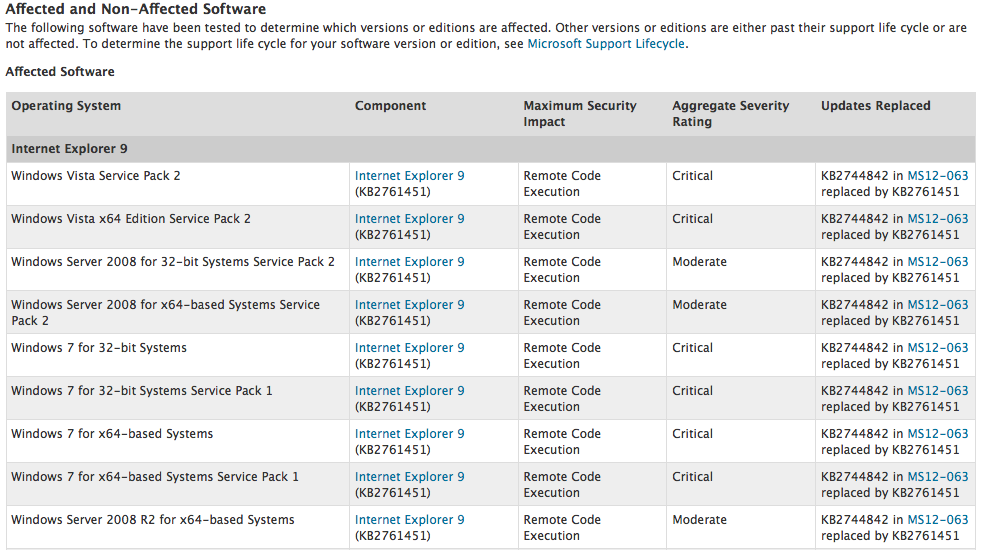

Plusieurs nouveaux défauts de sécurité ont été identifiés dans le navigateur Internet Explorer. Leur exploitation peut permettre à un individu malveillant ou à un virus d’exécuter à distance du code malicieux sur l’ordinateur de sa victime à l’ouverture d’une page web piégée dans le navigateur.

Plusieurs nouveaux défauts de sécurité ont été identifiés dans le lecteur Flash, un plug-in intégré à la plupart des navigateurs web qui permet de visualiser les animations et vidéos du même nom. L’exploitation des failles les plus sévères peut permettre à un individu malveillant ou à un virus d’exécuter à distance du code malicieux sur l’ordinateur de sa victime à l’ouverture d’une page web ou d’une animation Flash piégée.

La sécurité des réseaux #Partie1 #TRT

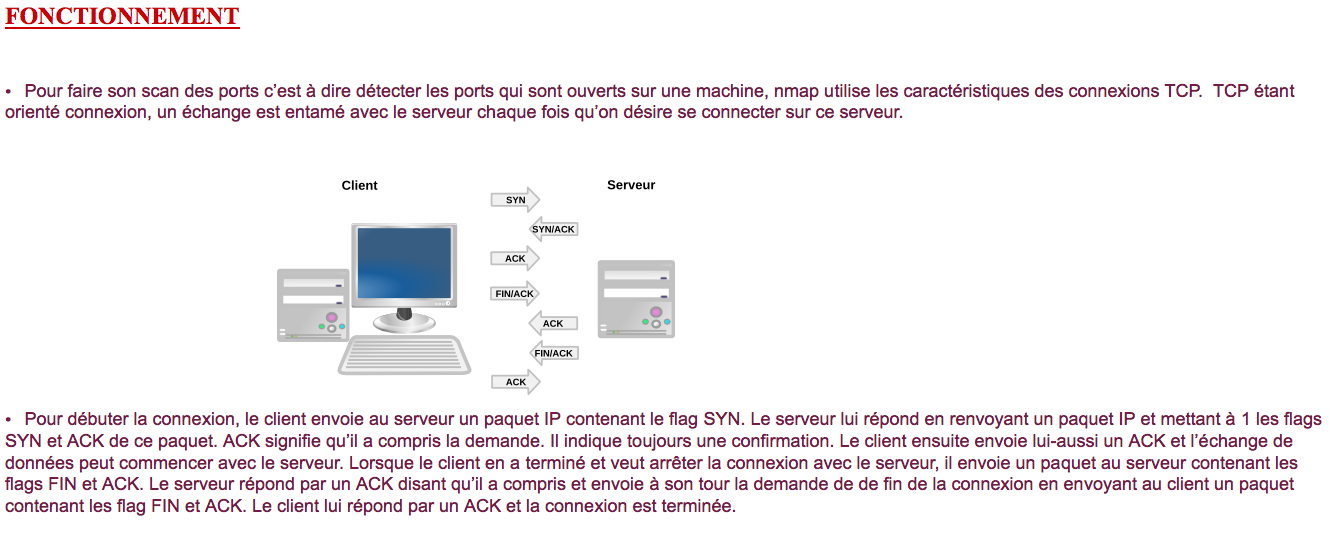

La recherche et découverte d’informations : le scan de ports

dixit wikipédia:

En informatique, le balayage de port (port scanning en anglais) est une technique servant à rechercher les ports ouverts sur un serveur de réseau.

Cette technique est utilisée par les administrateurs des systèmes informatiques pour contrôler la sécurité des serveurs de leurs réseaux. La même technique est aussi utilisée par les pirates informatiques pour tenter de trouver des failles dans des systèmes informatiques. Un balayage de port (port scan ou portscan en anglais) effectué sur un système tiers est généralement considéré comme une tentative d’intrusion, car un balayage de port sert souvent à préparer une intrusion.

Le balayage de ports est une des activités considérées comme suspectes par un système de détection d’intrusion. Un système de détection d’intrusion peut être réglé à différents niveaux de sensibilité. Un niveau de sensibilité élevé génèrera plus de fausses alertes, un niveau de sensibilité bas risque de laisser passer les balayages effectués par des systèmes sophistiqués comme Nmap qui disposent de diverses options pour camoufler leurs balayages.

Pour tromper la vigilance des systèmes de détection et des pare-feu, les balayages peuvent se faire dans un ordre aléatoire, avec une vitesse excessivement lente (par exemple sur plusieurs jours), ou à partir de plusieurs adresses IP.

Les balayages de ports se font habituellement sur le protocole TCP ; néanmoins, certains logiciels permettent aussi d’effectuer des balayages UDP. Cette dernière fonctionnalité est beaucoup moins fiable, UDP étant orienté sans connexion, le service ne répondra que si la requête correspond à un modèle précis variant selon le logiciel serveur utilisé.

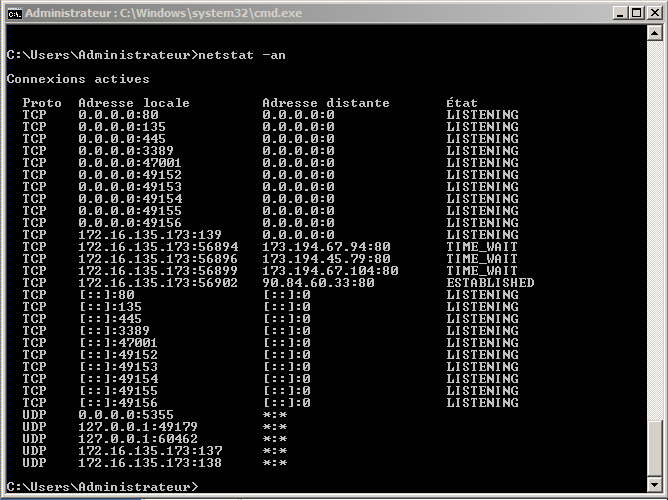

Commencons d’abord à regarder ses ports en local :

En état LISTENING, l’application est en écoute et en attente de requêtes de la part de clients.

En état ESTABLISHED, l’application a établi la communication suite à une demande de requête et on considère donc la connexion comme établie.

Quand quelqu’un se connecte à un port (une application web sur un serveur par exemple) l’application va passer de l’état LISTENING à l’état ESTABLISHED.

TIME WAIT: Apparait après le temps d’attente d’un port en état : LISTENING, à savoir ouvert mais pas de communication établie, il s’est donc refermé, car le temps d’attente pour une connexion TCP ou UDP est dépassée.

PS: Attention la commande netstat propose des commutateurs différents en fonction de l’OS sur lequel elle est utlisée.

Ainsi lors d’un scan de ports, nous ne verrons que les ports en état LISTENING. Ceux en état ESTABLISHED n’apparaîtront pas.

Voila pour le local c’est maintenant que peut intervenir le scan de ports afin d’obtenir plus d’information et de ne pas être forcément sur l’hôte à auditer..

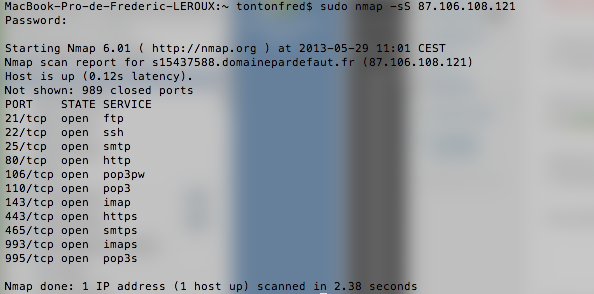

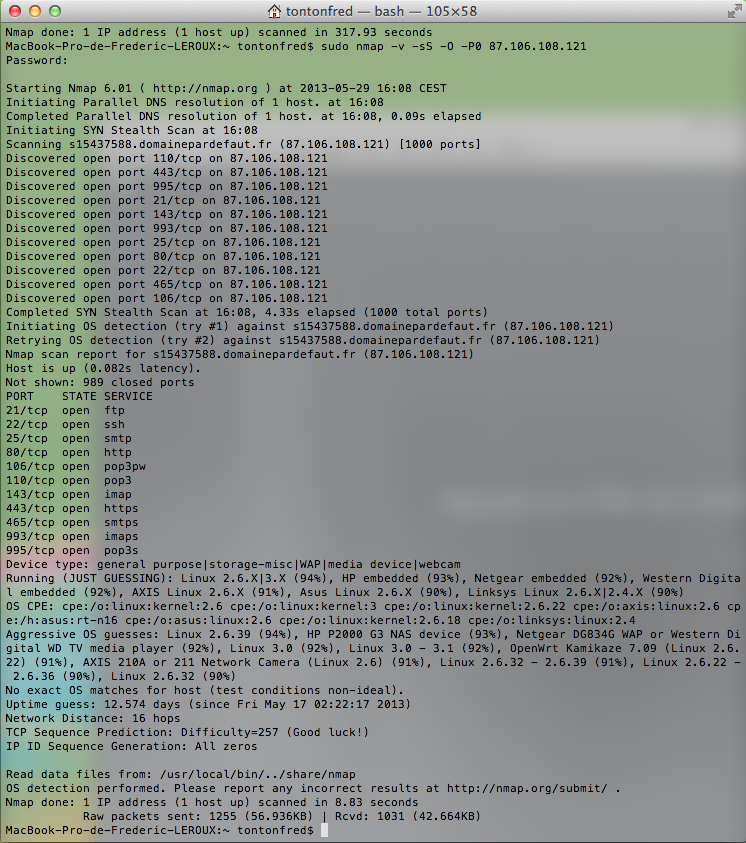

Nous prendrons en exemple nmap (puissant et léger) de préférence sous Linux

Sources :nmap.org

la base : on teste les ports TCP d’un hôte :

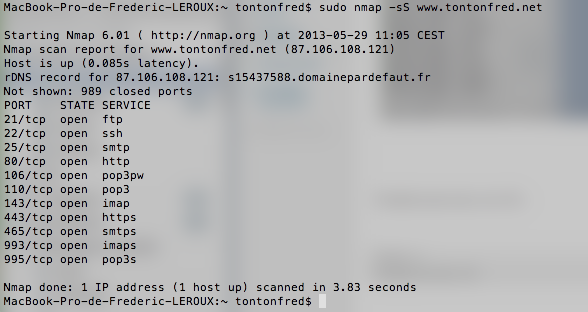

Possible aussi avec une URL :

-sS qui précise que nous faisons un scan avec des segments SYN, je ne scanne donc que les ports TCP

La table des ports (les résultats) présentent plusieurs états des ports possible :

- Open (Ouvert)

- Filtered (Filtré)

- Closed (Fermé)

- Unfiltered (non-filtré)

Ouvert indique que l’application de la machine cible est en écoute de paquet/connexion sur le port en question.

Filtré indique qu’un parefeu, un dispositif de filtrage ou un autre mécanisme réseau bloque ce port. Il empêche donc Nmap de savoir si le port est ouvert ou fermé.

Fermé indique qu’il n’y a pas d’applications en écoute sur ce port.Toutefois il peut s’ouvrir n’importe quand.

Non-filtré indique qu’il ya une réponse aux paquets de test mais nmap n’est pas capable de dire si les ports sont fermés ou ouvert.

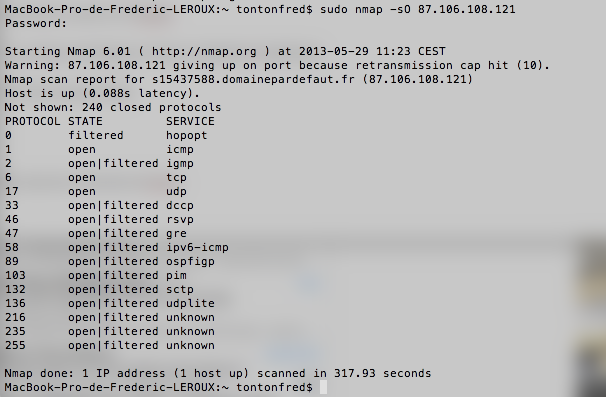

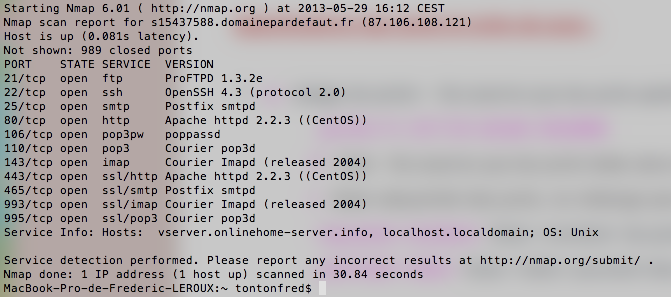

Un scan de port peut apporter beaucoup plus d’informations que simplement savoir si un port est ouvert ou fermé.

Vous pourrez notamment trouver :

-

Les versions des services qui tournent

-

Les types de systèmes d’exploitation et leurs versions

-

La présence d’un firewall

-

Les ports ouverts sur le firewall

-

La politique de filtrage en fonction d’adresses IP spécifiques

- Et bien d’autres choses

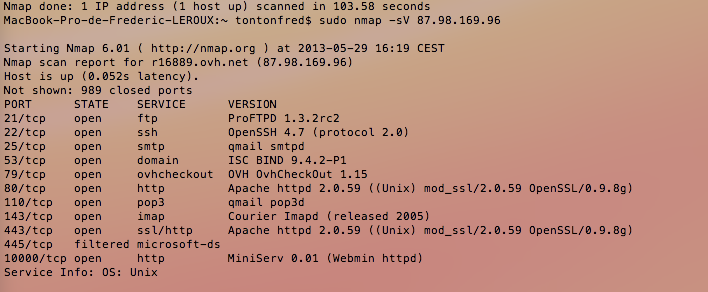

Autres captures et exemple de Nmap:

Grossiste , Dragées, chocolats, Médicis #REIMS #BOUTIQUE

Une contre-histoire de l’internet #ARTE #LESINTERNETS

Mémento Commandes Commutateur Cisco #TRT

Gérer les vlans.

En créer

Exemple : vlan 10 toto

conf t vlan 10 name toto

Vérifier les vlans existants show vlan brief Supprimer un vlan

conf t

no vlan 10

Effacer tous les vlans d’un commutateur : del flash:vlan.dat

Gérer les ports physiques d’un commutateur

Passer un port en mode trunk (et désactiver dynamic auto).

conf t

int fa 0/24

switchport mode trunk

Passer un port en mode access et le placer dans un vlan.

conf t

int fa 0/1

switchport mode access switchport access vlan 10

Sur un commutateur de niveau 3, pour passer un port en mode trunk, ne pas oublier avant :

conf t

int fa 0/24

switchport trunk encapsulation dot1q

Si vous ne voulez laisser passer que certains vlans (ici le 10) dans un lien trunk

conf t

int fa 0/24

switchport trunk allowed vlan 10

Si vous voulez changer le native vlan dans un lien trunk (a faire des deux côtés)

conf t

int fa 0/24

switchport trunk native vlan 10

Propager la base de donnée des vlans avec vtp.

Sur le switch « serveur », choisir un nom de domaine vtp et de préférence mettre un password (vtp version 2).

conf t

vtp domain CESI vtp password cisco

Attention VTP ne fonctionne que sur un lien trunk. Vérifier l’état de vtp avec un show vtp statut

Faites attention au numéro de révision d’un commutateur sorti de l’infra pour du maquettage et remis dans une infra. On ré-initialise le num en changeant de nom.

Gérer spanning-tree.

Choisir le mode de spanning tree (par défaut pvst)

conf t

spanning-tree mode pvst

Définir la priorité de spanning-tree pour le vlan 10

conf t

spanning-tree vlan 10 priority 0 (par pas de 4096, par défaut:32768)

Les ports sont étiquetés de la façon suivante :

DESG chemin descendant dans l’arbre ROOT chemin remontant vers la racine ALTN chemin de secours

Un port est soit actif FWD, soit bloqué BLK (et au début en mode écoute : LSN).

On vérifie avec show spanning-tree, ou juste pour un vlan show spanning-tree vlan 10

Créer une interface de niveau 3 (IP) et la placer dans un VLAN

Exemple : 192.168.1.254/24 placée dans le vlan 10

conf t

interface vlan 10

ip address 192.168.1.254 255.255.255.0

Si vous voulez activer le routage sur un switch de niveau 3, ip routing

Configurer des sous-interfaces 802.1q sur un routeur

Exemple :

conf t

int fa 0/0.10

encapsulation dot1q 10

ip address 192.168.10.254 255.255.255.0

int fa0/0

no shutdown

by Michel Melcior

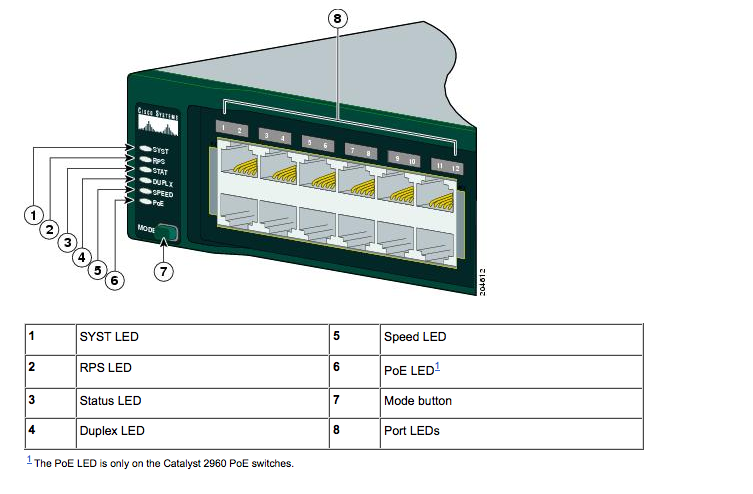

Bouton switch Catalyst 2960 #CISCO #TRT

Pour les personnes qui s’interrogeaient sur le bouton “mode” en façade des nouveaux catalyst pour les TD’s

Pour connaitre les couleurs et le fonctionnement de chaque mode :

http://www.cisco.com/en/US/docs/switches/lan/catalyst2960/hardware/installation/guide/higover.html#wp1211865

Debian 7 “Wheezy” est sortie !!!!!!!!

Cette version contient de nombreux logiciels mis à jour, comme :

- Apache 2.2.22 ;

- Asterisk 1.8.13.1 ;

- GIMP 2.8.2 ;

- une version mise à jour de l’environnement de bureau GNOME 3.4 ;

- la collection de compilateurs GNU 4.7.2 ;

- Icedove 10 (une version démarquée de Mozilla Thunderbird) ;

- Iceweasel 10 (une version démarquée de Mozilla Firefox) ;

- l’espace de travail Plasma avec les applications KDE 4.8.4 ;

- les noyaux kFreeBSD 8.3 et 9.0 ;

- LibreOffice 3.5.4 ;

- Linux 3.2 ;

- MySQL 5.5.30 ;

- Nagios 3.4.1 ;

- OpenJDK 6b27 et 7u3 ;

- Perl 5.14.2 ;

- PHP 5.4.4 ;

- PostgreSQL 9.1 ;

- Python 2.7.3 et 3.2.3 ;

- Samba 3.6.6 ;

- Tomcat 6.0.35 et 7.0.28 ;

- l’hyperviseur Xen 4.1.4 ;

- l’environnement de bureau Xfce 4.8 ;

- X.Org 7.7 ;

- plus de 36 000 autres paquets prêts à l’emploi, construits à partir de plus de 17 500 paquets sources.

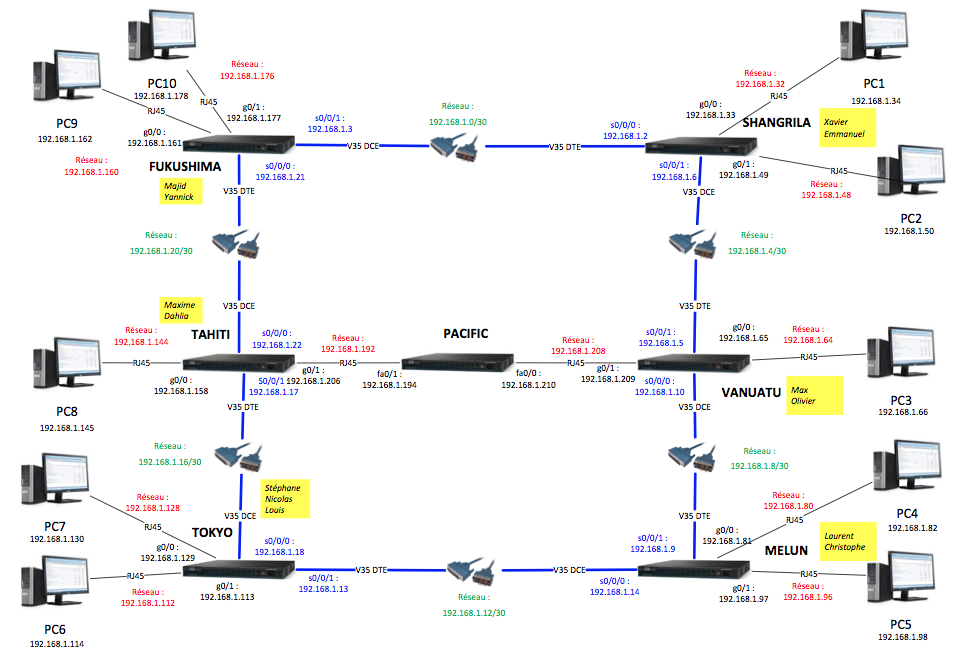

TD Cisco Live #TRT

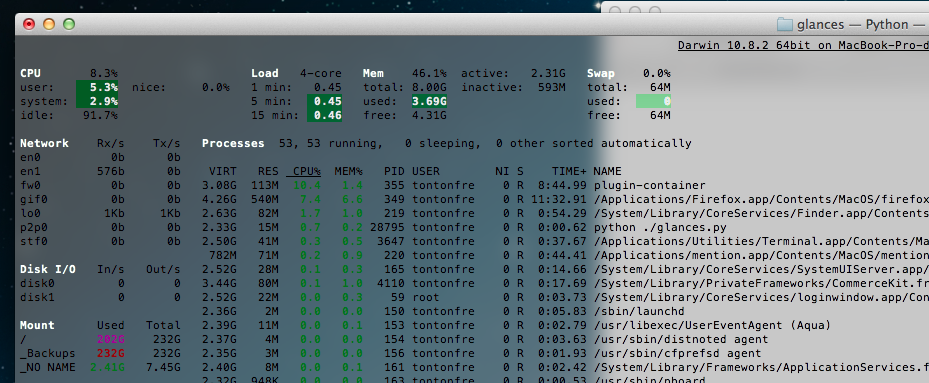

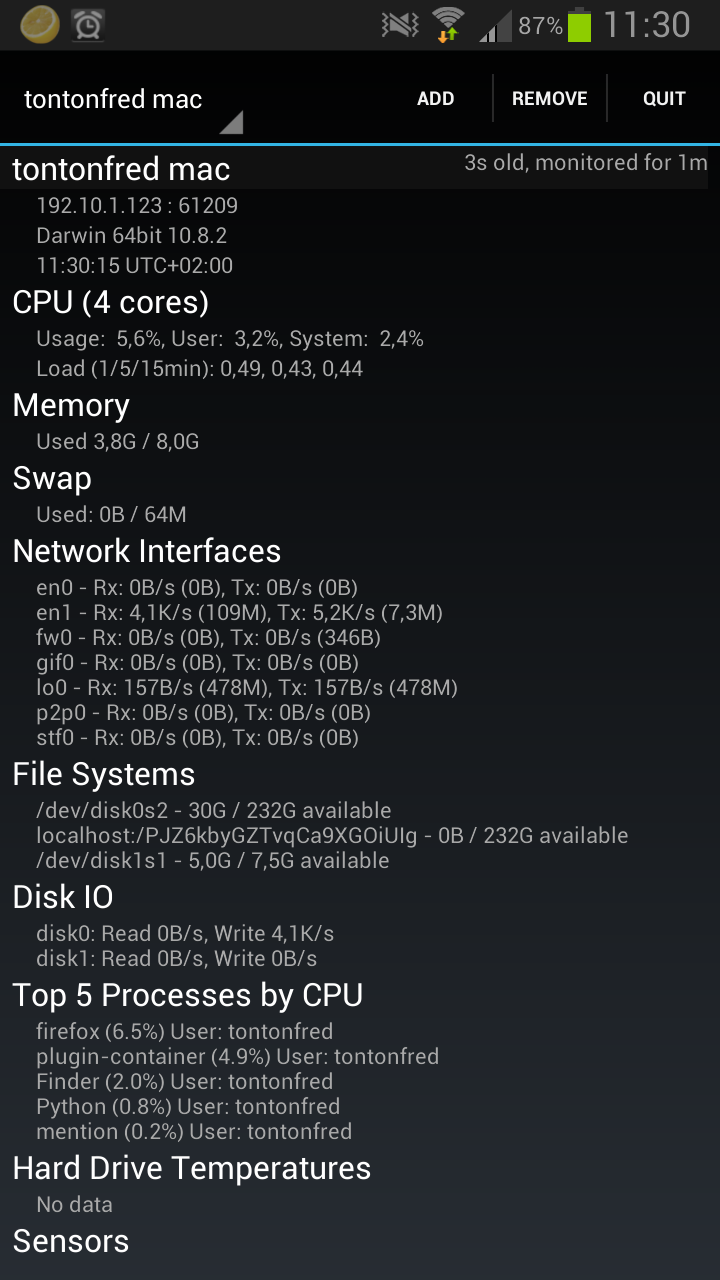

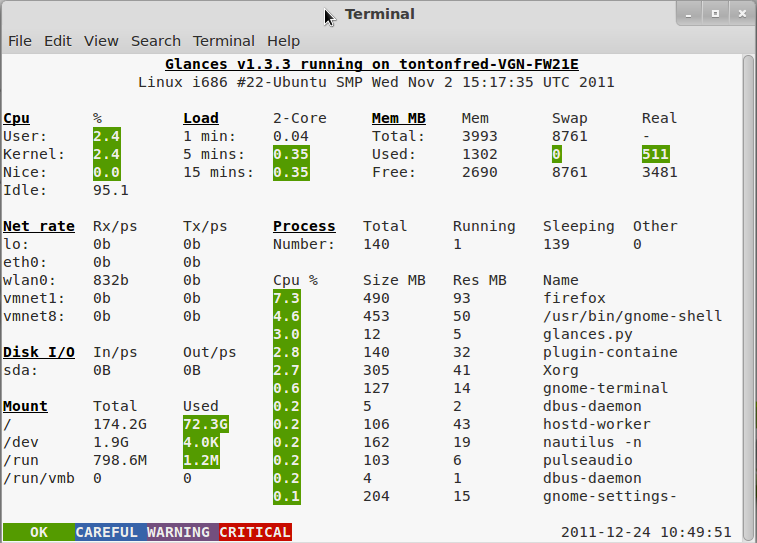

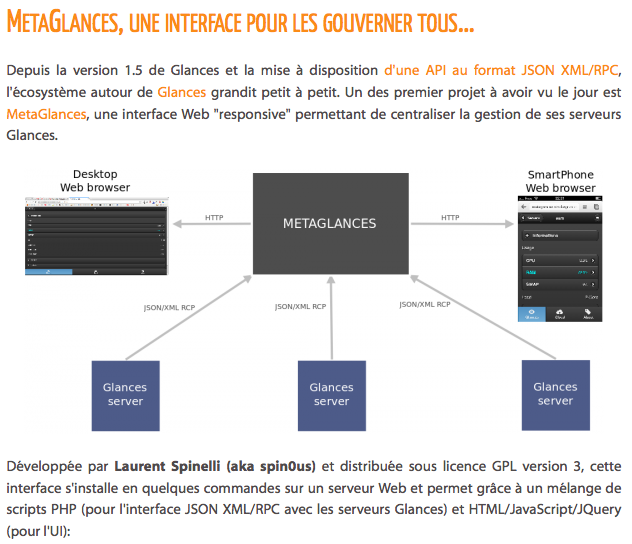

Des nouvelles de “Glances” ..

Il y’a environ 2 ans j’avais testé un outil se nommant : “glances”

by nicolargo : “Glances est un logiciel libre (distribué sous licence LGPL) permettant de surveiller votre système d’exploitation GNU/Linux ou BSD à partir d’une interface texte. Glances utilise la librairie libstatgrab pour récupérer les informations de votre système. Il est développé en langage Python.”

Il remplace de nombreuses commandes et s’avère très pratique.

Depuis le monde de glances s’agrandit et on voit apparaitre les prémices d’un système de surpervision plus complet..

Et ce week J’ai pu tester non sans mal l’installation de celui-ci sur un mac (avec brew) et l’utilisation d’un mode client serveur avec une toute nouvelle application android .Trop cool et plutôt pratique…

Capture du mac:

Capture Android :

Je vous invite vivement à l’utiliser lors de vos TD et TP il vous aidera à résoudre certain problème..

Pourquoi choisir linux / Why linux is better

Vous souvenez vous du site : Why linux is better ?

Avec un collègue nous lui avons donné un petit coup de jeune et avons fait “mumuse” avec du CSS3 ..on en a profité pour déposer : pouquoichoisirlinux.net

La structure est en place et les liens sont en cours ..

Il ne faut pas oublier l’auteur original “Manu Cornet” …Les arguments avancés sont toujours pour la plupart d’actualité…

Il est plus sympa pour les yeux avec Firefox ou Chrome …

IOS, ANDROID, WINDOWS PHONE et les autres .. by @notor99

Comparaison “objective” entre iOS, Android et Windows phone

Lassé de cet éternel et infructueux débat entre les Fanboys Apple (dont je fais partie), les pro-Android et les autres, j’ai décidé de tenter une approche, la plus objective possible, pour comparer les différents systèmes afin de faire le point sur leurs forces et leurs faiblesses.

Ayant les 3 principaux OS sous la main (grâce à mon travail) quasiment depuis leurs créations, j’ai également suivi les évolutions (dans les grandes lignes).

Je n’aborderai pas l’aspect matériel (iOS n’ayant qu’un seul « fabriquant », alors que Android et Windows Phone sont portés par plusieurs ; Samsung, HTC et bien d’autres).

J’évoquerai les aspects suivants : Ergonomie (qualité, esthétique et prise en main de l’OS), Evolution (de la création à la dernière mise à jour) et pleins d’autres sous forme de points forts et points faibles.

JE COMMENCERAI DONC PAR….

Inutile de présenter ce système qui a surement révolutionné le monde des smartphones. Bien évidemment, il ne saurait être aussi célèbre sans son unique terminal, l’iPhone et son unique tablette, l’iPad.

Les points forts :

- Stabilité : Le système a fait ses preuves depuis la sortie de la première version en juin 2007. Les instabilités du système sont provoquées par certaines applications (validées mais pas conçues par Apple). Si l’on imagine une utilisation de base d’iOS, le système est stable à 99% (aucun système n’est parfait). La stabilité du système vient aussi de l’écosystème Apple, qui permet un contrôle quasi-total de bout à bout (de la création à la vente).

- Ergonomie et prise en main : En étant le plus objectif possible, un néophyte sera à l’aise dans l’interface (utilisation et paramétrage de base), mais seulement après quelques explications. Les utilisateurs familiers des interfaces tactiles, se débrouilleront très rapidement et facilement.

- Store : Apple possède à l’heure actuelle, l’un des plus grand catalogue de musique et d’applications mobiles. En ce qui concerne les livres et le magasin d’applications Mac, le contenu se densifie de jour en jour.

Les points faibles :

- Système : L’un des plus grands points forts d’iOS est également son plus gros point faible (au niveau du système). L’écosystème Apple rend hermétique iOS. Il est jugé beaucoup trop fermé par les utilisateurs, et, pour permettre des fonctionnalités supplémentaires, il faut en passer par le Jailbreak. Or, ceci entraine des instabilités et des failles de sécurité.

- Interface : Depuis la sortie d’iOS 1 en juin 2007, jusqu’à iOS 6.1 sortie en février 2013, l’interface graphique n’a pratiquement pas évoluée. Seulement quelques modifications d’icônes, l’ajout du centre de notifications (que certains dirons « volé à Android »), et quelques petits effets d’animations, ont permis une relative petite évolution d’iOS. Les ajouts que la concurrence incorpore à son système (et qui semble ravir les utilisateurs) sont toujours absents d’iOS (tels que les widgets, les gestures avancés, etc).

- Le market Apple : Précurseur parmi les markets (applications, musique, livres, etc), la pomme impose ses règles, comme le sandboxing obligatoire pour les applications. On reproche également le faible nombre de freemium, mais aussi le prix de certaines applications (comme par exemple « Final fantasy IV » à 14.49€).

- Autonomie : Apple étant son propre fabricant de terminaux, il devrait y avoir une certaine synergie entre iOS et le matériel. On peut dire que c’est globalement le cas, sauf au niveau de la batterie. Et il n’est pas surprenant de voir Apple sortir une mise à jour mineure suite à sa mise à jour majeure, car beaucoup d’utilisateur se plaignent de soucis d’autonomie.

Il me parait également très aberrant d’être obligé de couper certaines fonctions d’iOS afin d’économiser de la batterie (localisation, notifications, etc).

Pour résumer, Apple vit encore et toujours sur les innovations lancées avec l’iPhone, puis l’iPad. Ces dernières ont très certainement « révolutionnées » le monde des systèmes mobiles, mais la concurrence prouve qu’elle sait combler ses retards et même, par certains côtés, prendre le pas sur Apple.

Si Apple ne réagit pas vite avec de réelles innovations majeures, je pense que les parts de marchés continueront de baisser.

JE CONTINUERAI PAR….

Windows Mobile (dans sa version 6 par exemple) fut très célèbre avec les pockets pc et les 1er téléphones tactiles.

Windows Phone (version 7 ou 8) n’a plus rien à voir avec. Exit le menu démarrer, les croix de fermeture d’applications, adieu les similitudes avec Windows pc.

Les points forts :

- Stabilité : on peut parler d’un système « relativement » stable. A cause du nombre multiple de constructeur, la stabilité est variable selon les terminaux (par expérience, Windows 7.5 sera plus stable sur un Samsung Omnia 7 que Windows 7.8 sur un Nokia Lumia 510).

- Ergonomie et prise en main : La prise en main peut être un peu déroute au début à cause du système de tuile. Certaines sont évolutives (la tuile message peut afficher le dernier sms reçu, la tuile Facebook affichera les dernières notifications, etc). L’ergonomie reste simple d’utilisation avec son écran principal et l’écran listant l’intégralité des applications du terminal.

- Evolution : Malgré la jeunesse de l’OS, Microsoft a su faire évoluer son système pour correspondre au mieux aux attentes utilisateurs (par exemple : le redimensionnement des tuiles). Malgré un sérieux retard sur la concurrence, Windows Phone continue son évolution pour tenter d’égaliser les systèmes Apple ou Google.

- Market : le Windows Store est le dernier arrivé des market. Outre les classiques qui ont cartonnés sur l’AppStore ou sur le Playstore, on va retrouver quelques exclusivités à Microsoft.

Les points faibles :

- Ecosystème Microsoft : A l’image d’Apple, un système trop fermé, représente le plus gros des points faibles. Même si la politique de validation d’application semble plus souple que chez la pomme, il faut néanmoins avoir « envie » de développer pour Windows Phone. Il existe des centaines d’applications ou de jeux qui auraient être utilisées mais Microsoft a décidé de limiter les utilisateurs au contenu du Windows Store.

- Ergonomie et prise en main : Si l’écran d’accueil pars d’un bon esprit (tuiles évolutives que l’on dispose et dimensionne comme on le souhaite), l’écran secondaire de l’interface est nettement moins accueillant. Il se contente de lister tout le contenu du terminal (applications de base et téléchargé). Pas de catégorie, pas de possibilité d’en créer ni de faire des dossiers.

- Evolution : Quelle ne fut pas la surprise des utilisateurs de découvrir un Windows phone 7 sans copier-coller, ni multitâches le jour de sa sortie ! Il fallut attendre la sortie de Windows 7.5. Actuellement Windows Phone 8 reste encore très en retard par rapport à la concurrence.

- Market : Les prix et le contenu du Windows Store mobile sont très discutables. Si l’on prend l’exemple du jeu GeoDefense Swarm : il existe à 0.89€ sur l’appStore et à 2.99€ sur le Windows Store. Le prix moyen d’une application se situe largement aux alentours de 2€.

Microsoft souffre de la jeunesse de son OS, mais également d’un retard sur la concurrence qui sera très compliqué à remonter. Windows phone reste cependant un bonne alternative OS pour les néophytes qui désire du tactile en toute simplicité, et qui ne comptent pas forcement utiliser des fonctionnalités avancées.

JE FINIRAI PAR….

Issu d’une startup, rachetée par Google, Android fut lancé en novembre 2007 en réponse à iOS lancé par Apple en Juin de la même année.

Cet OS a très vite rencontré un soutien de la part d’une communauté grandissante grâce à l’open source.

Basé sur le noyau linux, Android est actuellement dans sa 4ème version majeure.

Les points forts :

(Je commence volontairement par un point fort que je n’ai pas cité pour les 2 OS précédents. Il est vrai qu’il existe une communauté iOS, mais plutôt basé autour du jailbreak, du désimlock et des tweaks cydia. Quand à Windows phone, il existe une petite communauté limité)

- Communauté : Le point fort d’un système open source, c’est qu’il bénéficie très vite, d’une communauté de passionnés souhaitant apporter leur petite pierre à l’énorme édifice Android. On trouvera notamment des personnes débordant d’imagination pour proposer des applications exclusives à l’OS Google, mais également des gens proposant des améliorations au système lui-même (par le principe de ROM spécifiques qui permettent, suite à l’installation sur votre terminal, de bénéficier de fonctionnalités supplémentaires). On trouvera également des ROM proposant la mise à jour majeure, pour des terminaux n’en bénéficiant pas, par l’intermédiaire du constructeur (c’est assez fréquent).

- Stabilité : Le système de base est relativement assez stable. Contrairement à Windows Phone, même sur des terminaux de constructeurs différents, la stabilité reste quasiment la même. Quand j’évoque le système de base, je veux dire que l’utilisateur ne se lance pas dans de la « bidouille » (qui peut vite entrainer des grosses instabilités lorsque l’on fait n’importe quoi). Sur les fonctions classiques, le système a fait ses preuves et s’améliore encore (on note une amélioration de stabilité entre la version 2 et la version 4, Android 3 n’ayant pas, à ma connaissance, été porté sur terminal mobile, mais sur tablette uniquement).

- Ergonomie et prise en main : La prise en main de l’OS peut être compliquée pour un grand néophyte qui n’est pas habitué aux terminaux tactiles (Android propose un excellent didacticiel au 1er démarrage de certains terminaux). Cependant, par expérience, les personnes ayant déjà pratiqué le tactile (sur Bada, Symbian ou autres) trouveront facilement leurs marques. Quelqu’un n’ayant jamais pratiqué de tactile aura « peut-être » une phase d’adaptation un peu plus longue.

Si l’on devait comparer les 3 ergonomies des OS (iOS, Windows Phone et Android), il est évident que, à l’heure actuelle, seul Google propose une interface Next-gen.

- Evolution : Si vous avez l’occasion, prenez entre les mains un terminal en version 1.5 et un terminal en version 4.1, il n’y a aucune comparaison à faire ! On passe d’une interface « un peu » configurable (widget, icones et multi-bureaux) à une interface modifiable à notre guise (soit par les surcouches des constructeurs, soit par certaines applications du playstore). La qualité des écrans s’améliorant, les équipes de Google ont exploitées cet avantage pour améliorer le rendu des icônes, rajouter des effets graphiques (le cube de bureau), etc.., afin de pouvoir réaliser l’interface que l’on souhaite réellement (je m’avancerai même à dire « sans limite » sauf matérielles).

Encore une fois, sur ce point, Android devance largement ses 2 principaux concurrents.

- Market : La grande force du PlayStore (ex Android Market) réside sur 2 points principaux ; le freemium et le free-to-play. Beaucoup d’applications seront donc gratuites (Angry Birds ne coute rien sur le playstore alors que chaque version coute 0.89€ sur l’Appstore et 0.99€ sur le Windows Store), mais elles seront pourvues d’un bandeau publicitaire (même si il existe un moyen d’enlever les bandeaux….).

D’autres applications seront gratuites elles-aussi, même nécessiteront un paiement en jeu (in-app purchase) pour obtenir des items plus rapidement par exemple. Le joueur est donc libre de payer ou non. Dans ce dernier cas, il progressera moins vite que celui qui met la main au portefeuille.

On trouvera également des applications payantes, dans une moyenne de prix située aux environs de 1,30€.

Les points faibles :

- Stabilité : le point fort d’Android, qui est également un point faible, c’est l’open source. Si l’on rentre trop dans la « bidouille » du système (légale pour l’OS Google, illégale chez Apple et Microsoft), on peut vite obtenir un système très instable (fermeture inopiné d’applications, reboot du système ou même certaines fonctionnalités inaccessibles). Je tiens à préciser que si l’on bidouille en sachant ce qu’on l’on fait, ou en suivant scrupuleusement des tutoriels sérieux, le système restera stable. Mais n’est pas bon bidouilleur qui veut…… Il ne faut pas hésiter à interroger la communauté.

- Ergonomie et prise en main : Comme énoncé plus haut, le point faible d’Android sera son interface qui peut dérouter les néophytes.

- Market : Sur le playstore, on trouve tout et n’importe quoi (autant dire les choses franchement). Le nombre de malware est en augmentation.

Dans certaines applications, les bandeaux de pub peuvent afficher des publicités qui ne sont pas tout public. Attention donc à l’âge de la personne utilisant le terminal ou la tablette au moment de la pub.

Le système de Google trouve de plus en plus d’adeptes (des anti-Apple, des déçus de la pomme, des Anti-Microsoft, des Geeks, des bidouilleurs, des pro-linux et bien entendu du public plus classique). L’OS est très suivi et évolue sans cesse.

CONCLUSION

Je finirai cet article par un mot sur le fractionnement, car c’est un reproche que je fais à iOS, windows Phone mais également à Android.

Chez Apple, le fractionnement est commercial. On fait en sorte de rendre une application incompatible avec l’iPhone 3GS (par exemple) pour obliger les gens à acheter l’iPhone 4. Un cas très célèbre sur l’iPad, fut la sortie du jeu « Machinarium ». Il n’était compatible qu’avec l’iPad 2 (à l’époque) et pas avec le 1er modèle, soit disant pour une histoire de configuration matérielle. Or, dans le monde du jailbreak, on a réussi à utiliser à 100% ce jeu, sur un iPad 1.

Chez microsoft ainsi que chez Google, le fractionnement est provoqué par le nombre de fabriquant. Chacun souhaite sortir son entrée/moyenne/haute gamme. Avec plusieurs terminaux par catégories. Si l’on multiplie cela par 3, 4 voire 5 constructeurs, on arrive vite à des dizaines de terminaux avec des versions d’OS différentes, des résolutions d’écrans variées ainsi que des configurations matérielles hétérogènes.

Le fractionnement est un calvaire pour les développeurs.

MON AVIS PERSONNEL :

Ayant eu chaque OS sur des terminaux de différents constructeurs (Nokia, Samsung, LG, Sony, Apple), je peux dire que jusque très récemment, iOS était celui qui me convenait le mieux (en tant que Fan boy Apple). Mais la lassitude prend l’avantage sur le fan. J’attends avec impatience de réelles innovations chez la pomme.

Windows phone me parait prometteur et est, comme chez Apple, assez bon lorsque l’on possède l’ensemble des produits (pc et tablette en windows 8 et téléphone en Windows Phone) (ceci est un avis très personnel).

Android ne m’a pas laissé de bon souvenir sur mon LG Optimus One (android 2.2), ni sur le Sony Xperia play (en même temps le téléphone était une bouze sans nom). Cependant, la Samsung galaxy tab 7 pouces (android 2.3) marche parfaitement bien (surtout flash player ^^) ainsi que Android 4.2 sur le Samsung Galaxy S3.

J’espère cependant que mon analyse permettra de se faire un avis objectif lors du choix d’un OS mobile.

by notor99

Edit de tontonfred : “Notor99 est un lecteur assidu du blog , comme beaucoup d’entre nous il est aussi un technophile averti avec des convictions . Ce que vous venez de lire est l’analyse que lui en fait et sa propre conclusion .. il en a sans doute marre (comme beaucoup d’entre nous) des gens qui critiquent tout et n’importe quoi sans se poser forcément les bonnes questions .. Lui l’a fait et a donné son avis ..”

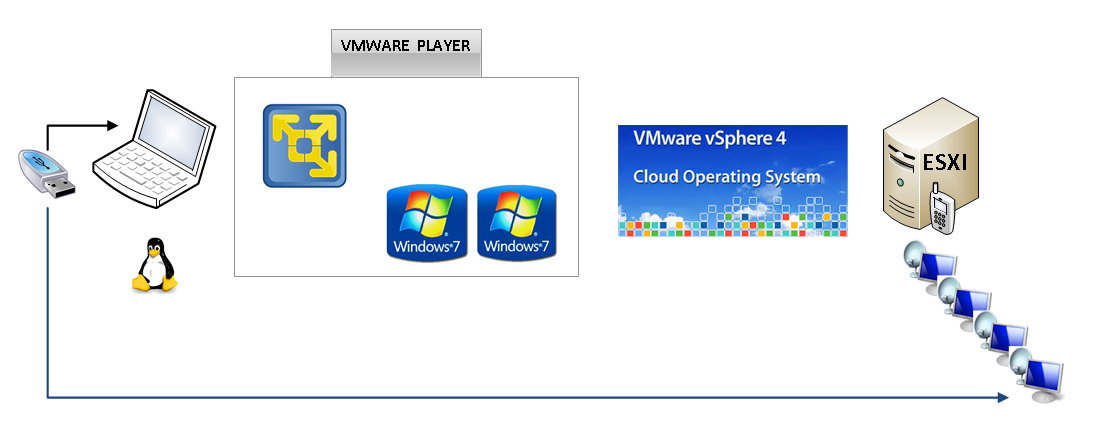

Anecdote de cours pour les #geeks #RAREC4

Cet après-midi en plein TD avec une promo fort sympathique #RAREC4 nous étions en train de monter une structure AD avec 2 serveurs DC puis des serveurs RDS et des clients en vue d’exo sur Remote App et connectionbroker …..

Un stagiaire “@ML” 😉 me dit je vais faire une remote app avec libre office …

Comment faire pour brancher sa clé USB sachant que :

- Il travaille sur un Linux

- Dans le linux il ya un vmplayer avec Seven

- Sur le Seven il a installé Vsphere

- le Vsphere pilote un esxi basé chez “ovh”

- dans l’esxi il a 4 serveurs et un client

- Et à partir du client il est en RDP vers le serveur RDS ..

- Tout çà depuis le Cesi 😉

Et ben sans prétention il branche la clé USB qui se mappe après quelques longues secondes sur la machine en VM …. pfffff des #geeks

Moralité :VMware ça déchire et merci les tools !!!!!!

Et merci @ MCA pour le visio 😉

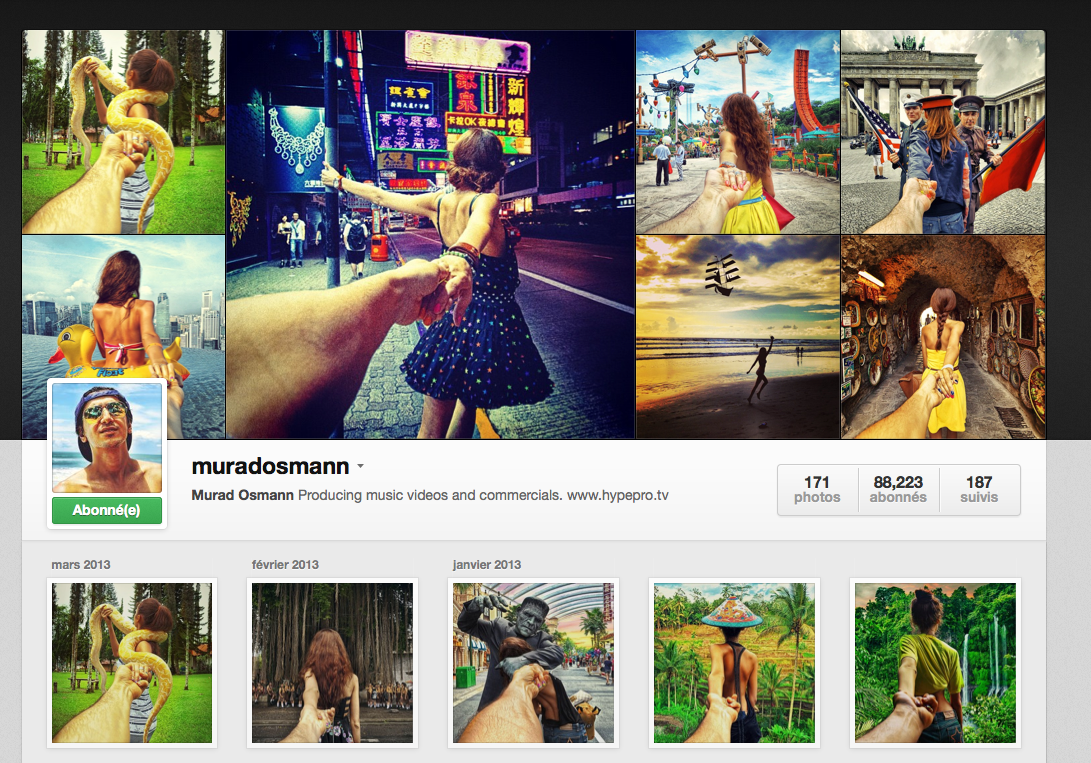

The profile #INSTAGRAM #INSTAFRED

Ce n’est pas dans mes habitudes de promouvoir ce genre de choses mais la le profil Instagram me laisse sans voix….

@fred Edito du du 3/03/2013

Hier j’ai joué avec un note 2 et un Xperia Z …….L’iphone 5 est définitivement complétement largué …le Xperia n’est pas très féminin mais très fin et quand même plus petit que le note mais la fluidité des installes et de l’os ,la densité des pixels, la définition de plus de 12 miliions de pixels de l’apn ..quand tu prends l’iphone 5 ds la main tu as l’impression d’avoir un tamagotchi..lol

“Fred”: je suis forcé de reconnaitre qu’une page est tournée..mais car il y’a un mais ….mon Macbookpro continu a me remplir de joie surtout depuis que j’installe n’importe qu’elle appli linux en dur compilé ds le noyau ….ben quoi…

Retour sur la plateforme ROOT ME …

Petits rappels Codes erreurs Client http #DIM

400 Bad Request La syntaxe de la requête est erronée

401 Unauthorized Une authentification est nécessaire pour accéder à la ressource

402 Payment Required Paiement requis pour accéder à la ressource (non utilisé)

403 Forbidden L’authentification est refusée. Contrairement à l’erreur 401, aucune demande d’authentification ne sera faite

404 Not Found Ressource non trouvée

405 Method Not Allowed Méthode de requête non autorisée

406 Not Acceptable Toutes les réponses possibles seront refusées.

407 Proxy Authentication Required Accès à la ressource autorisé par identification avec le proxy

408 Request Time-out Temps d’attente d’une réponse du serveur écoulé

409 Conflict La requête ne peut être traitée à l’état actuel

410 Gone La ressource est indisponible et aucune adresse de redirection n’est connue

411 Length Required La longueur de la requête n’a pas été précisée

412 Precondition Failed Préconditions envoyées par la requête non-vérifiées

413 Request Entity Too Large Traitement abandonné dû à une requête trop importante

414 Request-URI Too Long URI trop longue

415 Unsupported Media Type Format de requête non-supportée pour une méthode et une ressource données

416 Requested range unsatisfiable Champs d’en-tête de requête « range » incorrect.

417 Expectation failed Comportement attendu et défini dans l’en-tête de la requête insatisfaisable

418 I’m a teapot “Je suis une théière”. Ce code est défini dans la RFC 2324 datée du premier avril 1998, Hyper Text Coffee Pot Control Protocol. Il n’y a pas d’implémentation de ce code.

422 Unprocessable entity WebDAV : L’entité fournie avec la requête est incompréhensible ou incomplète.

423 Locked WebDAV : L’opération ne peut avoir lieu car la ressource est verrouillée.

424 Method failure WebDAV : Une méthode de la transaction a échoué.

425 Unordered Collection WebDAV (RFC 3648). Ce code est défini dans le brouillonWebDAV Advanced Collections Protocol, mais est absent de Web Distributed Authoring and Versioning (WebDAV) Ordered Collections Protocol

426 Upgrade Required (RFC 2817) Le client devrait changer de protocole, par exemple au profit de TLS/1.0

449 Retry With Code défini par Microsoft. La requête devrait être renvoyée après avoir effectué une action.

450 Blocked by Windows Parental Controls Code défini par Microsoft. Cette erreur est produite lorsque les outils de contrôle parental de Windows sont activés et bloquent l’accès à la page.

456 Unrecoverable Error WebDAV

499 client has closed connection nginx : Le client a fermé la connexion avant de recevoir la réponse. Se produit quand le traitement est trop long côté serveur

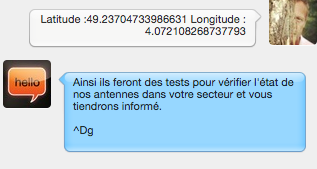

Service client sur Twitter #orange #bravo

Franchement ,voilà un vrai service client simple, efficace, réactif …

C’est plus chère certes..Mais bon là je suis d’accord pour payer…

Moi je dis bravo #orange & @Orange_conseil

Troll du Week-end …

Je veux ce téléphone …..

Mon avis perso… et Définitif ..

Samsung a des années de retard au niveau de la qualité du tactile et de la sensibilité…(Beaucoup moins précis et clic intempestifs)

Autonomie c’est du kif kif bourico ..

quand a l’OS, Android est meilleur et plus ouvert c’est indiscutable…

Voila un avis objectif..

En Conclusion il me faudrait un iphone avec la taille du note 2, la qualité de fabrication et la dalle en verre de l’iphone et android dessus ….

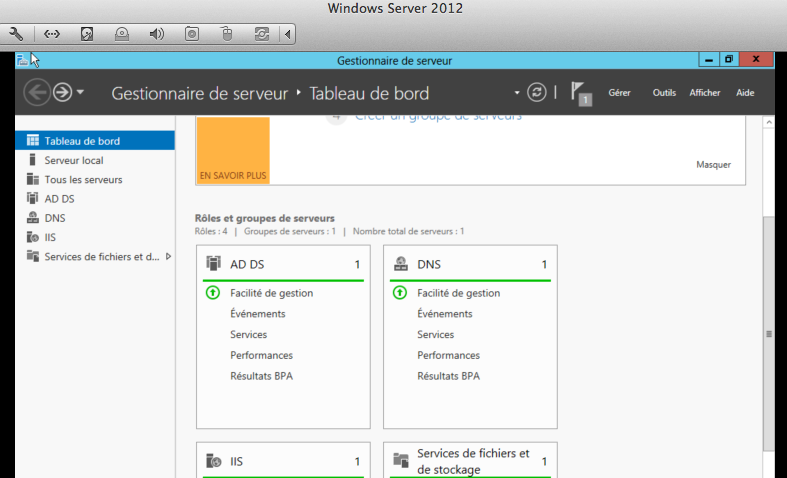

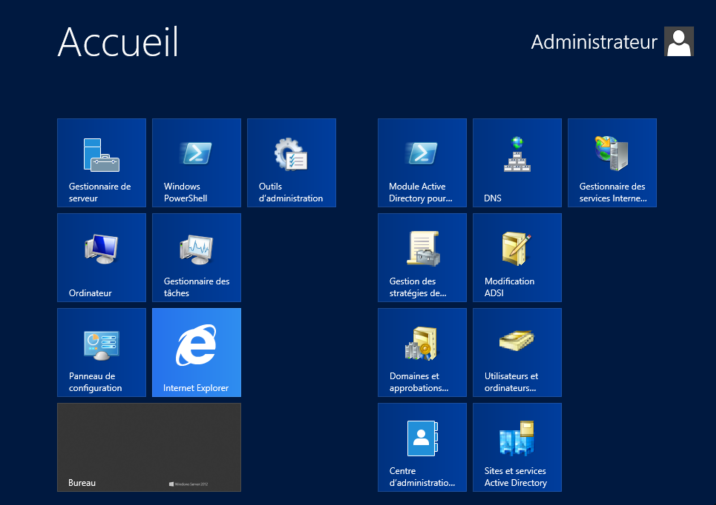

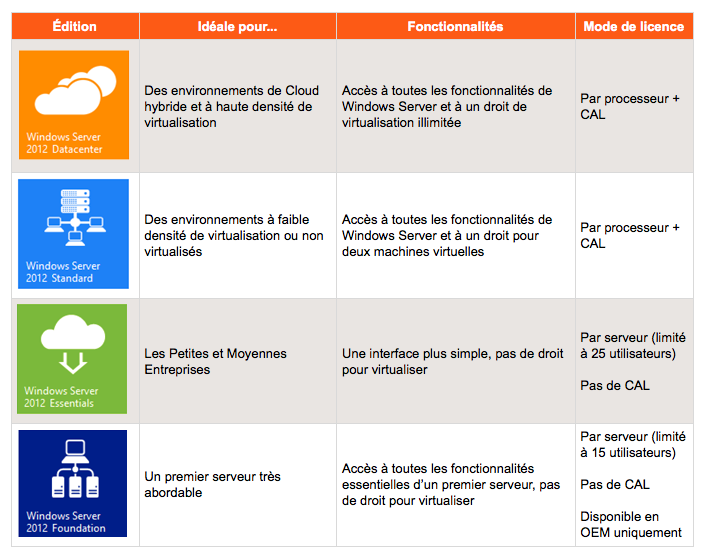

Prés-Requis Microsoft Windows 2012 Server et screenshots…

Pas encore de près-requis officiels chez Microsoft

La configuration requise estimée pour Windows Server 2012 est présentée ci-dessous. Si votre ordinateur ne possède pas la configuration minimale requise, vous ne pourrez pas installer ce produit correctement. La configuration requise réelle varie en fonction de la configuration de votre système et des applications et fonctionnalités que vous installez.

- Minimum : processeur 1,4 GHz 64 bits

- Minimum : 512 Mo (Evidemment en prod ….)

- Minimum : 32 Go

Remarque

Gardez à l’esprit que 32 Go doivent être considérés comme une valeur minimale absolue pour une installation réussie. La partition système aura besoin d’espace supplémentaire dans chacun des cas suivants :

- Si vous installez le système sur un réseau.

- Les ordinateurs disposant de plus de 16 Go de RAM peuvent avoir besoin d’un espace disque supplémentaire pour les fichiers de pagination, de mise en veille prolongée et d’image mémoire.

LES VERSIONS:

Les éléments suivants sont également requis :

- Lecteur de DVD

- Écran Super VGA (800 x 600) ou de résolution supérieure

- Clavier et souris Microsoft® (ou tout autre dispositif de pointage compatible)

- Accès Internet (frais possibles)

Vous pouvez également virtualiser l’installe de 2012 Server attention toutefois à avoir une version de VMware compatible avec cette génération d’OS.

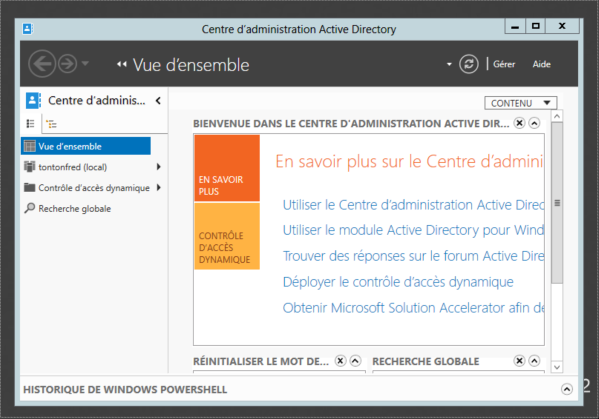

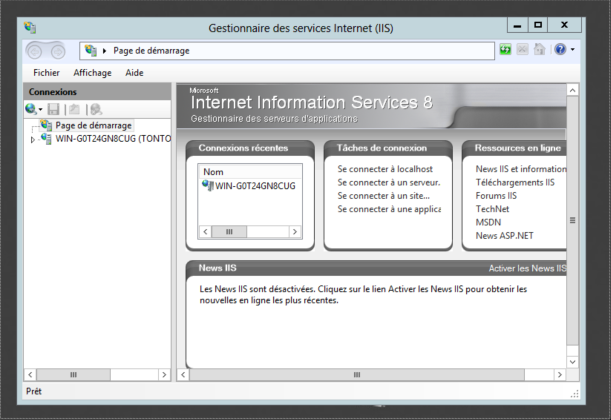

Encore quelques captures:

Cilioneust et tOntOnfred ..

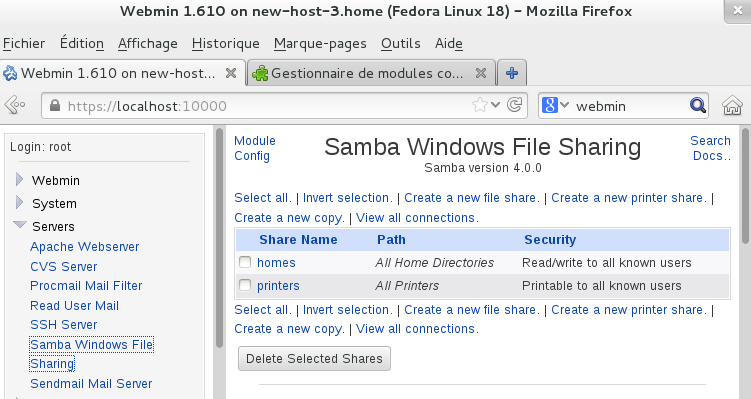

Petit test de Fedora 18 en attendant le dégel …

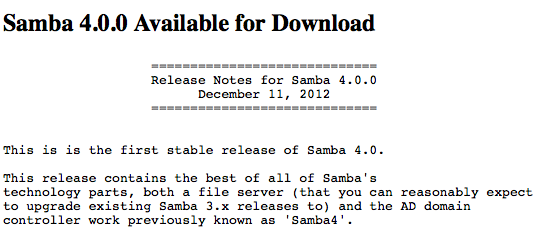

Et test de SAMBA 4 for Active Directory ….;)

Pour installer les tools VM ou fusion (Attention à votre version de noyau)

Avant de lancer la compilation des tools 🙁numéro de kernel a adapter à votre install)

sudo yum install kernel-* sudo cp /usr/src/kernels/3.7.2-201.fc18.x86_64/include/generated/uapi/linux/version.h /lib/modules/3.7.2-201.fc18.x86_64/build/include/linux/

Samba 4.0 prend en charge “sans bidouilles” les Annuaires Active Directory

La grande nouveauté très attendue de cette version majeure est la prise en charge de manière transparente des Active Directory de Microsoft. Mais ce n’est pas tout. Au programme :

La grande nouveauté très attendue de cette version majeure est la prise en charge de manière transparente des Active Directory de Microsoft. Mais ce n’est pas tout. Au programme :

- l’implémentation de la version 2.1 du protocole de partage de fichier SMB de Microsoft

- une première version de la version 3 du même protocole

- la répartition de charge pour ces protocoles

- une nouvelle interface de scripting en Python pour les besoins d’automatisation

- une intégration sécurisée de NTP afin de fournir un horodatage plus précis aux clients Windows.

Le tout s’est fait en étroite collaboration avec les équipes de Microsoft. L’équipe derrière Samba a remercié leurs équipes, notamment sur la mise à disposition d’une documentation officielle et de tests d’interopérabilité qui ont permis le développement de la partie Active Directory.

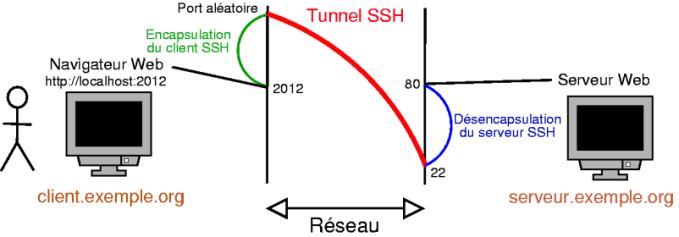

Serveur ssh sous Debian #CRC12

-- Download Serveur ssh sous Debian #CRC12 as PDF --

L’établissement d’une connexion SSH

Un serveur SSH dispose d’un couple de clefs RSA stocké dans le répertoire /etc/ssh/ et généré lors de l’installation du serveur. Le fichier ssh_host_rsa_key contient la clef privée et a les permissions 600. Le fichier ssh_host_rsa_key.pub contient la clef publique et a les permissions 644.

Nous allons suivre par étapes l’établissement d’une connexion SSH :

- Le serveur envoie sa clef publique au client. Celui-ci vérifie qu’il s’agit bien de la clef du serveur, s’il l’a déjà reçue lors d’une connexion précédente.

-

Le client génère une clef secrète et l’envoie au serveur, en chiffrant l’échange avec la clef publique du serveur (chiffrement asymétrique). Le serveur déchiffre cette clef secrète en utilisant sa clé privée, ce qui prouve qu’il est bien le vrai serveur.

-

Pour le prouver au client, il chiffre un message standard avec la clef secrète et l’envoie au client. Si le client retrouve le message standard en utilisant la clef secrète, il a la preuve que le serveur est bien le vrai serveur.

- Une fois la clef secrète échangée, le client et le serveur peuvent alors établir un canal sécurisé grâce à la clef secrète commune (chiffrement symétrique).

-

Une fois que le canal sécurisé est en place, le client va pouvoir envoyer au serveur le login et le mot de passe de l’utilisateur pour vérification. La canal sécurisé reste en place jusqu’à ce que l’utilisateur se déconnecte.

La seule contrainte est de s’assurer que la clef publique présentée par le serveur est bien sa clef publique… sinon le client risque de se connecter à un faux serveur qui aurait pris l’adresse IP du vrai serveur (ou toute autre magouille). Une bonne méthode est par exemple de demander à l’administrateur du serveur quelle est le fingerprint de la clef publique du serveur avant de s’y connecter pour la première fois. Le fingerprint d’une clef publique est une chaîne de 32 caractères hexadécimaux à peu près unique pour chaque clef (un hachage) ; il s’obtient grâce à la commande ssh-keygen -lf /etc/ssh/ssh_host_rsa_key.pub.

Installer un serveur ssh sous Debian

Le client SSH est disponible dans le paquet openssh-client, qui est préinstallé.

Pour pouvoir vous connecter à distance, vous pouvez maintenant installer le serveur SSH :

# apt-get install openssh-server

L’installation comporte une étape de génération des clefs de chiffrement. Finalement, le serveur SSH se lance.

Configuration du serveur SSH

Le fichier de configuration du serveur SSH est /etc/ssh/sshd_config. À ne pas confondre avec le fichier/etc/ssh/ssh_config, qui est le fichier de configuration du client SSH.

Nous allons vous commenter les lignes les plus importantes de ce fichier de configuration :

-

Port 22Signifie que le serveur SSH écoute sur le port 22, qui est le port par défaut de SSH. Vous pouvez le faire écouter sur un autre port en changeant cette ligne. Vous pouvez aussi le faire écouter sur plusieurs ports à la fois en rajoutant des lignes similaires.

-

PermitRootLogin yesSignifie que vous pouvez vous connecter en root par SSH. Vous pouvez changer et mettre no, ce qui signifie que pour vous connecter en root à distance, vous devrez d’abord vous connecter par SSH en tant que simple utilisateur, puis utiliser la commande su pour devenir root. Sans cela, un pirate n’aurait qu’à trouver le mot de passe du compte root, alors que là, il doit trouver votre login et votre mot de passe.

-

X11Forwarding yesSignifie que vous allez pouvoir travailler en déport d’affichage par SSH.

Si vous avez modifié le fichier de configuration du serveur, il faut lui dire de relire son fichier de configuration :

# /etc/init.d/ssh restart

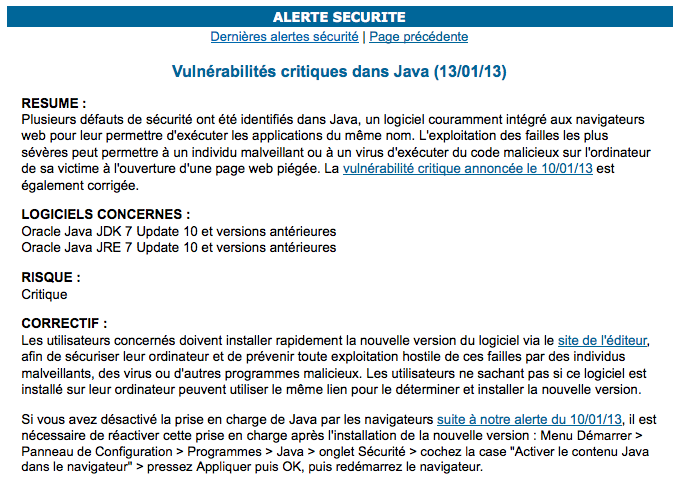

Faille Java du 14/01/2013 #CRITIQUE

Test débit Speedtest Magouillé chez Free

Edito du 19/12/2012 #GPO REDIRECTION DOSSIER

Après les soucis de maquettage des redirections de dossiers sur la base 2008 R2 /Seven. il apparait de nombreux soucis de fonctionnement. Toutefois un correctif est incontournable pour l’ensemble des machines :

http://support.microsoft.com/kb/2610379/fr

Il existe cependant de nombreux bugs au niveau des GPO “redirection”

Un conseil ! : Sur les postes client pensez à : GPRESULT /R

Et surtout refaite une nouvelle GPO et supprimez les anciennes après l’application des correctifs..

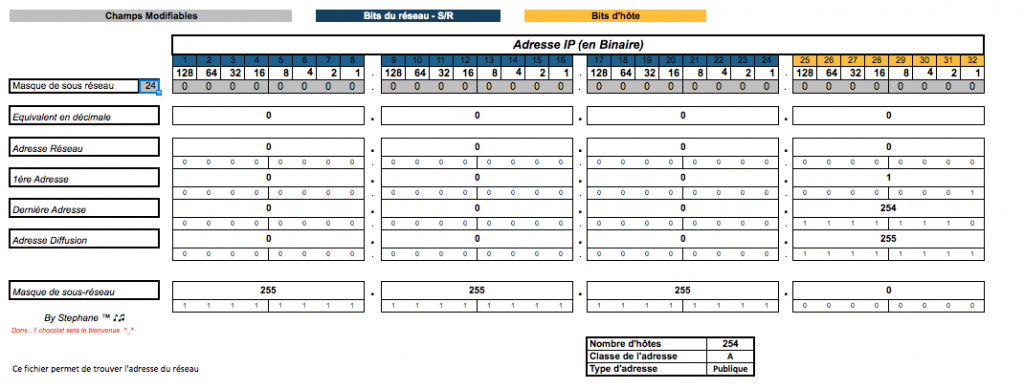

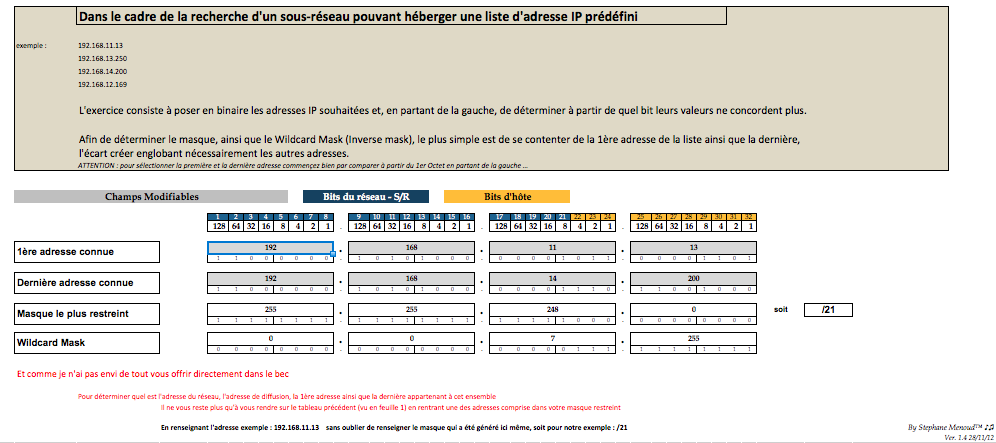

Un outil pédagogique pour IP sous Excel #leretour

Il existe de nombreux outils pour calculer, contrôler, bref manipuler des adresses ip..

Sous Excel les outils sont plus rares, mais ils existent. Par contre à ma connaissance je ne connais pas d’outils permettant à la fois la compréhension et le contrôle des adresses, masques ou sous réseaux ..

En voici un, libre de droit, en téléchargement, développé par un stagiaire du CESI de la promo CRC12.

- Il permet La notation CIDR

- Le résultat en Décimale, Adresse réseau , broadcast, 1er hôte ..

- Il donne le nombre d’hôtes possibles.

- La classe d’adresse

- Le type d’adresse

- Mais surtout l’utilisateur doit saisir en binaire ça oblige donc à faire une gymnastique intellectuelle permettant d’aider le stagiaire à comprendre le fonctionnement.

Merci à Stéphane Menoud qui attend des retours et pourquoi pas des améliorations.

Comme promis la version 1.4

Feuille 1 : Réseau Global

1er tableau :

Permet de déterminer, à partir d’une adresse IP en binaire à définir et de son masque à définir en CIDR

L’adresse du réseau correspondant

L’adresse de diffusion

L’adresse du 1er hôte

L’adresse du dernier hôte

2ème tableau :

Permet de déterminer, à partir d’un masque de réseau global à définir

L’adresse du réseau global auquel appartient l’adresse du réseau défini dans le 1er tableau

L’adresse de diffusion globale

Le premier sous réseau utilisable dans cet ensemble global (ne prenant pas le tout premier puisqu’il s’agit de l’adresse global)

Le dernier sous réseau utilisable dans cet ensemble global (ne prenant pas le tout dernier puisqu’il s’agit de l’adresse de diffusion)

2ème feuille : Wildcard Mask

Permet de déterminer, à partir de 2 adresses IP en décimal à définir (la plus petite et la plus grande d’une sélection établie au préalable)

Le masque le plus restreint englobant les adresses IP de la sélection prédéfinie

Le Wildcard Mask, soit le complément de masque correspondant.

Pour avoir plus d’information concernant le sous-réseau correspondant aux adresses de la liste

Il suffira de réutiliser le 1er tableau de la feuille 1 en renseignant les données obtenues sur la feuille 2

L’évolution des utilisateurs Mac OSX en une image ..

L’évolution des utilisateurs Windows en une image ….

Diplômés !!!! 2012 #CESI #EXIA #REIMS

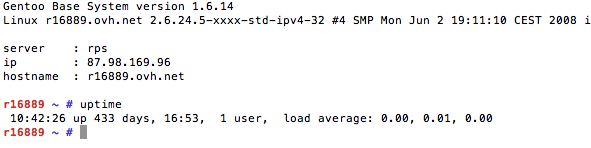

Uptime … #CRC11 #CRC12 #C20 #RARE

Si vous aussi vous avez besoin d’un autocollant…

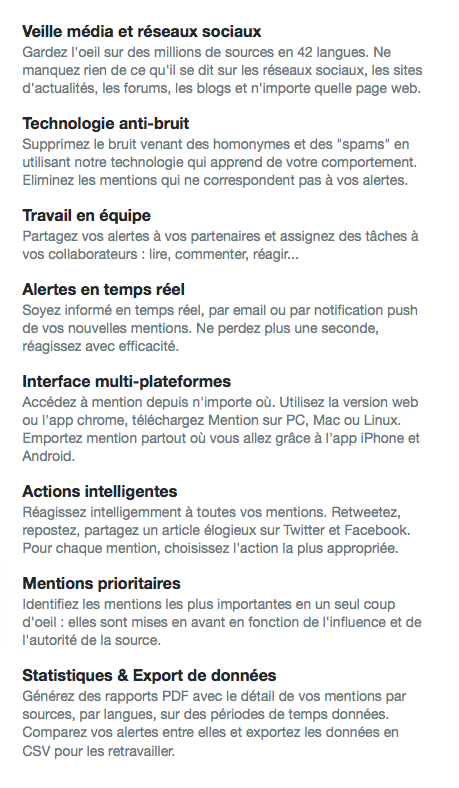

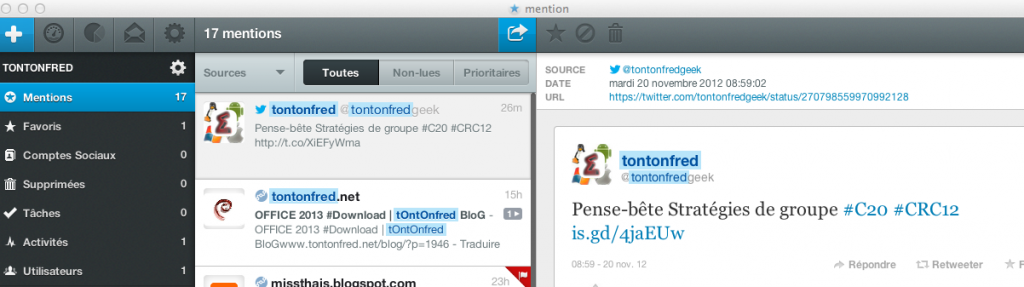

Retour sur le soft Mention

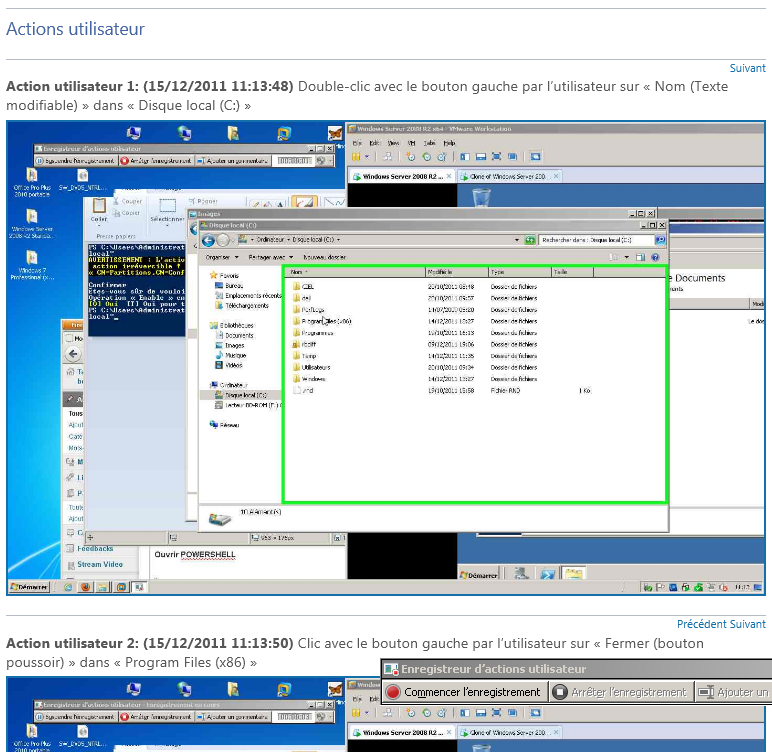

Fabriquer une procédure dans Windows 7, 8, 2008, 2012

Un outil intégré à Windows 7 et souvent méconnu.

![]()

C’est un outil qui permet de fabriquer une procédure en quelques clics sous forme de fichier Html avec toutes les captures et les commentaires associés aux actions.

Pour retrouver l’outil tapez “enregistrer” dans la zone de recherche du menu démarrer

Sinon l’exécutable c’est psr.exe

Sources: Nicolas Gerard

Sources: Nicolas Gerard

Install Party Exia CESI le 4/12/2012

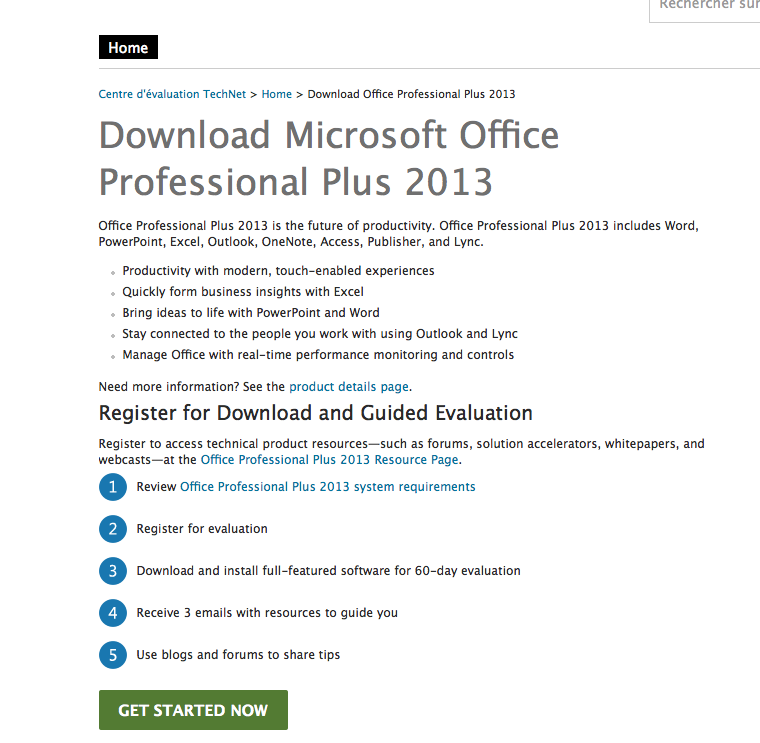

OFFICE 2013 #Download

Failles IE, Windows, Excel du 14/11/2012

Révision CISCO CCNA1 #CRC12

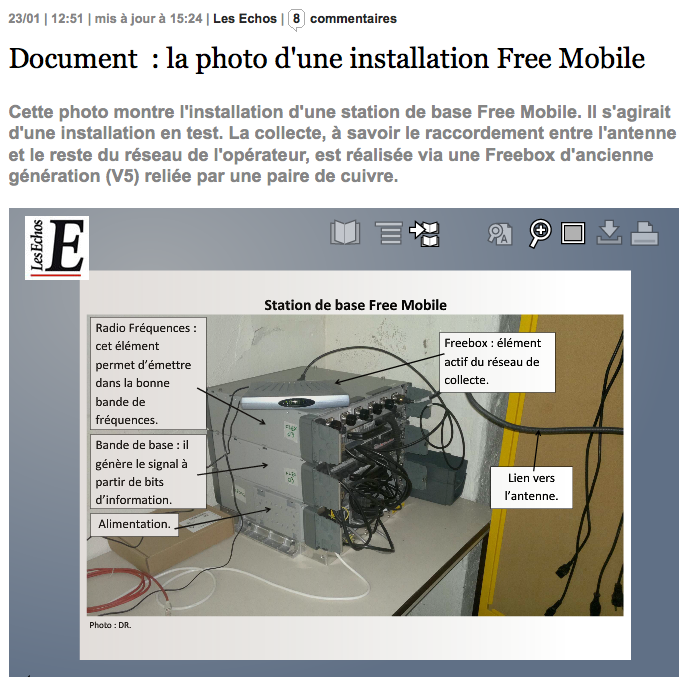

Comme promis des nouvelles de Free #CRC11

Donnez du style à vos candidatures. #CRC11 #CRC12 #C20 #RARE

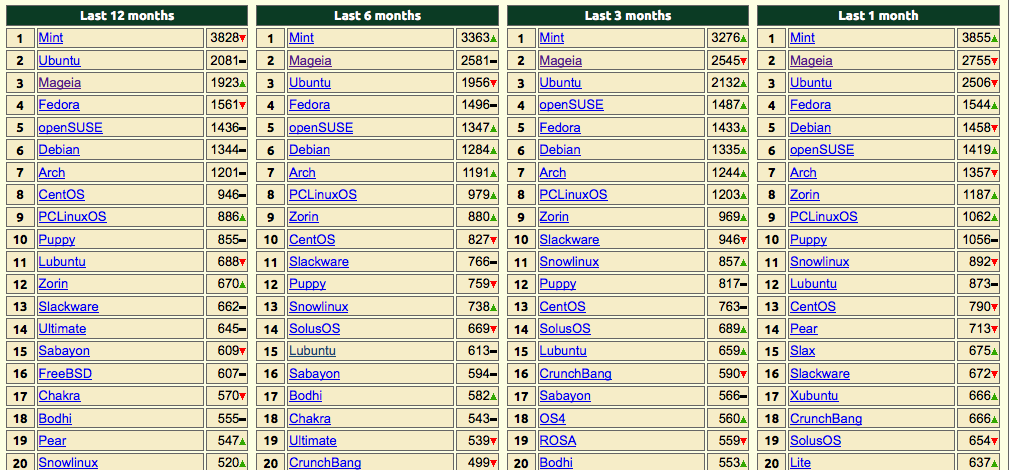

Le Top 20 des distribs LINUX by Distrowatch

Failles Windows, Office, Flashplayer, Firefox …. du 9/10/2012

Multiples failles Windows, Office et Flash

Panne chez Free Mobile le retour #CRC11

Et voilà …

Comme promis (Dans les commentaires des articles sur Free) on constate de nombreuses pannes sur le réseau FreeMobile..

La rançon de la gloire ? Depuis son lancement, Free Mobile aurait attiré entre un et deux millions de clients. Il voulait combien d’abonnés déjà ?? 10 millions ..ah ok et ça déconne à 2 millions ….

Le 7 février, un premier « incident grave » avait été signalé sur le réseau Free Mobile. Il avait débordé sur les clients d’Orange.

Une autre panne a été recensée dans la journée du 2 mars, portant sur un équipement de signalisation.

Mardi (20 mars), dans la tranche 17h00 – 20h00 (synonyme d’heures de pointe dans les communications mobiles), les alertes se sont multipliées sur le canal de micro-blogging à propos d’une panne importante affectant le quatrième opérateur.

Extraits des articles du site 20 Minutes: “Depuis 17h, 16h ou parfois 14h, selon les régions, impossible de téléphoner, d’envoyer des SMS et/ou de se connecter à Internet.

Pour Emeline, les soucis ont commencé à «15h30 environ, en Seine-et-Marne, à Meaux. Seulement les SMS dans un premier temps, j’ai pu appeler, puis plus rien depuis 17 heures.»

Frédéric rapporte lui par mail : «Panne depuis 16h. Plus de réseau. (Réseau indisp. ou Recherche…). Ni voix, ni SMS, ni Data. Je suis à coté de la Défense dans le 92″

Le plus grave c’est que ces pannes impactent le réseau d’autres opérateurs…Ce qui prouve une fois de plus que Free n’est pas à la hauteur…

Avec quelques Euros on fait de la merde…

sources:itexpresso.fr, 20Minutes,les Echos.

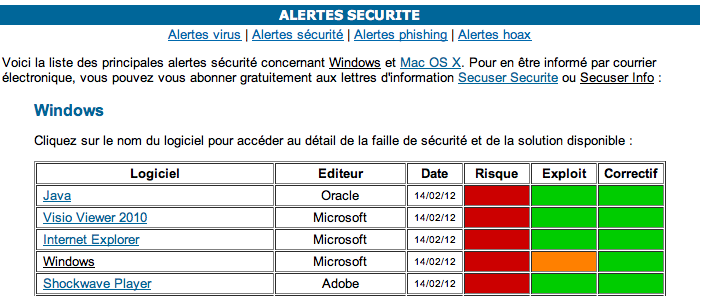

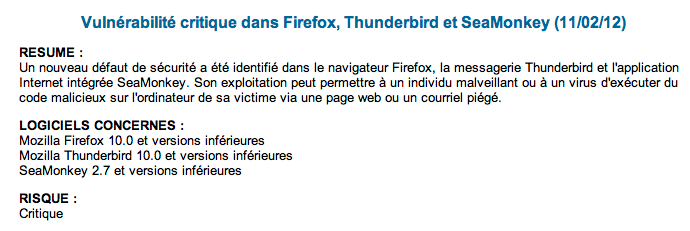

Multiples Failles, Windows, Internet Explorer, Java.

Failles chez Mozilla

J’ai reçu ma carte Sim Free mais .. (by Armeleven)

J’ai reçu ma carte SIM mais … je n’arrive pas à déverrouiller mon téléphone (déjà bouffer 6 tentatives sur 10) donc je ne peut plus appeler avec.

Alors forcement, comme j’ai voulu vérifier que j’avais pas fait de connerie en faisant la demande de code de désimlockage (le code TUK il me semble) chez Bouygues j’ai fait l’opération plusieurs fois. J’ai du coup un joli message chez bouygues me disant :

” Vous avez atteint le nombre maximum de déverrouillages autorisés via l’Espace client.

Vous pourrez effectuer un nouveau déverrouillage le

11/07/2012″

Est-ce que cela pourrai être due à la portabilité qui chez Free est encore indiquée comme “Date de portabilité : Votre portabilité sera effectuée le 2012-02-02 à 15:00:00” à moins que ce soit “normal” (Faudrait que je puisse vérifier ceci avec d’autres personnes).

Bref, même si je n’incrimine pas d’opérateur en particulier (peut-être Bouygues et encore je ne pense pas qu’il puisse y faire grand chose), ça montre bien l’absurdité du fonctionnement de la téléphonie mobile.

Au pire, je “désimlockerai” mon tel en root à la main mais c’est surement risqué … je sens que je vais finir avec un nouveau téléphone plus vite que prévu …

J’espère franchement que les opérateurs arriveront enfin à se “séparer” du matériel parce que ça devient vraiment n’importe quoi.

PS : Ceci dit, c’est peut-être dû au Firmware du téléphone qui poserai problème pour les désimlockage des opérateurs (De ce que j’ai pu lire ça et là sur quelque forum).

@Armeleven

PS1:Juste une précision : le fait que je puisse plus appeler avec n’est pas lié aux tentatives de désimlockage mais du a la portabilité qui à été me semble-t-il effectué.

PS : Pour l’instant je m’oriente sur un problème de FirmWare de mon portable Galaxy S GT-i9000 sous Android 2.3.3

Si vous pouvez venir en aide à Armeleven n’hésitez pas à laisser un commentaire

thx

http://www.tontonfred.net/blog/?p=1299

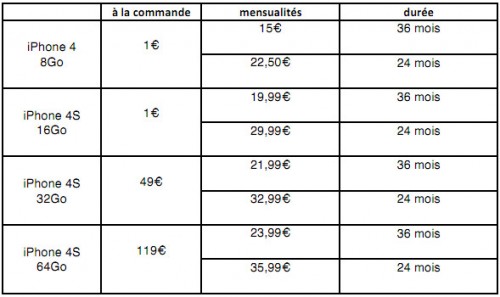

Vente de l’Iphone 4S chez Free ..

Captured by @blogcrazymac

Sur le point d’être disponible sur le site de Free.

Ben si on calcule bien il revient plus cher que chez Apple en Direct ..Merci Free

L’iPhone 4S 16 Go coute 19.99€*36 mois ou 29.99€*24 mois soit 720 € . Il est en vente sur le site d’Apple 629 €.

Le financement d’un iPhone 4S 16 Go désimlocké, étalé sur une durée de 24 ou 36 mois via Free Mobile va augmenter l’acquisition de 91 € !

Je sais pas vous, mais moi je reste chez Orange…Vous allez me dire oui mais chez Orange le tél te revient au même prix etc..Peut-être mais pour l’instant c’est un téléphone pro et j’ai besoin d’avoir du réseau.

Manifestation du 28 Janvier 2012 …

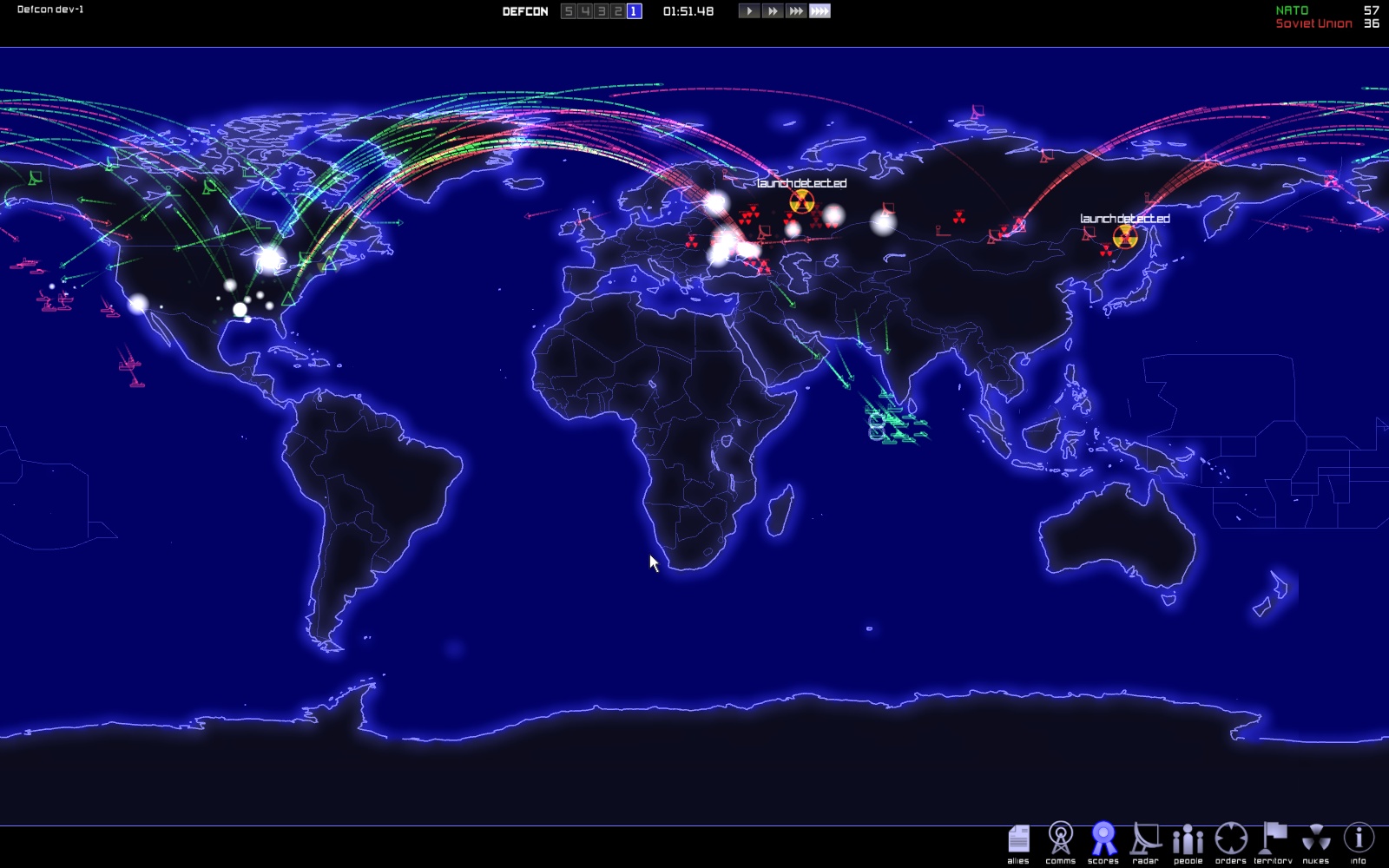

La troisième guerre mondiale sera-t-elle cybernétique ?#DEFCON 3 ?

J’espère que non …

Mais ne sommes nous pas en train de vivre la première guerre cybernétique ? Les anonymous sont en train de manifester leur mécontentement, et comme dans toute manifestation il y’a des débordements ici et là. Ce qu’il faut tout de même noter c’est que cela bouge dans beaucoup de pays du monde, plus dans certains que d’autres mais ça bouge beaucoup. Ou tout simplement les anonymous ont inventé une nouvelle forme de manifestation, sans bloquer les rues, sans prendre en otage les gens.Ca va donner des idées à certains pour les prochaines échéances. Les Administrateurs réseau et système ont du souci à se faire dans les semaines qui viennent..

En tout qu’a je suis content d’assister à tout ça ..Pour l’instant c’est plutôt fun et j’espère que cela le restera.

PS: Je connais la définiton de cybernétique. 😉

J’ai reçu ma carte Sim Free mais …. Le retour

Le titre du lien c’est simplement la requête la plus tapée dans mon google analytics..Marrant non ?

Même du Russe ?(m’enfin de France) (si ce n’est pas du Russe dites le moi) :оу тфш зфы кусг ьф сфкеу ышь акуу

J’ai reçu ma carte sim mais ….. Je vous laisse compléter la liste il ya plus de 75 suites possibles sous mes yeux..

Revue de presse et autres … 😉

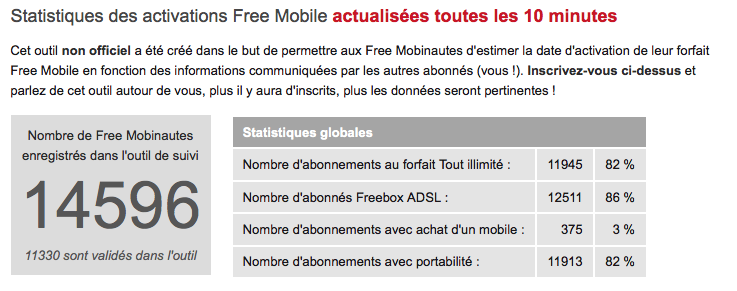

Edit du 24/01/2012:

http://www.rue89.com/2012/01/23/ce-que-free-change-vraiment-dans-la-telephonie-mobile-228541

Edit du 23/01/2012 :

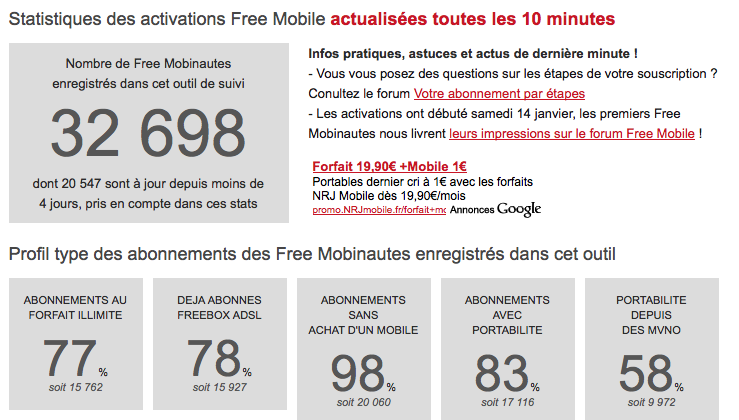

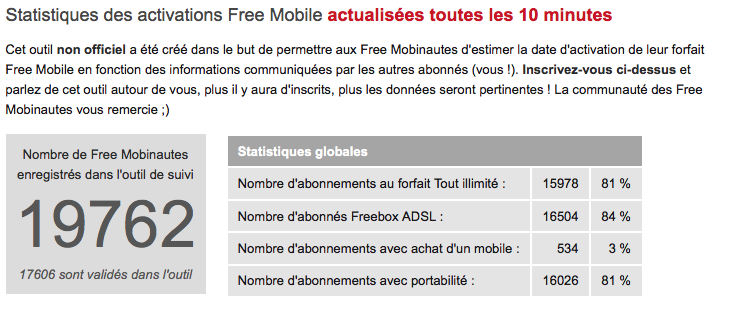

Je sais que ce n’est pas officiel mais ca n’évolue pas beaucoup ??Bizarre..Masqué par free pour ne pas montrer les chiffres ..??

Alors la je suis carrément d’accord avec ceci :

http://www.leparisien.fr/high-tech/selon-son-pdg-orange-recupere-deja-des-decus-de-free-mobile-23-01-2012-1825569.php

Edit du 21/01/2012 :

FreeMobile : Compilation des Interviews de Xavier Niels

Edit du 20/01/2012 :

Ils ont Free, mais ils n’ont pas tout compris

Edit du 19/01/2012 : Free vient de communiquer sur France3 et annonce 2 semaines de délai pour la portabilité ..

Free Mobile : Orange affirme officiellement que le réseau est bien allumé 😉

Les ratés de Free Mobile: info ou intox?

Ce que Free a compris

Edit du 18/01/2012 : SI vous avez reçu votre Sim, et que vous êtes sur le point d’utiliser votre forfait Free mobile, j’attends vos témoignages en commentaires… Je publierai les plus représentatifs..

(réseau, débit, portabilité, attente, etc …)

Merci

Pour les infos plus anciennes :Voir ICI

Sondage Licence Globale le retour …

Encore de retour je relance la question et le débat.

La licence globale est une proposition française visant à légaliser les échanges non-commerciaux de contenus audiovisuels à travers Internet, en contrepartie d’une rétribution forfaitaire redistribuée aux ayants droit, proportionnellement à la densité de téléchargement que leurs œuvres ont suscité.

Tout ceci n’inclut pas les logiciels.

En gros c’est : 5 € par abonné et par mois…

Pour vous faire une idée.

http://fr.wikipedia.org/wiki/Licence_globale

http://www.framasoft.net/article5097.html

http://medialab.sciences-po.fr/controversies/2011/ecole_com/licence_globale/

[lasonde sd_id=”2709″]

Remplacer Megaupload ??

A mon avis ce Billet de Korben deviendra un hit dans les jours à venir …

Il existe de nombreuses solutions alternatives.

Mais qu’en est-il du contenu légal ?

Confirmation que le site en 109.236.83.66 est bien un fake :

http://www.pcinpact.com/breve/68443-megaupload-fake-phishing.htm

Il vient d’apprendre la fermeture de Megaupload … RT By Eternityyours

Un peu d’humour en ce Vendredi Noir..

Plus sérieusement une réponse à ma question:by @AutourduRezo

http://www.sudpresse.be/culture/medias/2012-01-22/si-megaupload-ne-fonctionne-pas-dans-72-heures-facebook-youtube-ou-twitter-seront-bloques-933168.shtml

Journée Portes Ouvertes Cesi Exia Reims et Nationale

Samedi 28 janvier 2012 de 10h à 17h

L’Exia.Cesi, école supérieure d’informatique qui délivre en cinq ans le titre reconnu par l’état de Manager des systèmes d’informations, organise le 28 janvier 2012 une journée de découverte de ces cursus. Au programme :

- Rencontre avec des étudiants en cours de cursus

- Rencontre avec des diplômés en activités

- Rencontre avec le corps professoral

- Découverte de la pédagogie de l’Exia.Cesi, véritable innovation au service de vos compétences.

Et de nombreuses surprises que nous vous dévoilerons tout au long de la journée !

Liste des centres et adresses pour nous rejoindre :

Exia – Arras

7, rue Diderot

62000 Arras

Tél : 03 21 51 67 18

Exia – Aix-en-Provence

Europôle de l’Arbois

Pavillon Martel – BP 30

13545 Aix-en-Provence

Tél : 04 42 97 14 20

Exia – Bordeaux

140, avenue du 11 novembre – BP17

33291 Blanquefort Cedex

Tél : +33(0)5 56 95 50 50

Exia – Grenoble

7, Chemin du vieux Chêne

38240 Meylan

Tél : 04 38 70 11 80

Exia – Lyon

19, avenue Guy de Collongue

69134 Ecully Cedex

Tél : 04 72 18 89 89

Exia – Nancy

2 bis, rue de Crédence

54600 Villers-lès-Nancy

Tél : 03 83 28 46 46

Exia – Nice

1240 route des Dolines

Buropolis 1

06560 Sophia Antipolis

Exia – Orléans

959, rue de la Bergeresse

45160 Olivet

Tél : 02 38 22 72 82

Exia – Pau

8, rue des Frères d’Orbigny

64000 Pau

Tél : 05 59 32 57 62

Exia – Reims

9, rue Gabriel Voisin

Pôle Henri Farman – BP 344

51688 Reims cedex 2

Tél : 03 26 79 35 70

Exia – Rouen / Mont-St-Aignan

1, rue G. Marconi

Parc de la vatine

76130 Mont Saint Aignan

02 35 59 66 20

Exia – Saint-Nazaire

Boulevard de l’Université

Gavy Océanis – BP 152

44603 Saint-Nazaire

Tél : 02 40 00 17 00

Exia – Strasbourg

2 allée des Foulons

Parc Club des Tanneries – BP 15

67831 Lingolsheim

Tél : 03 88 10 35 60

Exia – Toulouse

16, rue Magellan – BP 87501

31675 Labège cedex

Tél : 05 61 00 38 38

Pour nous contacter par mail :

La journée Portes-Ouvertes vous permettra de découvrir en détail la pédagogie de l’école, de visiter les locaux et surtout rencontrer les étudiants de l’école. Ceux-ci présenteront un show-room des réalisations menées depuis le début de l’année.

Vous pourrez échanger avec eux sur leurs stages et leurs associations.

Ainsi, nous vous informons des principales actions que nous avons mises en place :

- Parution le 20 janvier dans le cahier orientation de l’Est Républicain

- Diffusion du 20 janvier au 28 janvier de 42 spots sur Virgin Radio

- Distribution de flyers dans le centre-ville de Nancy, dans les restaurants et cités universitaires.

Alors n’hésitez pas à communiquer sur cette journée auprès de votre entourage !

Vis ma vie de femme de blogueur

http://korben.info// et http://www.jcfrog.com/ font partis des blogs que je suis quotidiennement, et le temps qu’ils passent sur le web m’a toujours impressionné.

Ce qui me plait chez Korben:

Une faculté d’adaptation même sur les sujets ultra-pointus..

Le point d’honneur à toujours traiter des sujets qui l’intéressent, les construire de la même façon avec intelligence.

Ce qui me plait chez JCFrog:

Son humour et la qualité de ses pastiches, alliant Technique, musique et textes…

Mais Messieurs ça suffit !!!

Sur le web on ne voit que vous dans mon youtube et mon Google !!!!

Place à vos femmes !!

En exclusivité et en toute discrétion j’ai pu, à l’insu de votre plein gré les contacter et leur donner la parole..

Bonjour et bienvenues, voici une série de questions, si elles vous semblent trop personnelles n’y répondez pas…

Avez-vous un pseudo sur l’internet (Comme dirait Jc) ?

Non, pas de pseudo sur l’Internet ;o) Pour moi le net est plus un moyen de trouver de l’info que d’en donner. Twitter &co c’est pas trop mon truc, je laisse ça à Mr Korben et ses copains virtuels…

oui Lovizolette

Vos maris respectifs vous parlent-ils de leurs exploits sur le Web ? Si oui à quelle fréquence ?

ça dépend ce qu’on appelle exploit… Des nouvelles de l’Internet français, j’en ai tous les jours… Ses petits exploits, un peu moins car dès que c’est un peu borderline, je préfère ne pas savoir et il le sait bien. En général, je suis au courant après-coup, voire bien après…

Oui mais pas souvent, j’apprends plutôt ce qu’il fait via twitter ou parceque je suis abonné à son flux.

Quel est votre système d’exploitation préféré ? Et votre navigateur web préféré ? (Taisez-vous les gars on vous pose pas la question !!!) .

Pas de système d’exploitation préféré même si, pour le boulot, c’est Windows que j’utilise le plus… J’aime bien Mac mais je m’énerve vite car je maîtrise pas toutes les subtilités, même pour l’utilisation courante, ce qui peut me faire perdre pas mal de temps… Quant à Linux, j’ai un peu foiré ma dernière mise à jour, Manu a passé toute sa soirée dessus donc no comment…

Pardon mais je ne comprends pas la question 🙂

Avez-vous une astuce pour les faire décrocher de leurs occupations “blogospheriennes” … ?

Oui mais je garderai ça secret ;o)

Lui dire que le dîner est prêt marche bien ou “c’est l’heure de l’apéro”.

Avez-vous le droit d’utiliser les ordis, tablettes, smartphones de vos maris ? Ont-ils le droit de toucher aux vôtres ?

Ben, pas trop, pour plusieurs raisons. Le smartphone car il est tout le temps dessus, oui, je dis bien tout le temps… Les tablettes, je n’en ai toujours pas vu l’utilité… Et les ordis, mon dieu non ! Il dit tout le temps que j’ai des “mauvaises ondes”. C’est vrai que la freebox plante presque systématiquement quand c’est moi qui touche la télécommande et que j’ai fait grillé mon eepc de moins de 2 ans pas plus tard que la semaine dernière… En revanche, je précise que lui ne se gène pas pour utiliser mon mac et laisser trainer sur le bureau des dizaines de fichiers aux noms bizarres qu’il “oublie” toujours de supprimer.

Oui et oui 😉

Question incontournable : Le temps passé par vos maris derrière leurs écrans a-t-il une influence sur votre vie de couple ? Vous sentez-vous mise à l’écart?

Non, ça va, Internet, Manu et moi on cohabite plutôt bien… Bien sûr, depuis qu’il en a fait son métier, impossible de savoir vraiment quand il travaille : que dire quand je le trouve devant une vidéo youtube ou en train de tester le dernier jeu vidéo et qu’il me dit que c’est “pour le boulot” ? C’est sûr, c’est pas twitter qui fait le ménage et c’est bien dommage…

Oui et oui. Je dois demander un moment “sans” très explicitement pour avoir son attention à 100%.

Je ne sais pas pourquoi mais je suis sûr que nos 2 comparses sont d’excellents Papas, je me trompe ?

Je ne devrais pas écrire cela car je sais qu’il va relire ce que j’ai écrit (pour ne pas dire censurer) mais c’est un très bon papa et je crois que la meilleure preuve de ça c’est quand j’amène discrètement bébé dans son bureau et que j’arrive à peine à le tenir tellement il est content quand il voit son papa :o)

Oui il a le sommeil léger et se lève la nuit, c’est génial!

Comment avez-vous vécu la montée de la notoriété des sites de vos maris ?

A bon, parce qu’il est connu ? :o)… Je vis assez bien sa notoriété quand il s’agit d’avoir des petits trucs gratos :o). Mais c’est sûr que ça a des côté un peu moins plaisants… Je pense à certaines critiques et attaques perso qu’il subit régulièrement. Sur Internet, les gens se croient tout permis et n’ont pas de limite. Certes, un article ça se lit en 2 minutes, ça se critique en 30secondes mais ces personnes ne se rendent pas compte que ça peut prendre parfois plus d’une journée à écrire. Alors voir son travail critiqué par des cons (je parle de ceux qui se permettent des insultes et autres critiques non constructives), c’est sûr que ça m’énerve.

Très franchement, je m’en fous complètement: simplement si mon homme est heureux je suis heureuse…

Vous emmènent-ils de temps en temps avec eux à des RV un peu Geek ?

Avant le bébé oui, maintenant beaucoup moins :o). De toute façon c’est son monde, pas le mien.

Non mais je ne dirais pas non si on m’invitait!

Leur avez-vous déjà demandé de tout arrêter ?

Si c’est pour l’avoir sur le dos toute la journée, non merci !

Jamais, il serait (pas capable) trop malheureux et donc moi aussi!

Avez-vous une anecdote croustillante concernant vos maris et votre rapport au web à divulguer à la planète entière ?

J’en ai pas une, j’en ai des tonnes (une fois de plus, censure oblige, je ne vais citer que les politiquement correctes :o)). Une de celle que je préfère c’est celle d’un concours samsung auquel il a participé il y a quelque temps… Le principe était de prendre des photos en rapport avec un thème donné par samsung. Le 1er thème c’était “longue pause”. Bien sûr, il n’a rien d’un pro de la photo alors il a failli envoyer une photo d’un groupe de mémés faisant une “longue pause” sur un banc… La honte quand il a vu les photos des autres (je laisse les novices aller voir ce qu’est une longue pause en photographie, trop compliqué à expliquer…). Le pire c’est qu’il a fini par le gagner ce concours… Ah oui, y a aussi le fameux jour où j’ai commencé à haïr twitter : il m’a réveillé en pleine nuit parce que l’Internet mondial lui avait dit que Michael Jackson était peut être presque mort… Et pour finir, je vous parlerai de comment il a commencé à apprendre l’espagnol au Mexique : il allait demander le mot de passe pour accéder à Internet tous les jours, je le vois encore avec son “puedo tener la contrasena para el ordenador, por favor ?”.

Pour mes grossesses je dois rester coucher: pour mon premier enfant je me suis mise à la tapisserie, pour le deuxième, le point de croix. Pour le troisième mon homme m’a acheté un ordi… je me demande s’il regrette, il ne peut plus me cacher grand chose 😉

Et pour finir avez-vous un message à leur faire passer par le biais de cet article pour être sure d’être entendue ? 😉 .

Oui : ramène tes fesses, y a le lave-vaisselle à vider !

Put your bloody Iphone away!

Tontonfred vous remercie et en cas de défaillance des maris !!! Twittez-moi !!!!! 😉

Merci à Claire pour sa contribution

Freemobile réseau le plus rapide / Test de débit ..

Là encore c’est du grand n’importe quoi on voit fleurir sur la toile des billets parlant d’un débit supérieur aux autres opérateurs…..

Avec quelques centaines de personnes ayant activé leurs lignes c’est plutôt logique non ?Attendons de voir dans quelques mois ..

On peut même trouver des posts qui évoquent un débit plus important qu’orange en passant par le réseau orange …hum hum

Attendons les premières montées en charge…

Attention phishing en cours Freemobile ..

Attention phishing EDF

J’ai reçu ma carte Sim Free.. #crc11 #freemobile

Edit du 23/01/2012 :Alors la je suis carrément d’accord avec ceci :

Edit du 21/01/2012 :

FreeMobile : Compilation des Interviews de Xavier Niels

Edit du 20/01/2012 :

Ils ont Free, mais ils n’ont pas tout compris

Edit du 19/01/2012 : Free vient de communiquer sur France3 et annonce 2 semaines de délai pour la portabilité ..

Free Mobile : Orange affirme officiellement que le réseau est bien allumé 😉

Les ratés de Free Mobile: info ou intox?

Ce que Free a compris

Edit du 18/01/2012 : SI vous avez reçu votre Sim, et que vous êtes sur le point d’utiliser votre forfait Free mobile, j’attends vos témoignages en commentaires… Je publierai les plus représentatifs..

(réseau, débit, portabilité, attente, etc …)

Merci

http://www.dailymotion.com/video/x3f9svTour d’horizon autour du Tsunami de la semaine #Freemobile :

Edit du 13/01/2012 :

J’aimerai des témoignages de personnes qui ont réellement reçu et activé leurs cartes Sim “Free”..Histoire d’avoir une première impression.

Extrait du code source de la page live.free.fr :

Les 10 coûts d’utilisation « cachés » de Free Mobile …

- Il faudra débourser 10 euros si vous devez acquérir une nouvelle carte sim avec un nouveau numéro, habituellement gratuit (même en boutique)…

- Il faudra débourser 10 euros pour les frais de port du téléphone et 15 euros pour l’envoi du téléphone et de la carte SIM… Normal?

- En cas de blocage de votre téléphone (3 codes faux d’affilée), c’est 5 euros qu’il faudra donner pour récupérer le code de déverrouillage

- Si vous ne souhaitez pas donner de RIB, il faudra donner un acompte de 200 euros pour que Free soit dédommagé si vous ne souhaitez pas payer (pour n’importe quelle raison)

- Un retard de paiement par CB ou chèque, amène une pénalité de 7,5 euros minimum

- Pour ceux qui ont un blackberry et qui veulent exploiter le réseau RIM alors vous devrez prendre une option à 1 euro par mois

- Ceux qui souhaitent renvoyer leurs appels mobiles (vers des numéros métropolitains) se verront taxés de 0,05 euro par minute

- Il y a aussi une limitation sur le nombre de SMS/MMS envoyés simultanément qui est de 10 destinataires. Si vous souhaitez envoyer un texto à tout votre répertoire, il faudra alors envoyer 10 par 10…

- Dans le cas d’une offre à 2 euros, il est possible d’acheter 20 mo de data pour 1,99 euros. Il faudra ensuite débourser 0,06 euros par Mo supplémentaire consommé

- Acheter un téléphone à crédit (mensualités supplémentaires) avec les organismes proposés par Free revient plus cher que de l’acheter en une fois (normal, c’est des sociétés de crédits). Seul avantage, le téléphone n’est en aucun cas lié à votre utilisation de Free Mobile.

- Il ne sera pas possible de partager la connexion data en mode clé 3G (Le Service est conditionné à une utilisation non abusive, « en bon père de famille ». Sont strictement interdites, et considérées comme une utilisation du Service et/ou de la SIM abusive, notamment : l’utilisation dans le cadre de boitier radio ou de clé ou carte 3G)

Sans parler de la couverture de 27 % hors réseau Orange

Sans parler de “d’incident ou de retard de paiement, ou d’inscription au fichier Préventel ou de chèque déclaré irrégulier par le Fichier National des Chèques irréguliers.”

A suivre…

Virgin aligne ses tarifs

Téléphonie mobile : Thionville ne veut pas des antennes relais de Free

Edit du 13/01/2012 chez yahoo :

Edit du 13/01/2012 chez yahoo :

Normalement je devrais donc bénéficier d’une baisse des tarifs et d’une amélioration de mes services …Merci Free !! 😉

Normalement je devrais donc bénéficier d’une baisse des tarifs et d’une amélioration de mes services …Merci Free !! 😉

Là ce n’est pas TF1 mais UFC-que-choisir :

Au suivant, Bouygues :

Plus de succès que Free .. 😉

Edit du 14/01/2012:

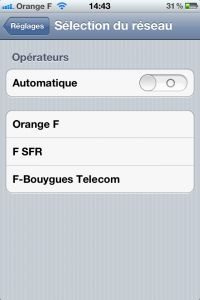

Votre zone est-elle couverte par le réseau Free Mobile ?

Vous pouvez dès à présent savoir si vous êtes en ce moment même sous couverture Free Mobile. Il suffit pour cela de vous rendre dans les paramétrages de votre mobile, puis de rechercher les réseaux mobiles. Si vous voyez apparaître 20814 ou 20815, c’est que vous êtes bien couvert par Free Mobile ! Ces numéros seront remplacés par le terme Free Mobile dès l’ouverture du réseau. Voici la manipulation à effectuer selon votre smartphone :

Android

“Paramètres” > “Sans fil et réseaux” > “Réseaux mobiles” > “Opérateur de réseau” > “Rechercher les réseaux”.

iOS (iPhone, iPad)

“Réglages” > “Opérateur” > Lancer une recherche manuelle des réseaux.

Windows Phone

“Paramètres” > “Réseau mobile” > “Sélection de réseau” > Appuyer pour sélectionner.

Blackberry

“Options” > “Réseaux et connections” > “Réseau mobile” > “Mode de sélection de réseau” > “Manuel”.

source:http://www.freenews.fr/

Les voeux en HTML5 avec google street view ..

Battlefield 3 en promo – 50% jusqu’au 25/12 23H59

Surveiller son système en mode texte by Nicolargo

Au fil de mes tweets @gonzague m’a fait découvrir un outil super sympa en cours de dev: Glances

Il permet de surveiller son système en mode texte à partir d’une console ou d’un terminal.

Il ressemble à ceci :

Son auteur est Nicolargo et vous pouvez trouver toutes les infos sur son blog :

Il cherche des contributeurs pour l’évolution de Glances

Il sera utilisé pour nos Td’s en Janvier quand nous effectuerons le maquettage de certains services en Haute dispo.

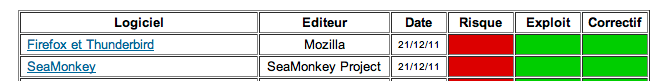

Alerte sécurité Firefox, Thunderbird, Seamonkey 21/12/2011

A REIMS, LE CESI S’IMPLIQUE DANS LA VIE DE LA CITÉ

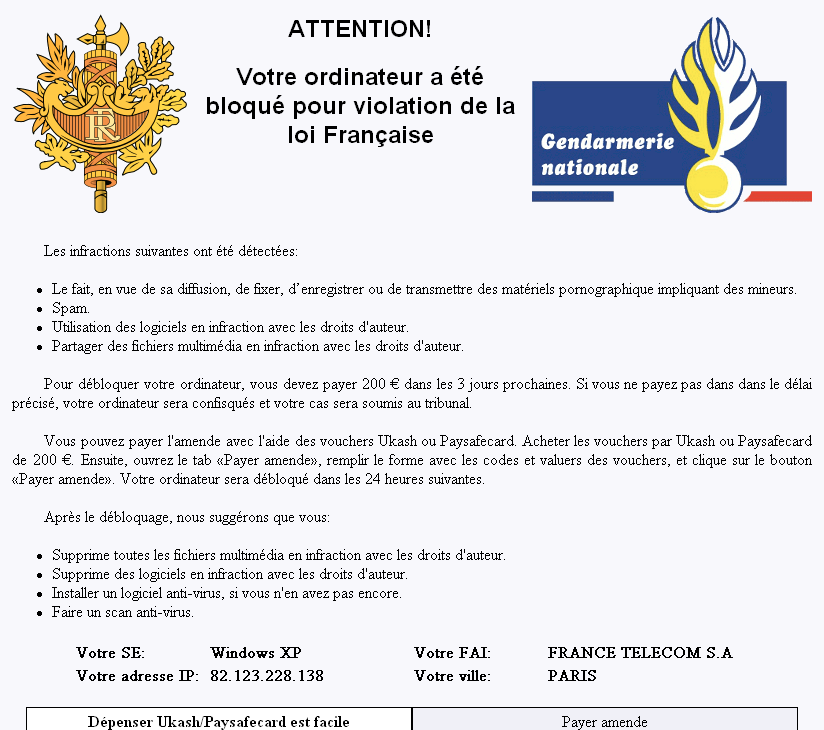

Virus POLICE GENDARMERIE le retour

Edit du 20/02/2012

Il ya toujours 3 formes du virus en activité.

Les 2 premières permettent un démarrage en mode sans echec si c’est votre cas vous démarrez en mode sans echec avec prise en charge réseau vous téléchargez :

Malware bytes et vous le mettez à jour ,vous lancer un scan et vous nettoyez la machine.

Ensuite Mise à jour de la machine Java … et un antivirus à jour et vous êtes tranquille.

Si vous avez la troisième forme la plus courante ce jour:

Démarrer votre machine avec un live CD..

Par exemble Hiren’s boot CD

Et dans l’explorateur du MINIXP de Hiren’sBOOTCD vous renommez explorer.exe en explorerold.exe

Ensuite vous renommez twexx32.dll en explorer.exe et normalement le tour est joué..

Ensuite vous reprenez l’étape de désinfection…

Attention toutefois à la version de explorer qui pourrait rendre la machine instable ..en général chaque Service Pack de windows a une version différente de explorer.exe.

Edit du 13/02/2012 le virus toujours en activité …

Edit du 29/01/2012 le virus se propage toujours

J’invite les personnes encore touchées par le ce Virus à visiter le site :

http://www.malekal.com/2012/01/10/virus-gendarmerie-activite-illicite-demelee/

Dixit: tonton, quelques clients touchés cette semaine plugins java et flash des navigateurs pas à jour..Comme quoi les mises à jour…

Pour les personnes à la recherche de solutions :La méthode la plus efficace ici

Sachez aussi qu’a priori le cd rescue disk de Kaspersky à jour permet de nettoyer la machine. Pour cela il suffit de le télécharger ici de le graver, de booter dessus et de bien faire la mise à jour avant de lancer le scan..

A priori la solution Combofix fonctionne aussi.

On trouve aussi des vidéos youtube ici et ici pour le nettoyer

Si malgré toutes ces méthodes vous ne parvenez pas à le supprimer n’insistez pas et ne prenez pas de risques avec vos données et confiez votre machine à un pro qui prendra toutes les précautions nécessaires.

Edit du 17 Décembre un article intéressant ici

Extrait d’un document de la gendarmerie que l’on peut trouver sur le site Hadopi.fr:

Depuis le 10 décembre 2011, il apparaît que des particuliers sont victimes d’un code malveillant bloquant leur ordinateur. Ce code exécute une page comportant le logo de la Gendarmerie (mais aussi parfois de la police) et qui empêche toute action sur l’ordinateur infecté, à moins de régler en ligne une « amende » de 200 euros

(Cf Capture du message en annexe)

Cette pratique est nommé RANSONWARE (logiciel de rançon).

il ressemble a ceci:

Il consiste via des bannières publicitaires (notamment celles présentes sur les sites de pornographiques et de streaming) à injecter le code sur des ordinateurs dont le navigateur internet, ou les extensions JAVA et ADOBE FLASH, ne sont pas à jour.

Le particulier se retrouve alors avec le message en question et ne peux plus effectuer aucune action. Le code est invasif au point de ne pas permettre de reprendre la main après redémarrage de l’ordinateur, les victimes de ce week-end ne trouvant leur salut qu’après réinstallation totale de WINDOWS.

Cette pratique est bien sur illégale et il est bon évidemment d’indiquer aux victimes de ne pas payer.

La version française existe sous 3 formes :

- Une forme qui créé une clef Run, à désinfecter, c’est facile il suffit d’aller en mode sans échec avec prise en charge du réseau et de scanner avec Malwarebyte : http://www.malekal.com/tutorial_MalwareBytes_AntiMalware.php

- Une autre forme qui modifie la clef Shell (cela remplace le bureau par le malware, le bureau est inactif, le malware le rempalace). Ceci est évoqué ce

lien : http://www.malekal.com/2011/12/08/trojan-winlock-tropan-ransomware-virus-police- suite/ - Et la dernière variante qui remplace Explorer.exe dont nous allons parler ici Voici la détection : http://www.virustotal.com/file-scan/report.html?id=d9c4b2f9b6fc87afb2ecfd6bf3227b1f5a488728ca7a24b9fab38eba78a09505-1323611473

File name: explorer.exe Submission date: 2011-12-11 13:51:13 (UTC) Current status: finished Result: 6/ 43 (14.0%) VT Community

Print results Antivirus Version Last Update Result BitDefender 7.2 2011.12.11 Trojan.Generic.KD.468202 Comodo 10920 2011.12.11 Heur.Suspicious F-Secure 9.0.16440.0 2011.12.11 Trojan.Generic.KD.468202 GData 22 2011.12.11 Trojan.Generic.KD.468202

Kaspersky 9.0.0.837 2011.12.11 UDS:DangerousObject.Multi.Generic

Show all

MD5 : 6911baa817b5066b7566fc4d3cb1a207 SHA1 : 21007c5c048f4763750b912b5c89da54a86d34f2 SHA256: d9c4b2f9b6fc87afb2ecfd6bf3227b1f5a488728ca7a24b9fab38eba78a09505

Sources:malekal.com

Alertes Failles Windows, IE, Office 13/12/2011

Pour les Fans !!!

Je redoute le 11 Décembre …..

Depuis le début de l’année les enfants ont pu avoir environ euh …4 fois le train le lundi matin pour partir à l’école…

Sans parler des journées de grèves…Il doit y avoir un nid de syndicaliste genre (sud rail force 10) sur la ligne Charleville Reims..

Alors résignés nous nous disons:mais ça peut être pire??

Je crains le pire à partir de Dimanche ..

Pardon à mes connaissances de la SNCF mais là je dis: STOP !!!!!

Alerte Sécurité Acrobat Reader 7/12/2011

Point sur les TD’s Windows System Server

Pas assez de temps ce soir ..

La mise en ligne des vidéos de correction des Td’s représente un peu de travail mais vous serez prévenus par le biais du blog..

Il y aura dans ces vidéos :la construction d’une structure administrative Active Directory, la mise en place de la GPO script d’ouverture de session, mise en place d’une Racine de domaine autonome..Fabrication d’un MSI et la GPO de déploiement de celui-ci.

En supplément je ferais une sorte de pense bête général pour l’ensemble des TD’s.

D’autres supports vous seront donnés directement.

PS:Pour Mr : ” Where is B…..?” qu’il ne s’inquiète pas avec tout çà il arrivera à se débrouiller. Par contre il faut penser à lui faire bosser le Module du CCNA.

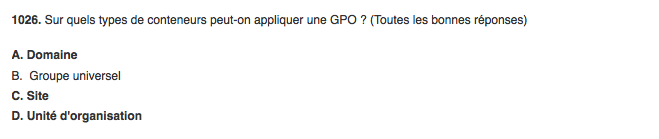

En cadeau : extrait QCM Certif Microsoft;)

Une application pour le stationnement …

A tester pour vos enfants trés sympa ..

Au programme ce week-end …

Il pleut, mon épouse travaille les enfants sont sages alors j’en profite …

Au programme ce week-end:

Une installation de ESXI pour éventuellement fabriquer une bonne machine de TP/TD

Sur le papier il est plus alléchant au niveau des performances par rapport aux autres outils gratuits. De plus il propose d’origine une partie snmp de base qui me permettra sans doute de pouvoir faire des choses intéressantes avec mes projets pro “Nagios” en cours. Il est “intégrable” à un domaine Active Directory. La liste du matériel compatible évolue. Côté inconvénient je pense qu’il est plus difficile à prendre en main et à installer par rapport aux autres outils gratuits.

Bon ben pour l’instant je n’ai pas la bonne machine ..il va falloir creuser la question dans les serveurs récupérés au boulot……sniffff

Bon ben pour l’instant je n’ai pas la bonne machine ..il va falloir creuser la question dans les serveurs récupérés au boulot……sniffff

La suite des tests sous opensuse 12.1 (test intégration dans un domaine active directory pour des Tds)

Pourquoi j’ai choisi cette distribution:

- Gnome 3.2 est vraiment sympa les distributions l’intégrant d’origine sont rares.

- Yast est un outil formidable pour les td’s,des installations propres …

- La partie Samba est très propre et très en avance pour l’intégration dans un domaine AD.

- Elle fait un parfait poste de travail fonctionnel pour un utilisateur lambda.

Test de DEFT 6.1.1

Ca fait longtemps que j’ai envi de tester cette distribution. J’ai souvent chercher longuement des outils pour la récupération de données et suis souvent retombé grâce à un bon référencement naturel sur le blog de “Zythom”. Sur ses conseils j’utilisai “Helix” mais elle est devenu payante.. Au niveau pro j’utilise “testdisk” et “Photorec” mais avec cette méthode on ne fait pas une copie bit à bit du disque et si on recommence les récupérations on “stresse” à chaque fois le disque, si celui-ci est déjà “mal en point” c’est un peu délicat. Voila pourquoi je m’intéresse à DEFT…

“Jcfrog” à découvrir …

une superbe démo HTML5 par Google..

Un informaticien et “Expert Judiciaire”

Avec l’autorisation de Zythom (Extraits de son blog)

“Vous avez toujours rêvé de mettre vos talents au service de la Justice?

Vous vous sentez capable de procéder à l’analyse d’un disque dur, d’une clef USB ou d’un cédérom tout abimé?

Vous n’avez pas peur d’organiser une réunion et de l’animer avec sérénité?

Vous n’avez pas été l’auteur de faits contraires à l’honneur, à la probité et aux bonnes mœurs?

Les mots Warrant, Verus dominus, Usucapion, Urssaf, Quérable, Léonin, Forclusion, Exécution provisoire, Contradictoire ne vous font pas peur et vous vous sentez capable d’apprendre leur définition par coeur?

Vous êtes prêt à accepter un refus poli de votre dossier malgré sa grande qualité?

Vous savez chiffrer les dommages financiers causés par une informatisation partiellement ratée à cause d’un bug non reproductible?

Vous savez trouver un texte du Journal Officiel sans connaître sa date de parution?

Si vous avez répondu “Oui” à toutes ces questions, vous pouvez postuler pour devenir expert judiciaire (mais cela ne suffira pas!).”