Intégrer une Station Debian à un domaine Active Directory

- Préparer un serveur 2019 avec un AD

- Respecter les prérequis habituels

- Mettre en place une structure AD de test avec quelques UO et Users

- Installer un Debian 10/11 sur le même Réseau

Le but final est de pouvoir s’authentifier avec un utilisateur de l’Active directory en graphique sur la station Debian.

Dans un second temps il sera possible d’affiner le paramétrage de Samba pour optimiser les liens entre serveur de fichier et les objets de l’Active Directory

Les prérequis du serveur Debian sont les mêmes qu’un Membre Active Directory qui serait paramétré sur un Serveur Microsoft ( IP, DNS,Nom du Serveur etc)

Packages nécessaires sur la Debian:

apt install packagekit samba-common-bin sssd-tools sssd libnss-sss libpam-sss policykit-1 sssd ntpdate ntp realmd Les paquets installés permettent de contacter l’annuaire LDAP, prendre en charge Kerberos, et des outils pour effectuer des actions sur l’AD.

Il faut aussi s’assurer que le DNS de la Debian est configuré, et pointe bien sur le contrôleur de domaine.

Si le DNS et le suffixe ne sont pas donnés par le DHCP ou qu’on est dans une configuration IP Statique

Editer le fichier Resolv.conf

nano /etc/resolv.conf##attention au reboot de la machine

##dans le fichier resolv.conf

search tontonfred.adds

nameserver 192.168.21.222Editer le fichier hostname

nano /etc/hostname## attention

## mettre le nom en FQDN

## fully qualified domain name

stationlinux.tontonfred.addsTester la resolution DNS avec un ping du domaine

Ping tontonfred.addsil doit vous répondre avec l’ip du SERVEUR DNS

Si ce n’est pas le cas refaire revoir les étapes précédentes

Joindre le système au domaine Windows

realm join --user=administrateur tontonfred.adds

Password for administrateur: Le mot de passe de l’administrateur du domaine est demandé.

Le compte AD utilisé doit posséder les droits de faire adhérer des machines au domaine.

Les fichiers /etc/sssd/sssd.conf , /etc/krb.conf et /etc/krb5.keytab seront configurés automatiquement grâce à la commande ci-dessus. ici il ya une énorme différence avec les versions précédente de Linux et Samba

realm list

Vous devriez avoir un truc qui ressemble à ceci :

tontonfred.adds

type: kerberos

realm-name: TONTONFRED.ADDS

domain-name: tontonfred.adds

configured: kerberos-member

server-software: active-directory

client-software: sssd

required-package: oddjob

required-package: oddjob-mkhomedir

required-package: sssd

required-package: adcli

required-package: samba-common-tools

login-formats: %U@tontonfred.adds

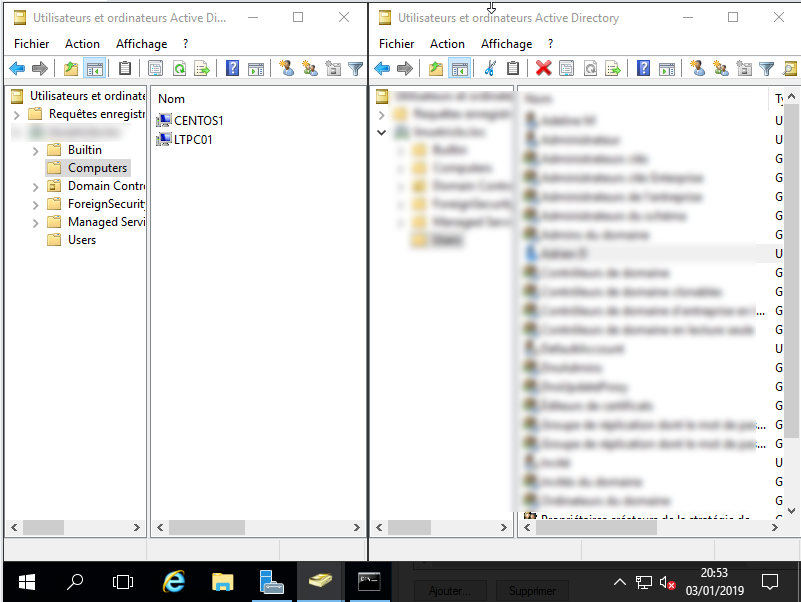

login-policy: allow-realm-loginsFaire vérification dans l’AD que la machine est apparue

Pour vérifier les comptes qui peuvent se connecter à cette Debian on peut utiliser la commande id :

id utilisateur@tontonfred.addsLa commande doit vous renvoyer les informations sur l’utilisateur si ce n’est pas le cas reprendre les étapes précédentes

Ensuite il devrait être possible de se connecter avec un utilisateur de l’AD sur la station Debian en mode graphique en utilisant un login de type : utilisateur@tontonfred.adds