Sécurité

Audit de sécurité de votre serveur Linux avec Lynis

Lynis est un outil qui est très complet et il peut être utile aux administrateurs système.

il effectue plusieurs dizaines de vérifications sur votre système et fabrique un rapport final avec des suggestions sur la sécurisation du système.

Pour installer Lynis sur Centos

yum install lynis

Pour installer Lynis sur Debian apt-get install lynis

Attention aux versions sur les dépots.

Lancement de Lynis:

![]()

Vérification des mises à jour

Install depuis l’éditeur : https://cisofy.com/documentation/lynis/#installation-package

Quelques exemples de vérification :

A la fin de l’audit Lynis montrera les failles réelles référencées et non corrigées :

A la fin de l’audit Lynis montrera les failles réelles référencées et non corrigées :

Il est possible de “crontaber” Lynis biensur avec l’option “-cronjob” qui permettra l’exécution de l’audit sans intervention de l’utilisateur à chaque étape..

Vous allez donc pouvoir signer et horodater votre Audit

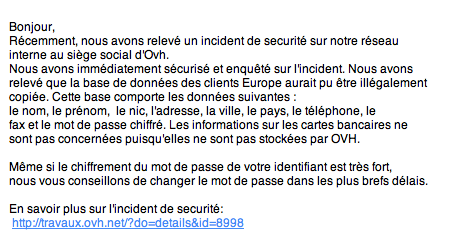

OVH PIRATÉ ….

Sympa le petit mail de ce matin …Ca rassure …

http://www.weblife.fr/actus/ovh-victime-dun-piratage-critique

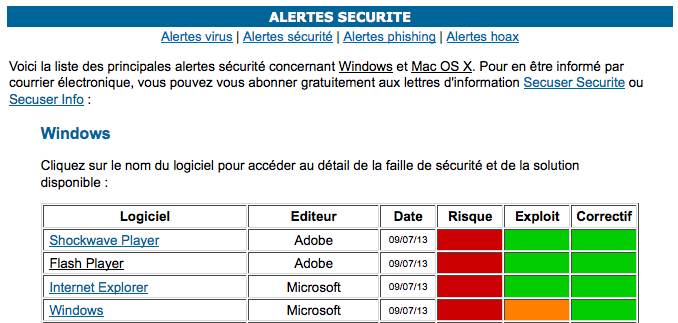

Failles du 9/07/2013

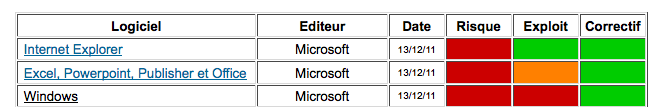

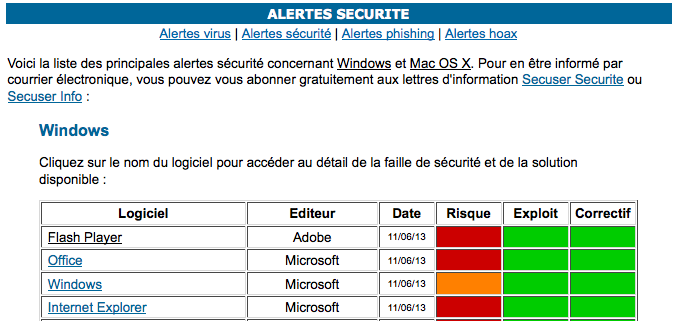

Failles Microsoft et Adobe du 11/06/2013

On ne change pas une équipe qui gagne … 😉

Failles Microsoft Windows ,Office, Internet Explorer et Adobe Flashplayer…

Plusieurs nouveaux défauts de sécurité ont été identifiés dans le système Microsoft Windows et ses composants (noyau Windows, pilotes en mode noyau, spouleur d’impression). L’exploitation de la faille la plus sévère peut permettre à un individu malveillant disposant d’un accès local à un ordinateur d’élever ses privilèges et d’agir en tant qu’administrateur, pour installer des programmes ou créer de nouveaux comptes.

Un nouveau défaut de sécurité a été identifié dans certains logiciels Office de Microsoft. Son exploitation peut permettre à un individu malveillant ou à un virus d’exécuter à distance du code malicieux sur l’ordinateur de sa victime à l’ouverture d’un fichier Office piégé.

Plusieurs nouveaux défauts de sécurité ont été identifiés dans le navigateur Internet Explorer. Leur exploitation peut permettre à un individu malveillant ou à un virus d’exécuter à distance du code malicieux sur l’ordinateur de sa victime à l’ouverture d’une page web piégée dans le navigateur.

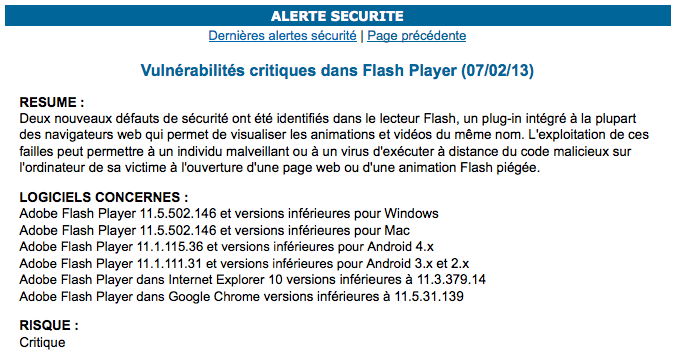

Plusieurs nouveaux défauts de sécurité ont été identifiés dans le lecteur Flash, un plug-in intégré à la plupart des navigateurs web qui permet de visualiser les animations et vidéos du même nom. L’exploitation des failles les plus sévères peut permettre à un individu malveillant ou à un virus d’exécuter à distance du code malicieux sur l’ordinateur de sa victime à l’ouverture d’une page web ou d’une animation Flash piégée.

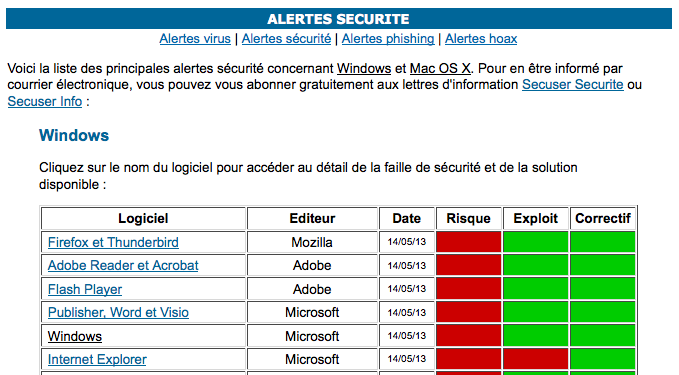

Failles !!! la totale … du 14/05/2013

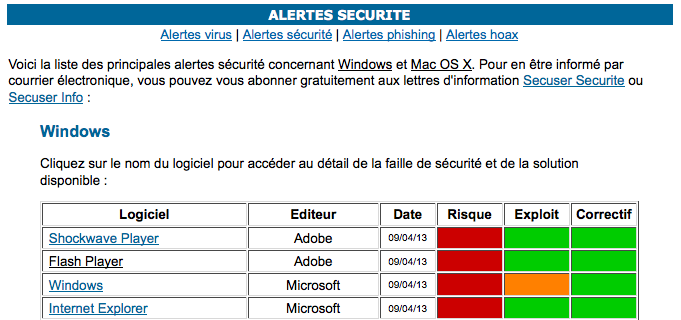

Failles Windows, IE, Flashplayer du 10/04/2013

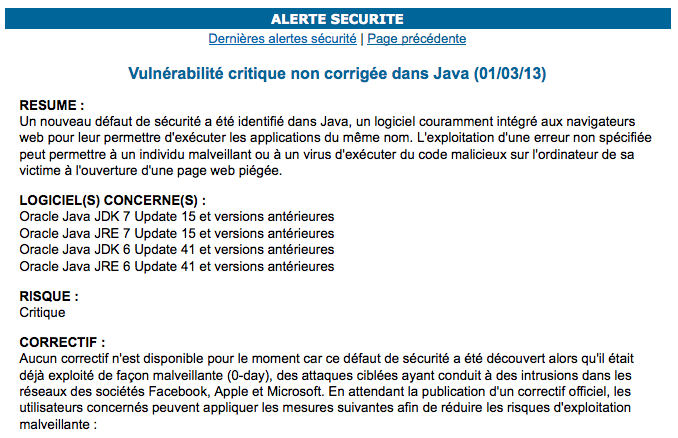

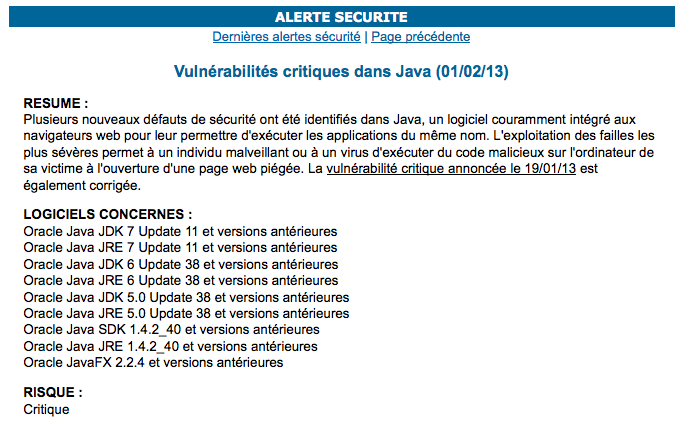

Encore une faille Java … 1/03/2013 corrigé le 5/03/2012

Evernote piraté ce Week ,Change your password

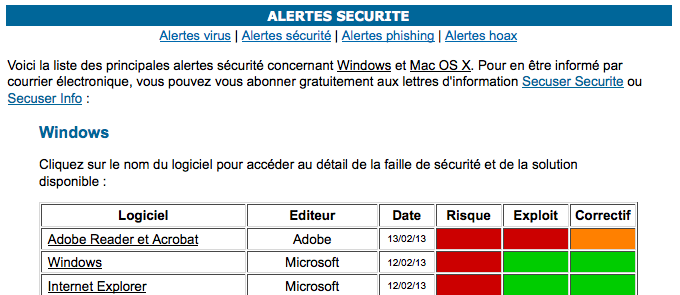

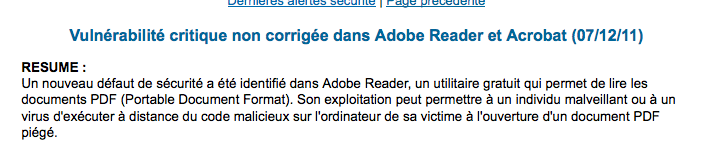

Failles non corrigées dans Adobe Reader et Acrobat 15/02/2013

Faille Flashplayer du 8/02/2013

Failles Java du 1/02/2013

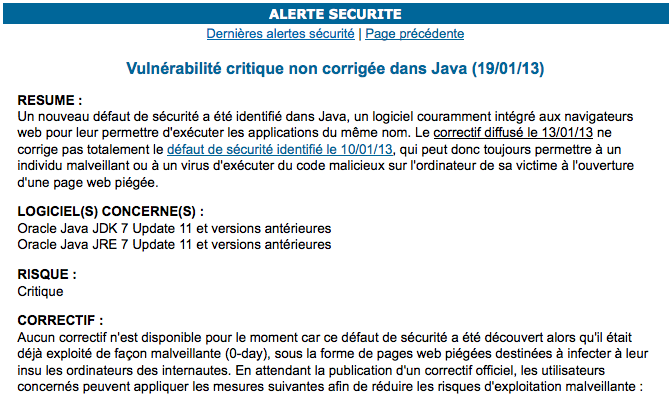

Attention faille de Java toujours pas corrigée..20/01/2013

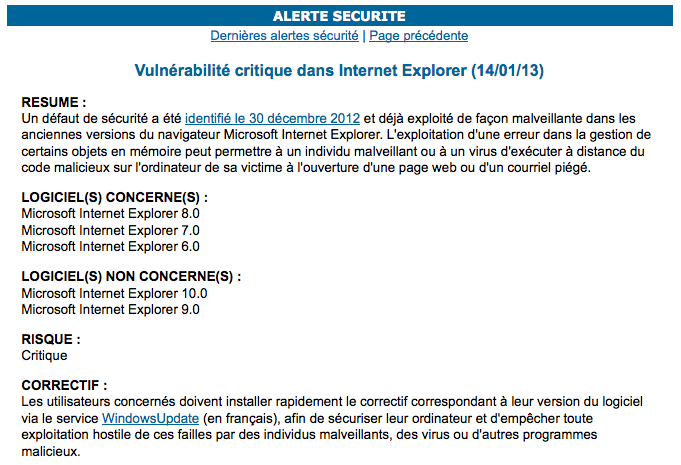

Faille Internet explorer(Ancienne Version) du 30/12/2012 enfin corrigée

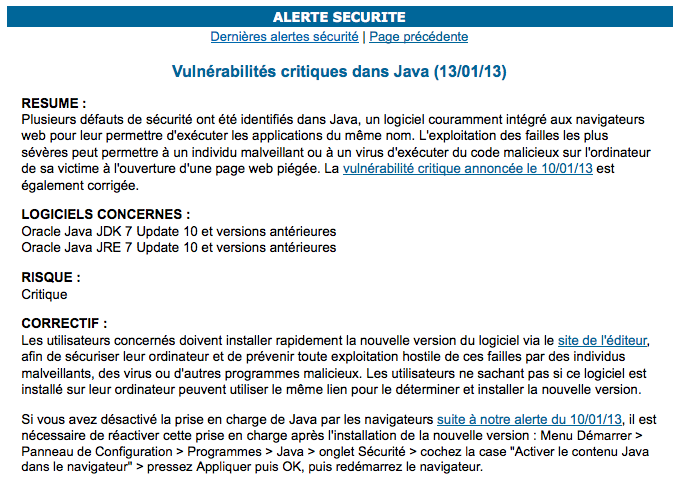

Faille Java du 14/01/2013 #CRITIQUE

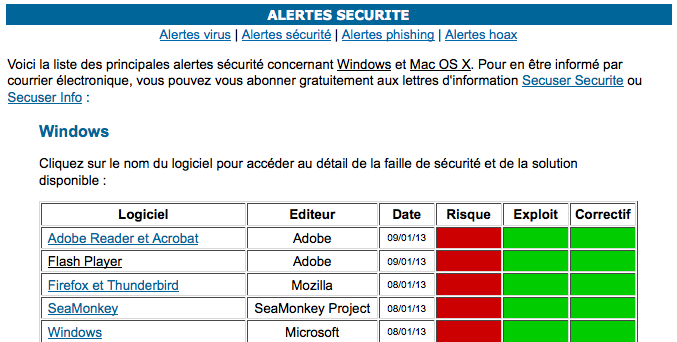

Failles Flashplayer, Acrobat, Firefox, Windows du 10/01/2013

Plusieurs nouveaux défauts de sécurité ont été identifiés dans Adobe Reader, utilitaire gratuit qui permet de lire les documents PDF (Portable Document Format). Leur exploitation permet à un individu malveillant ou à un virus d’exécuter du code malicieux sur l’ordinateur de sa victime via un document PDF piégé.

Plusieurs nouveaux défauts de sécurité ont été identifiés dans Adobe Reader, utilitaire gratuit qui permet de lire les documents PDF (Portable Document Format). Leur exploitation permet à un individu malveillant ou à un virus d’exécuter du code malicieux sur l’ordinateur de sa victime via un document PDF piégé.

Plusieurs nouveaux défauts de sécurité ont été identifiés dans le navigateur Firefox, la messagerie Thunderbird et l’application SeaMonkey. L’exploitation des failles les plus sévères permet à un individu malveillant ou à un virus d’exécuter du code malicieux sur l’ordinateur de sa victime à l’ouverture d’une page web ou d’un courriel piégé.

Plusieurs nouveaux défauts de sécurité ont été identifiés dans le système Microsoft Windows et ses composants (spouleur d’impression Windows, Microsoft XML Core Services, System Center Operations Manager, .NET Framework, pilotes en mode noyau de Windows, protocole Open Data). L’exploitation des failles les plus sévères permet à un individu malveillant ou à un virus d’exécuter à distance du code malicieux sur l’ordinateur de sa victime à l’ouverture d’une page web piégée.

sources:secuser.com

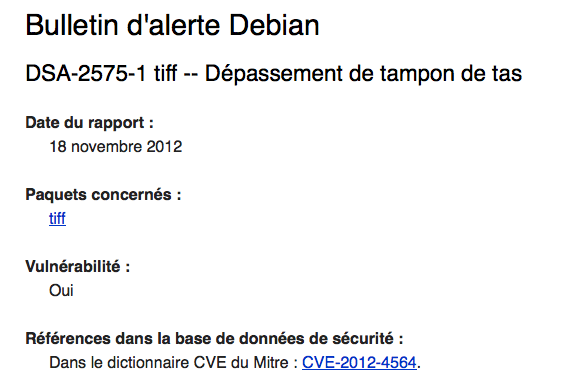

Faille Debian #GnuLinux du 18/11/2012

ppm2tiff des outils TIFF, un ensemble d’utilitaires pour la manipulation et conversion de TIFF, ne vérifie pas correctement la valeur de retour d’une fonction interne utilisée pour détecter les dépassements d’entier. Par conséquent, ppm2tiff est victime d’un dépassement de tas. Cela permet à un attaquant d’exécuter éventuellement du code arbitraire à l’aide d’une image PPM contrefaite, en particulier dans le cas où les images sont traitées automatiquement.

Faille Flashplayer Adobe du 7/11/12

Failles Windows, Office, Flashplayer, Firefox …. du 9/10/2012

Faille Internet Explorer toutes Versions

Failles du 14/08/2012, Windows,internet explorer, office, Flash, Adobe …

Failles Windows, Java, Flashplayer …

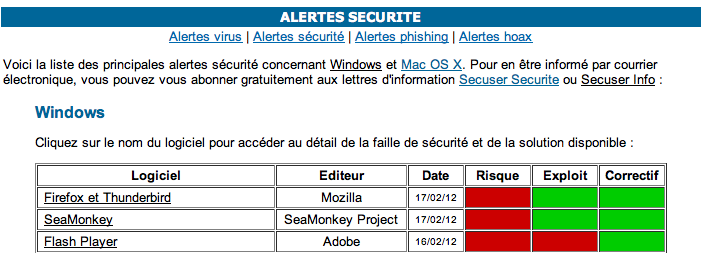

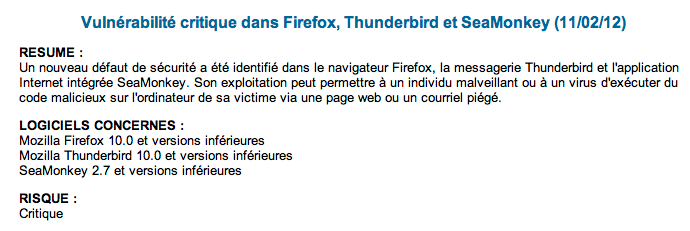

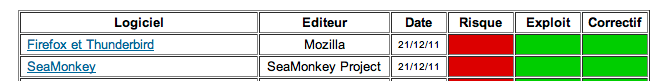

Nouvelles failles Mozilla

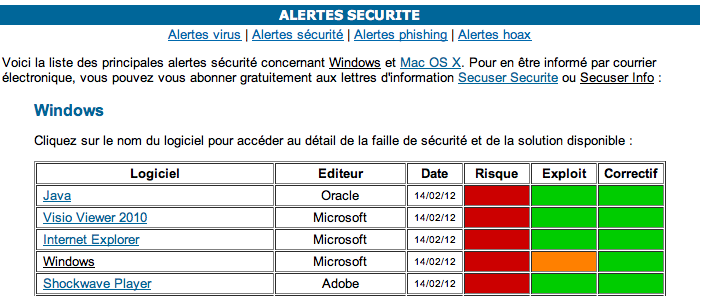

Nouvelles Failles Microsoft Windows toutes versions

Multiples failles Windows, Office et Flash

Alerte sécurité Virus Mac OS X

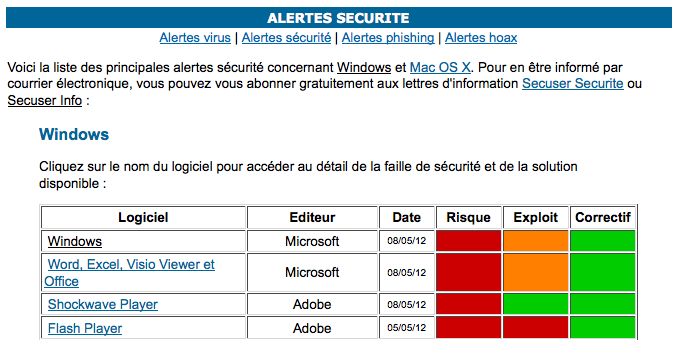

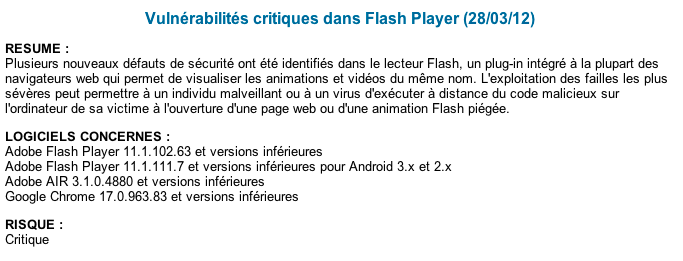

Alerte Sécurité Flashplayer du 29/03/2012

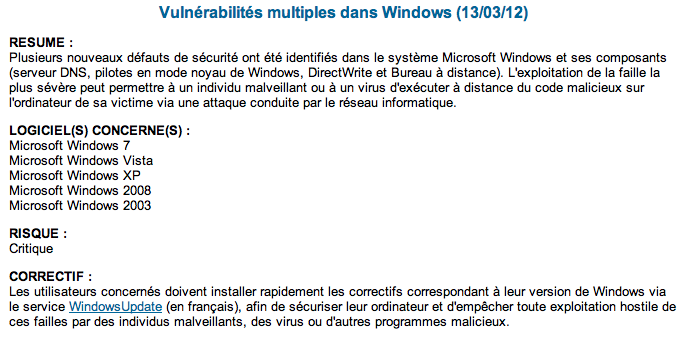

Failles Microsoft Windows du 13/03/2012

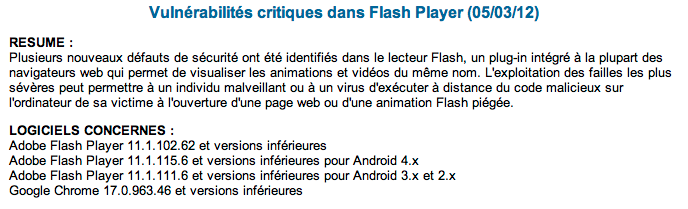

Faille Flash Player du 5/03/2012

Multiples failles Firefox,thunderbird,Flashplayer

Multiples Failles, Windows, Internet Explorer, Java.

Failles chez Mozilla

Attention phishing EDF

Alerte Sécurité Acrobat et Windows du 10/01/2012

Alerte sécurité Facebook #ver : ramnit et W32/Palevo-BB

Celui-ci est à prendre au sérieux:le ver Ramnit

Selon Seculert, c’est déjà plus de 45 000 login et mots de passe qui sont ainsi dérobés en quelques heures.

Des infos ici

“le malware utilise les identifiants de connexion volés pour saisir les comptes et se propager via des liens malveillants envoyé à des amis sur les profils ou via le chat Facebook.”

sources:http://www.socializ.fr

Quelques personnes touchées par le ver W32/Palevo-BB le week dernier semble corrigé par Facebook :

Sources:ericosx

Alerte sécurité Firefox, Thunderbird, Seamonkey 21/12/2011

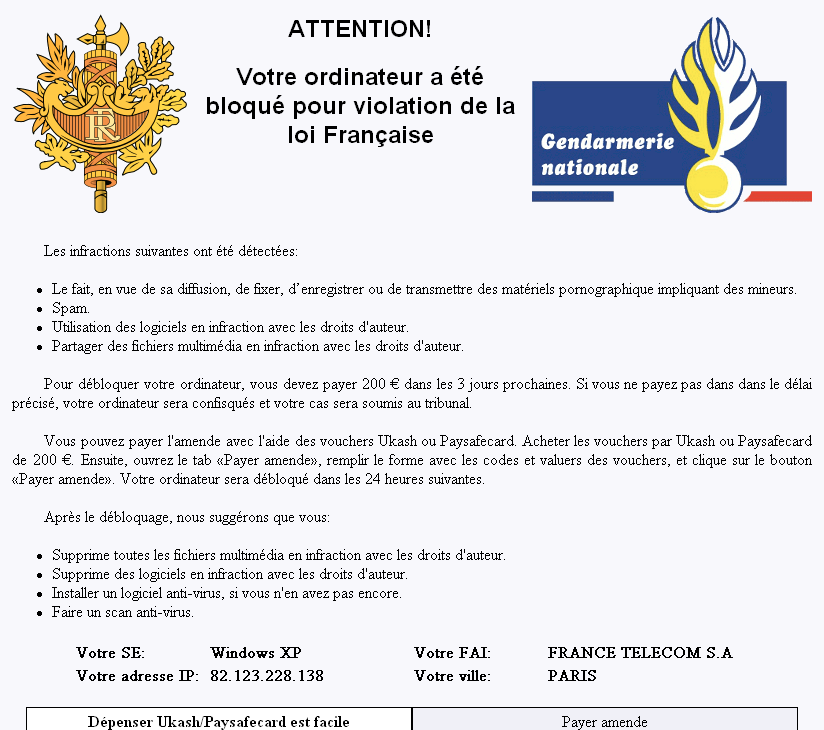

Virus POLICE GENDARMERIE le retour

Edit du 20/02/2012

Il ya toujours 3 formes du virus en activité.

Les 2 premières permettent un démarrage en mode sans echec si c’est votre cas vous démarrez en mode sans echec avec prise en charge réseau vous téléchargez :

Malware bytes et vous le mettez à jour ,vous lancer un scan et vous nettoyez la machine.

Ensuite Mise à jour de la machine Java … et un antivirus à jour et vous êtes tranquille.

Si vous avez la troisième forme la plus courante ce jour:

Démarrer votre machine avec un live CD..

Par exemble Hiren’s boot CD

Et dans l’explorateur du MINIXP de Hiren’sBOOTCD vous renommez explorer.exe en explorerold.exe

Ensuite vous renommez twexx32.dll en explorer.exe et normalement le tour est joué..

Ensuite vous reprenez l’étape de désinfection…

Attention toutefois à la version de explorer qui pourrait rendre la machine instable ..en général chaque Service Pack de windows a une version différente de explorer.exe.

Edit du 13/02/2012 le virus toujours en activité …

Edit du 29/01/2012 le virus se propage toujours

J’invite les personnes encore touchées par le ce Virus à visiter le site :

http://www.malekal.com/2012/01/10/virus-gendarmerie-activite-illicite-demelee/

Dixit: tonton, quelques clients touchés cette semaine plugins java et flash des navigateurs pas à jour..Comme quoi les mises à jour…

Pour les personnes à la recherche de solutions :La méthode la plus efficace ici

Sachez aussi qu’a priori le cd rescue disk de Kaspersky à jour permet de nettoyer la machine. Pour cela il suffit de le télécharger ici de le graver, de booter dessus et de bien faire la mise à jour avant de lancer le scan..

A priori la solution Combofix fonctionne aussi.

On trouve aussi des vidéos youtube ici et ici pour le nettoyer

Si malgré toutes ces méthodes vous ne parvenez pas à le supprimer n’insistez pas et ne prenez pas de risques avec vos données et confiez votre machine à un pro qui prendra toutes les précautions nécessaires.

Edit du 17 Décembre un article intéressant ici

Extrait d’un document de la gendarmerie que l’on peut trouver sur le site Hadopi.fr:

Depuis le 10 décembre 2011, il apparaît que des particuliers sont victimes d’un code malveillant bloquant leur ordinateur. Ce code exécute une page comportant le logo de la Gendarmerie (mais aussi parfois de la police) et qui empêche toute action sur l’ordinateur infecté, à moins de régler en ligne une « amende » de 200 euros

(Cf Capture du message en annexe)

Cette pratique est nommé RANSONWARE (logiciel de rançon).

il ressemble a ceci:

Il consiste via des bannières publicitaires (notamment celles présentes sur les sites de pornographiques et de streaming) à injecter le code sur des ordinateurs dont le navigateur internet, ou les extensions JAVA et ADOBE FLASH, ne sont pas à jour.

Le particulier se retrouve alors avec le message en question et ne peux plus effectuer aucune action. Le code est invasif au point de ne pas permettre de reprendre la main après redémarrage de l’ordinateur, les victimes de ce week-end ne trouvant leur salut qu’après réinstallation totale de WINDOWS.

Cette pratique est bien sur illégale et il est bon évidemment d’indiquer aux victimes de ne pas payer.

La version française existe sous 3 formes :

- Une forme qui créé une clef Run, à désinfecter, c’est facile il suffit d’aller en mode sans échec avec prise en charge du réseau et de scanner avec Malwarebyte : http://www.malekal.com/tutorial_MalwareBytes_AntiMalware.php

- Une autre forme qui modifie la clef Shell (cela remplace le bureau par le malware, le bureau est inactif, le malware le rempalace). Ceci est évoqué ce

lien : http://www.malekal.com/2011/12/08/trojan-winlock-tropan-ransomware-virus-police- suite/ - Et la dernière variante qui remplace Explorer.exe dont nous allons parler ici Voici la détection : http://www.virustotal.com/file-scan/report.html?id=d9c4b2f9b6fc87afb2ecfd6bf3227b1f5a488728ca7a24b9fab38eba78a09505-1323611473

File name: explorer.exe Submission date: 2011-12-11 13:51:13 (UTC) Current status: finished Result: 6/ 43 (14.0%) VT Community

Print results Antivirus Version Last Update Result BitDefender 7.2 2011.12.11 Trojan.Generic.KD.468202 Comodo 10920 2011.12.11 Heur.Suspicious F-Secure 9.0.16440.0 2011.12.11 Trojan.Generic.KD.468202 GData 22 2011.12.11 Trojan.Generic.KD.468202

Kaspersky 9.0.0.837 2011.12.11 UDS:DangerousObject.Multi.Generic

Show all

MD5 : 6911baa817b5066b7566fc4d3cb1a207 SHA1 : 21007c5c048f4763750b912b5c89da54a86d34f2 SHA256: d9c4b2f9b6fc87afb2ecfd6bf3227b1f5a488728ca7a24b9fab38eba78a09505

Sources:malekal.com

Alertes Failles Windows, IE, Office 13/12/2011

Alerte Sécurité Acrobat Reader 7/12/2011

Attention phishing ORANGE ..

Reçu par une de mes clients ce matin :(avec les logos orange et les fautes)

Cher(e) Membre,

En raison de la congestion de touts les utilisateurs de compte émail et l’enlèvement de touts les comptes inutilisés ORANGE, WANADOO le service des comptes émail serait obligé de fermer votre compte, vous devrez donc confirmer votre e-mail en remplissant vos informations de connexion ci-dessous pour confirmer que vous utilisez toujours votre compte émail.

CONFIRMATION DE VOTRE IDENTITÉ. VÉRIFICATION DE VOTRE COMPTE ÉMAIL

Nom : …………………………………………………………………….

Prénom (s) :…………………………………………………………….

Date de naissance :……………………………………………………

Adresse Émail :………………………………………………………….

Mot de Passe : …………………………………………………………….

INFORMATION

Genre :……………………………………………………………………….

Pays / Territoire :…………………………………………………………..

Occupation :………………………………………………………………….

Ces informations seront utilisées pour vous fournir un accès personnalisé.

Au cas où le formulaire n’est pas totalement rempli vous verrez votre compte suspendu en permanence dans les 48 heures pour des raisons de sécurité.

Merci pour votre compréhension

Assistance Internet

Adresse d’envoi : service.confirmation802@orange.fr

Signalé chez secuser et orange …

Rappel en aucun cas on ne doit vous demander votre password

Une base de données qui centralise les exploits, vulnérabilités

Conférence Sécurité Informatique Hôtel de Ville de Reims du 15 novembre

Pour ceux qui n’ont pas assister à la conf …

Guillaume VASSAULT-HOULIERE – chef de projet Sysdream présentera des exemples de vols de données sur un cas blanchi : démarche des hackers, audit et évaluation des préjudices.

Romain BRUNELOT – Responsable Réseaux et Télécoms à l’eXia d’Arras présentera des techniques de protection sur des cas concrets.

Jean-Christophe DUGALLEIX – Ingénieur CESI, expert de justice à Pau parlera des vols de données en entreprises : Comment agir sur les plans techniques et juridiques pour qualifier vol de données.

Si il ya des gens qui veulent la conf en intégralité laissez moi un commentaire je vous donnerais en retour un lien pour les downloads..

Supervision réseau en SaaS avec un Nagios “préoptimisé”

Nous expérimentons actuellement chez certains de nos clients des boitiers qui permettent la remonté d’infos autour de “SNMP, WMI, TCP/IP ..” en mode Saas.

C’est bien-sûr une structure NAGIOS à la base, En gros un nagios presque “clefs en main” avec des fonctionnalités supplémentaires

- simple d’utilisation et de configuration

- sans agent (SNMP, WMI, TCP/IP) pour les réseaux complexes

- avec agent pour les serveurs Windows délocalisés

- accessible en mode Saas ou hébergée sur site client

- autonome (matériel dédié)

- Météo des services

- Rapports automatisés

- Exploitation Technique

- Inventaire

- Configuration en volume

- Modèles d’équipements prédéfinis

(+) Idéal pour la supervision de systèmes d’information complets

(+) Intégrité des serveurs conservée

(+) Possibilité d’activation des pré-requis par GPO

(+) Peu consommateur de ressources (CPU, RAM)

(+) Protocoles standard: SNMP, WMI, TCP/IP

(+) Idéal pour des serveurs Windows isolés

(+) Récupère facilement des données très précises

(+) Gestion des versions / mise à jour gérées

(+) Optimisation de ressources (CPU, RAM, …) optimisée

(+) Désinstallation aisée

Pour des infos supplémentaires ou un test de 15 jours gratuit n’hésitez pas à me contacter.

Comment faire pour que Google Cars ignore votre réseau Wifi ..

Très simple il suffit simplement de modifier le nom de son réseau Wifi (SSID):

en ajoutant à la fin » _nomap ».

Exemple :Monssid_nomap ou bien encore livebox45EF_nomap

sources: http://googleblog.blogspot.com/2011/11/greater-choice-for-wireless-access.html

Il est vrai que tout le monde ne sait pas que son propre réseau wifi est scanné de temps en temps par Google à l’occasion du passage des véhicules pour le fameux service “Google street view”

Faille critique dans le player Flash

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R S E C U R I T E 11/11/11

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Mise à jour critique pour Flash Player

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

RESUME DE L’ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Plusieurs nouveaux défauts de sécurité ont été identifiés dans le lecteur

Flash, intégré à la plupart des navigateurs web pour lire les animations

et vidéos du même nom. Plus d’informations :

http://www.secuser.com/vulnerabilite/2011/111111-flash-player.htm

SOLUTION DISPONIBLE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Si ce logiciel est présent sur votre ordinateur, vous devez installer le

correctif disponible pour sécuriser votre ordinateur et prévenir toute

attaque. Un test simple permet de déterminer si le logiciel est présent

(cliquez sur le lien ci-dessus puis suivez les indications).

Trés importante faille de sécurité dans Windows

Faille de Sécurité Windows XP Vista 2003 2008 Seven

Plusieurs nouveaux défauts de sécurité ont été identifiés dans le système Microsoft Windows et ses composants (TCP/IP, Windows Kernel-Mode Drivers, Active Directory, Windows Mail et Windows Meeting Space). L’exploitation des failles les plus sévères peut permettre à un individu malveillant ou à un virus d’exécuter à distance du code malicieux sur l’ordinateur de sa victime à l’ouverture d’un fichier piégé ou via une attaque conduite par le réseau.

LOGICIEL(S) CONCERNE(S) :

Microsoft Windows 7

Microsoft Windows Vista

Microsoft Windows XP

Microsoft Windows 2008

Microsoft Windows 2003

RISQUE :

Critique

CORRECTIF :

Les utilisateurs concernés doivent installer rapidement les correctifs correspondant à leur version de Windows via le service WindowsUpdate (en français), afin de sécuriser leur ordinateur et d’empêcher toute exploitation hostile de ces failles par des individus malveillants, des virus ou d’autres programmes malicieux.

Source:Secuser.com