Linux / Unix

Installation Sme-Server #GMSI21 TP pour se détendre

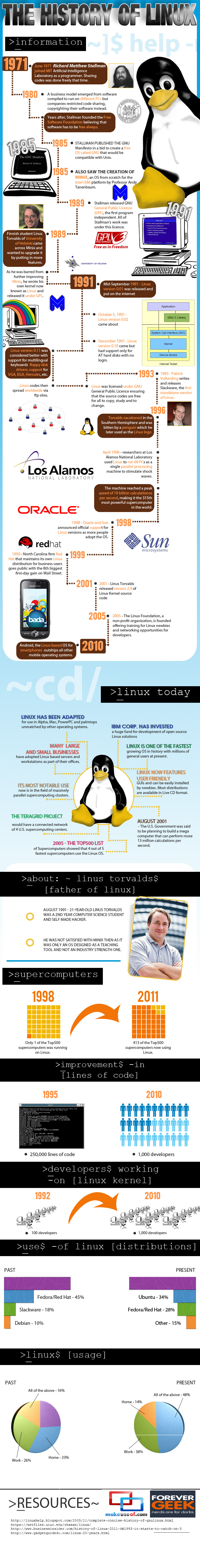

Depuis quelques semaines, je commence à migrer les serveurs de messagerie encore en prod tournant sous SME-SERVER. Cette distribution a toujours répondu à mes attentes mais depuis quelques mois la fréquence des mises à jour et releases a diminué et pour la sécurité j’ai décidé de l’abandonner. C’est dommage la communauté Française de cette distrib aurait bien besoin d’un coup de pouce pour revenir dans les distributions “Pro” incontournables.

Edit du 14/01/2013 Depuis ce billet une nouvelle version est téléchargeable depuis Juillet 2012. Et les dernières MAJ majeures datent de AOUT 2012 .. A l’heure d’Aujourd’hui il me reste encore 2 SME en prod avec depuis ce billet 0 problème..

Toutefois c’est une distribution robuste, facile à installer, facile à administrer et elle constitue un excellent point de départ quand on parle de services réseau. C’est pourquoi j’ai décidé de vous en parler, et décider de faire notre premier TD d’introduction “Serveur Linux” avec cette distribution.

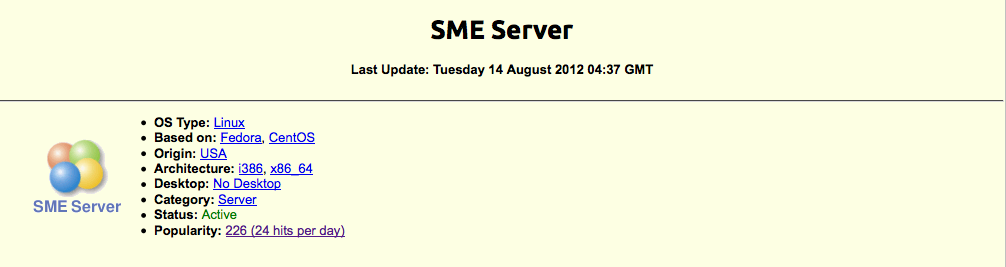

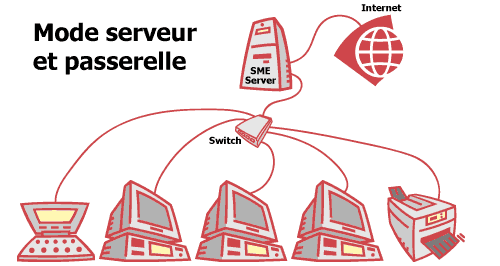

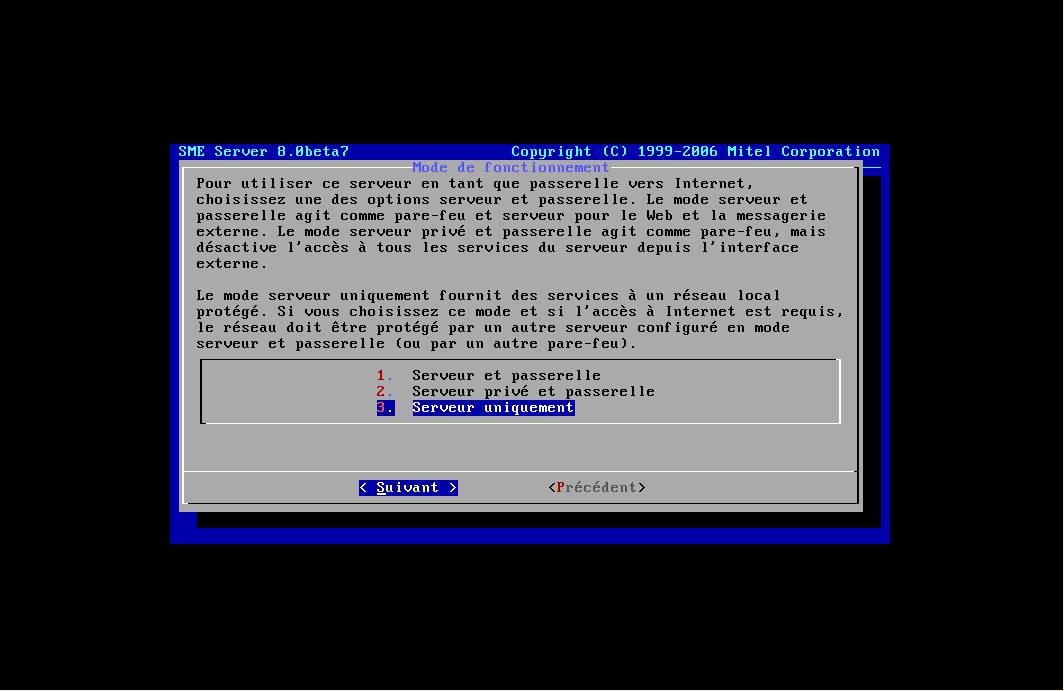

On distingue 2 modes de fonctionnement pour cette distribution :(site officiel)

Serveur uniquement : SME ne gère pas la connexion à Internet ; c’est généralement un autre système (passerelle et pare-feu) déjà en place qui en a la charge. Au niveau des fonctionnalités, SME ne gère donc pas la sécurité du réseau et n’offre alors que ses fonctions de serveur, à savoir serveur Web, serveur de courrier, partage de fichiers (par FTP, Samba ) etc..

Serveur et passerelle : SME gère la connexion globale à Internet ; c’est par lui que vont transiter toutes les données entre les ordinateurs de votre réseau local et Internet. Ainsi, en plus de partager une connexion unique à Internet pour toutes vos machines, SME va s’intercaler de façon transparente dans les transferts de données afin de protéger les accès à votre réseau local et de minimiser les risques d’intrusion. Les fonctionnalités offertes par SME sont alors les mêmes qu’en mode serveur uniquement et sont, pour la plupart, directement accessible depuis Internet.

Voici, de façon simplifiée, les fonctionnalités les plus intéressantes qu’apporte cette distribution (ce n’est qu’un aperçu) :

- Installation et configuration d’une simplicité exemplaire

- Prise en charge du RAID (1, 5 et 6) logiciel

- Installation de logiciels et mises à jour aisées grâce au système des packages RPM

- Personnalisations du système faites à partir de templates simples à créer ou à modifier

- Possibilité d’administrer complètement le serveur à distance à partir de la console du serveur (en passant par SSH) ou du gestionnaire du serveur (depuis n’importe quel navigateur)

- Connexion et reconnexion automatique à Internet, que ce soit en ADSL (protocoles PPPoE et DHCP intégrés) comme en RTC et également avec certaines lignes spécialisées

- Possibilité d’utiliser certains serveurs DNS dynamique quand on héberge soi-même un site sur une connexion avec adresse IP dynamique

- Règles de pare-feu (firewall) pré-configurées pour bloquer certaines attaques extérieures. Globalement, l’aspect sécurité est pris en compte à tous les niveaux

- Serveur HTTP pour créer ses propres sites Web (éventuellement sécurisés). Perl, PHP4 et MySQL sont intégrés dans la distribution pour “dynamiser” vos sites

- Serveur FTP pour partager vos données sur Internet

- Serveur de messagerie sécurisé pour envoyer et recevoir des mails directement depuis chez soi, avec possibilité d’accéder à distance (via Internet, par exemple) à ses comptes de messagerie depuis un client de messagerie ou une interface WebMail sécurisée

- Filtres antivirus et anti-pourriels pour la messagerie qui permettent de se prémunir de ces fléaux de plus en plus répandus

- Serveur de fichier Samba et AppleShare compatibles Windows et Machintosh

- Des clients HTTP, FTP, NTP, LDAP, messagerie (avec un système d’analyse de logs) permettent parfois de se sortir de situations délicates

- Le système des i-bays (concept facilitant la création de serveurs virtuels) apporte une souplesse d’utilisation et une solution à de nombreux problèmes pour des réseaux ayant un grand nombre d’utilisateurs, ou pour héberger plusieurs sites

- Redirection de certains ports entrants vers des machines spécifiques

- Possibilité de faire des sauvegardes sur bandes

- etc.

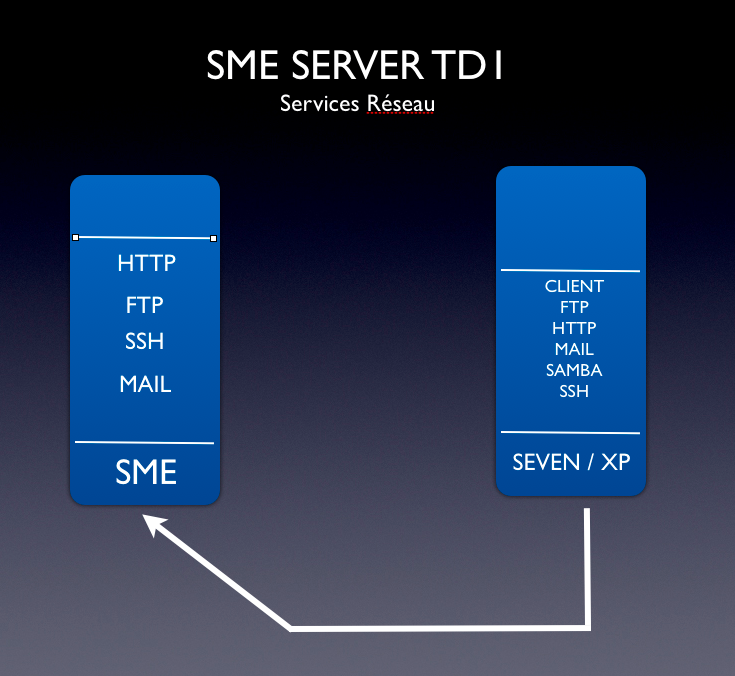

Mise en place de la structure du TD :

Installation d’une SME SERVER (Environ 15 min)

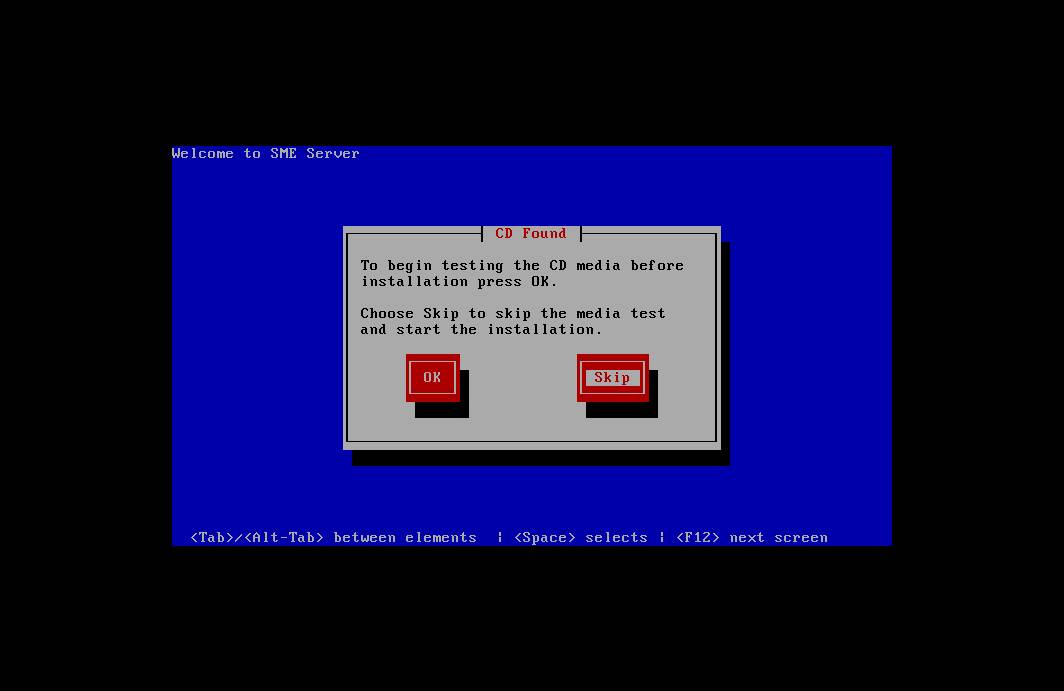

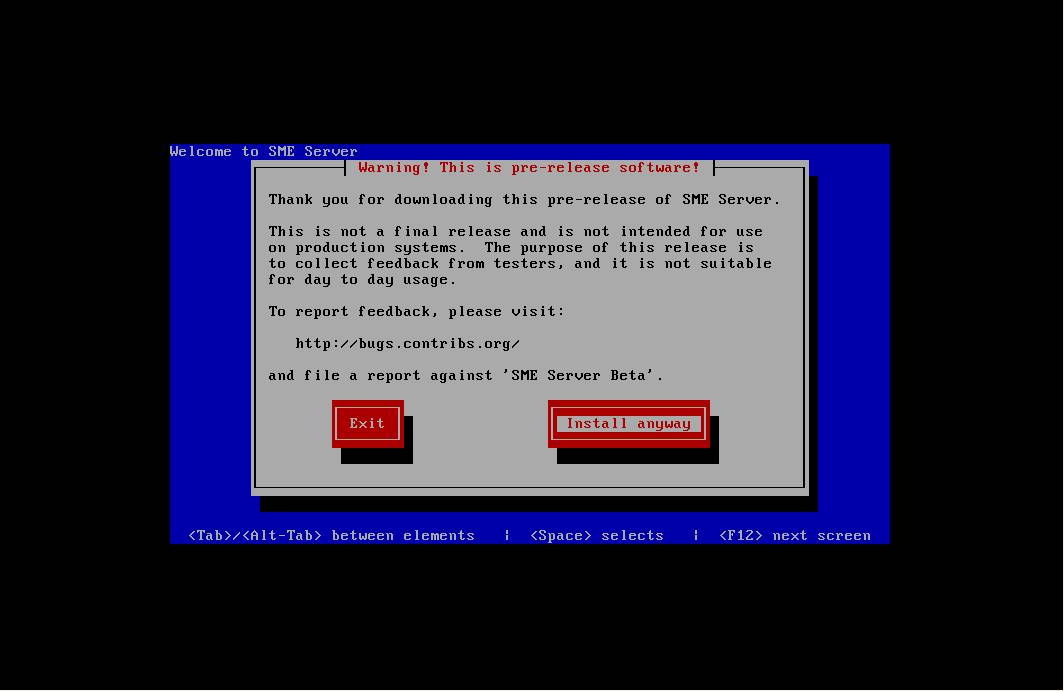

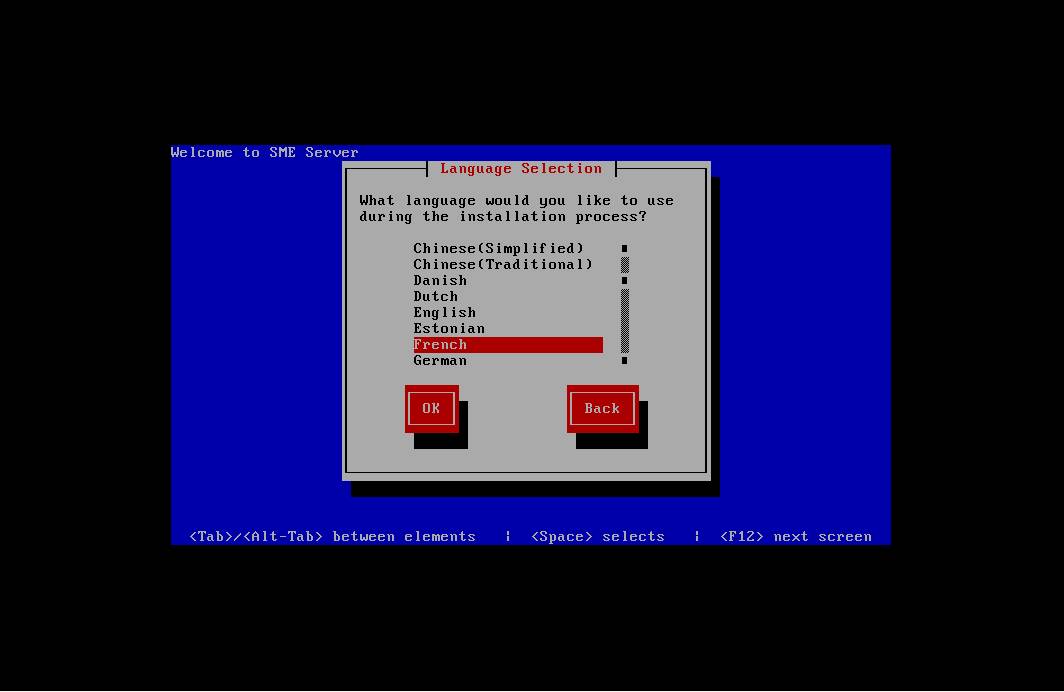

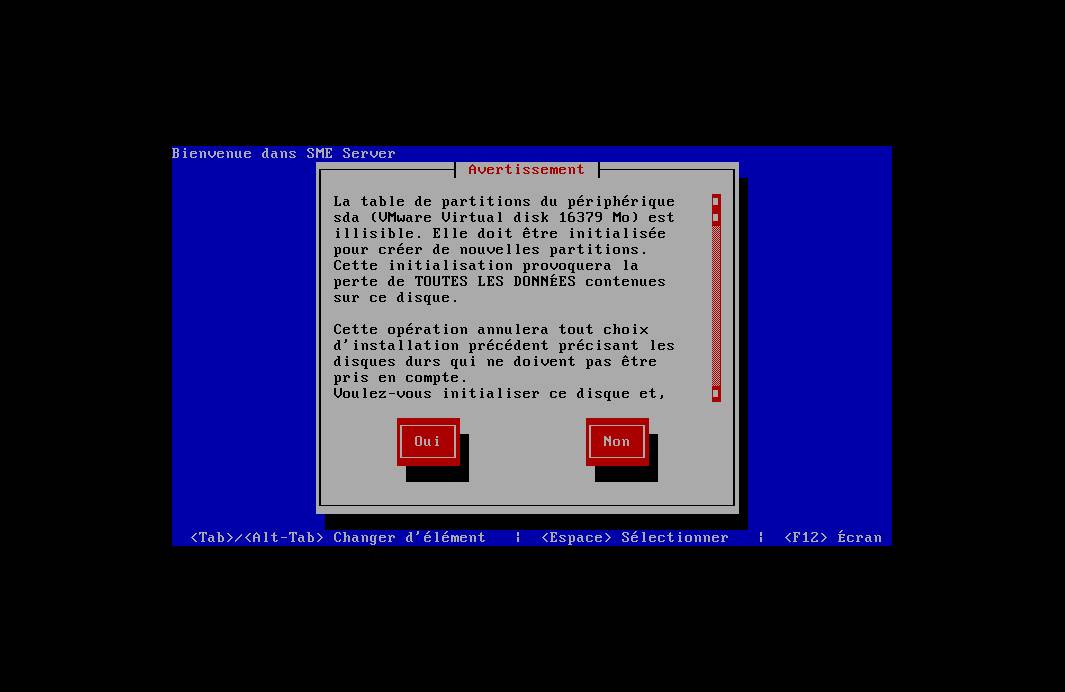

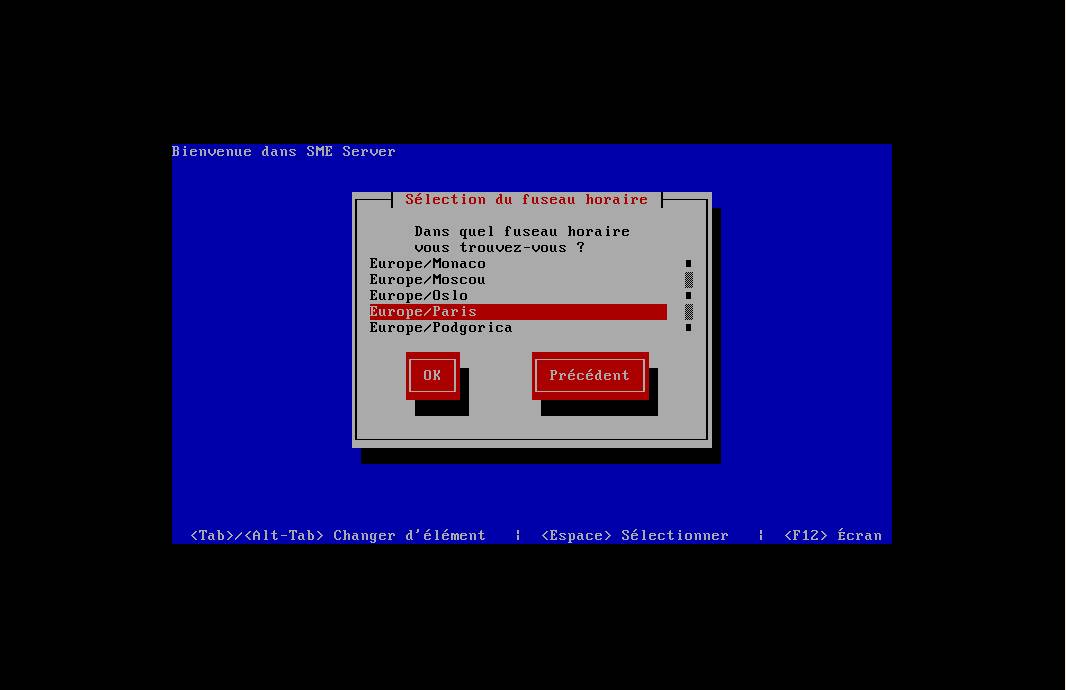

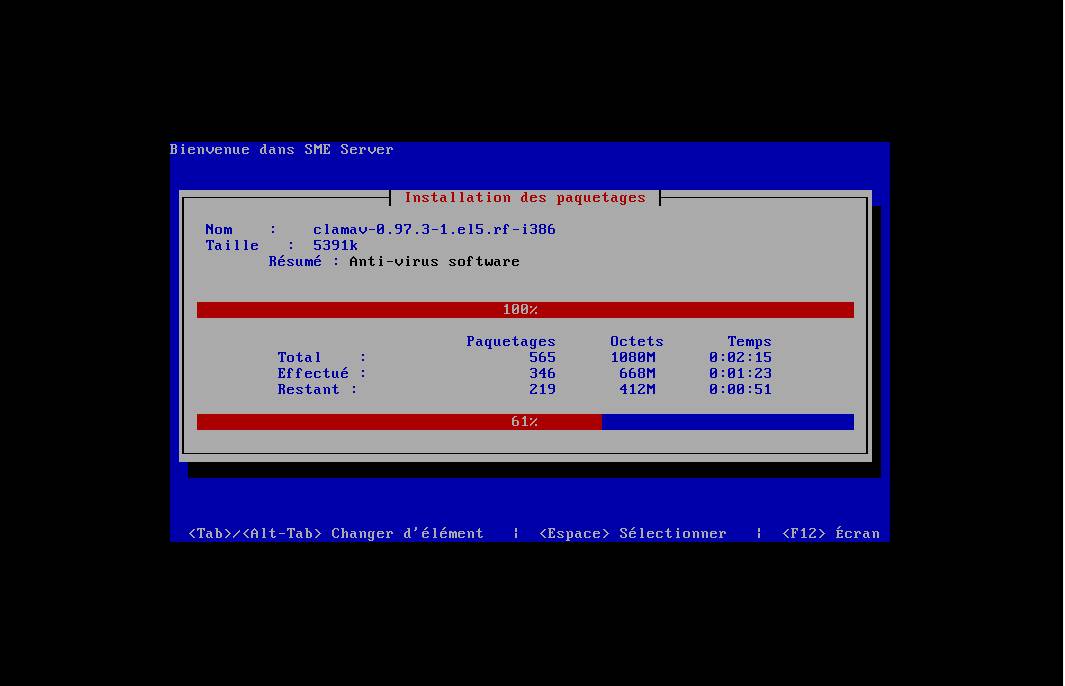

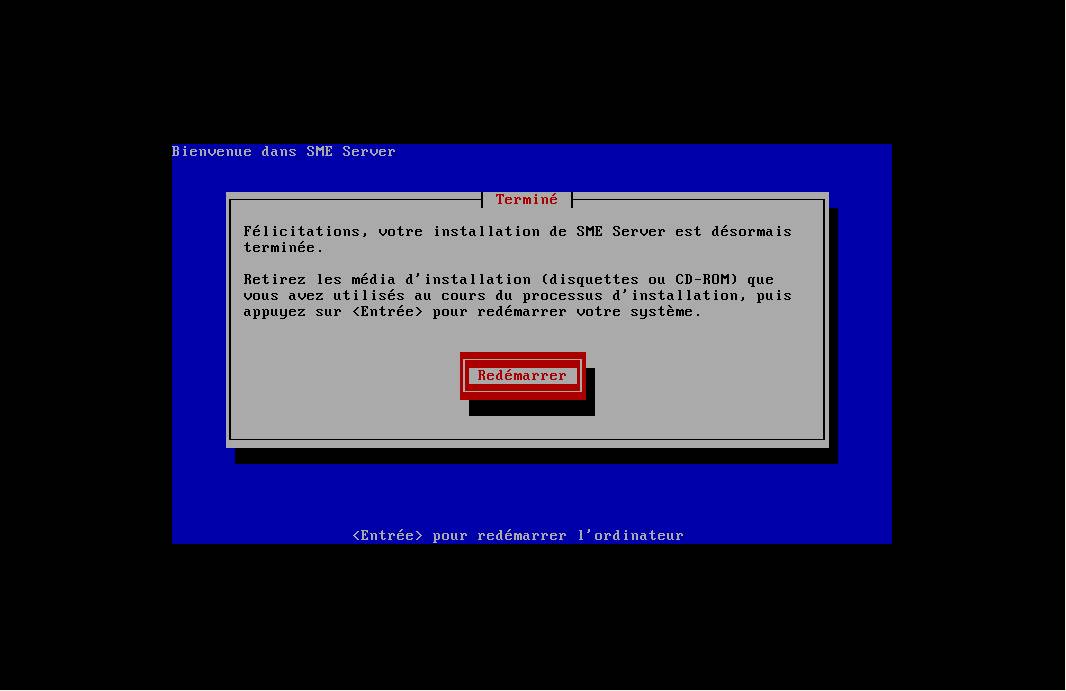

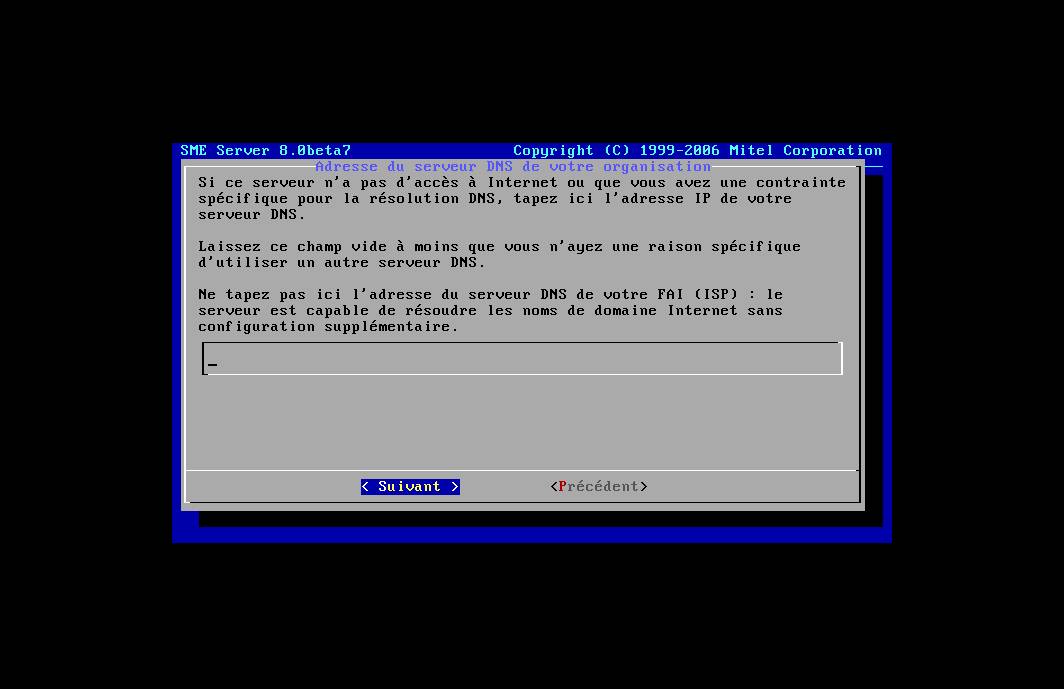

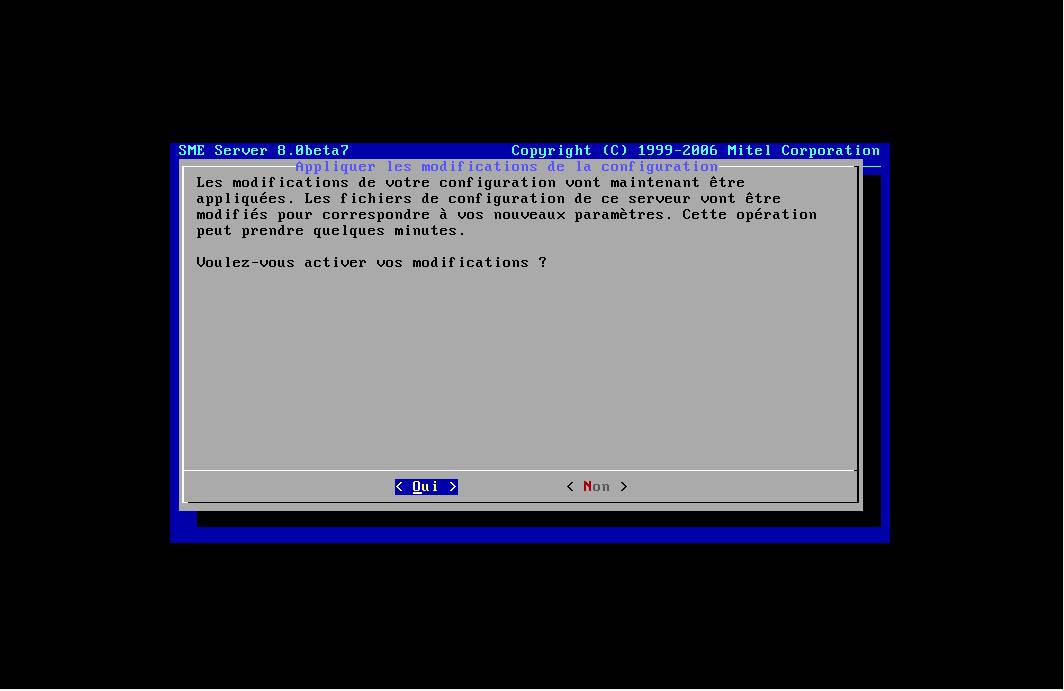

Voici les principales étapes :

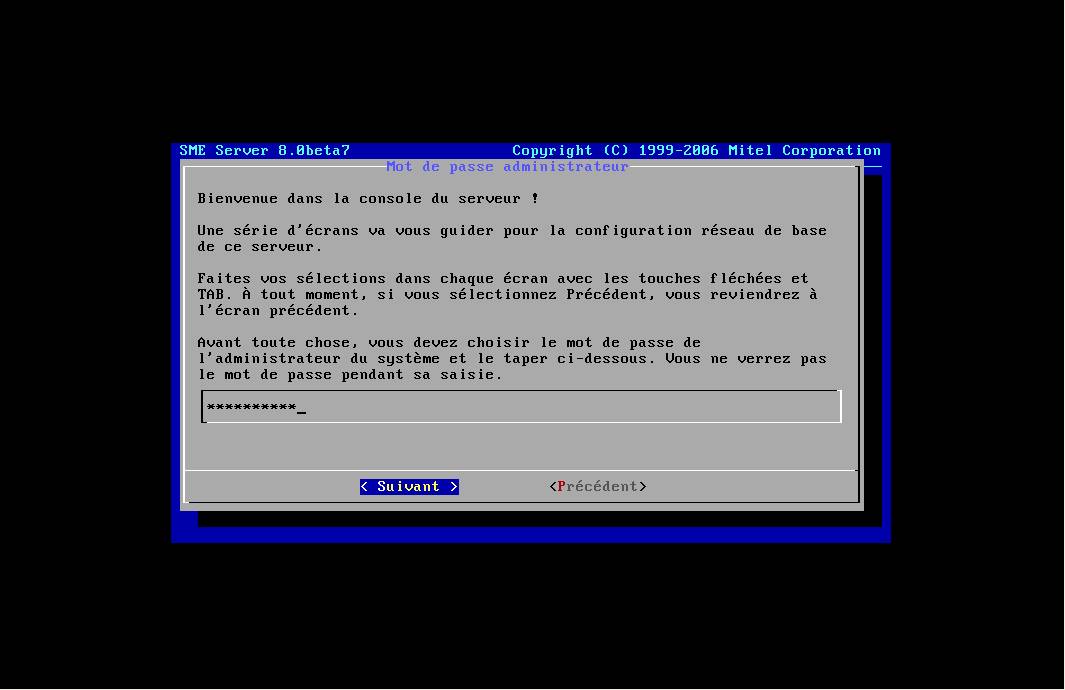

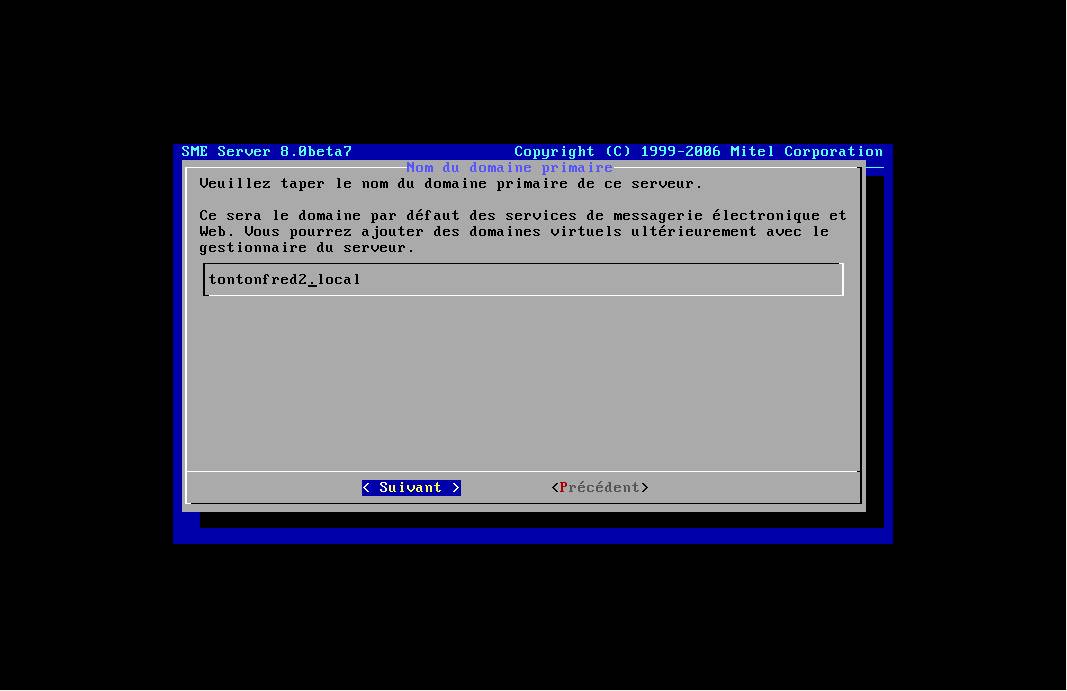

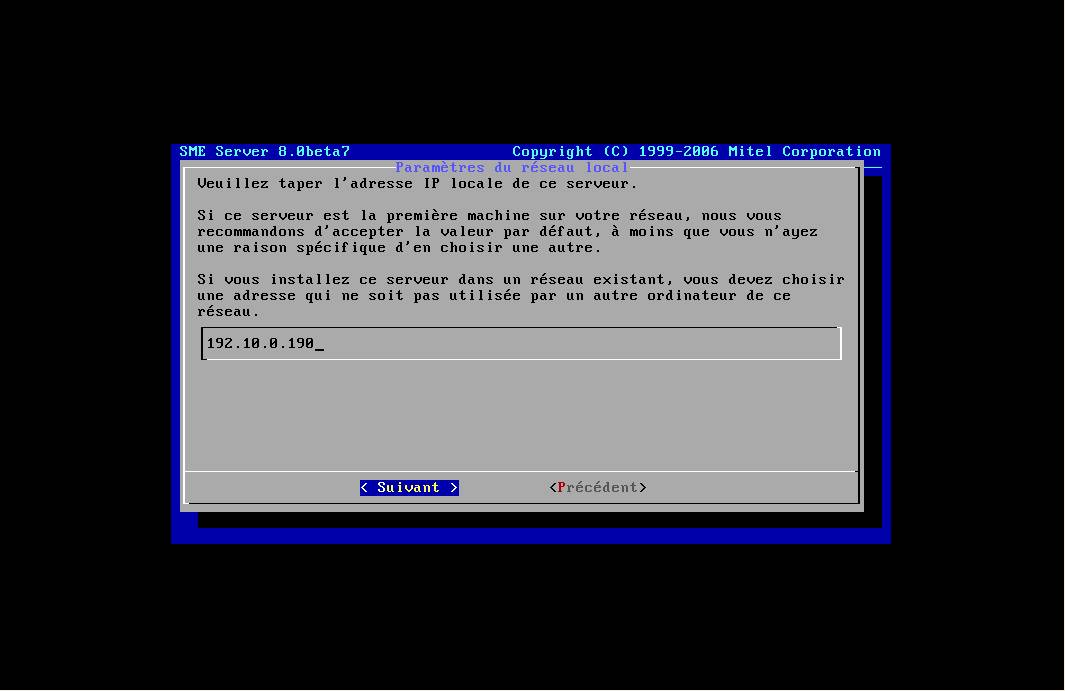

Après le redémarrage, on configure le serveur.

C’est ici que l’on choisit le mode passerelle ou serveur uniquement.

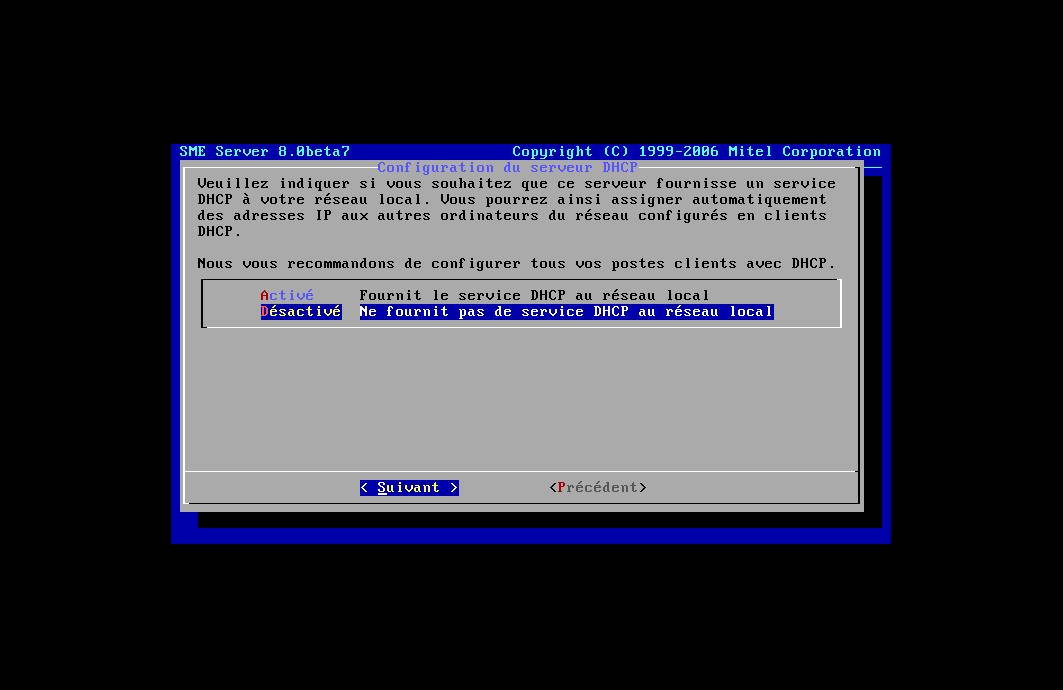

Attention par défaut le rôle DHCP est activé. Pensez à le désactiver si vous n’en avez pas besoin.

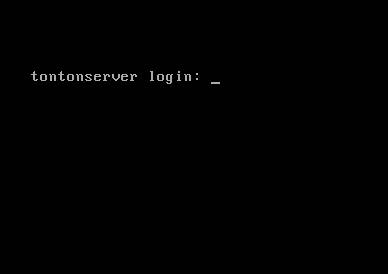

Après redémarrage on obtient ce prompt:

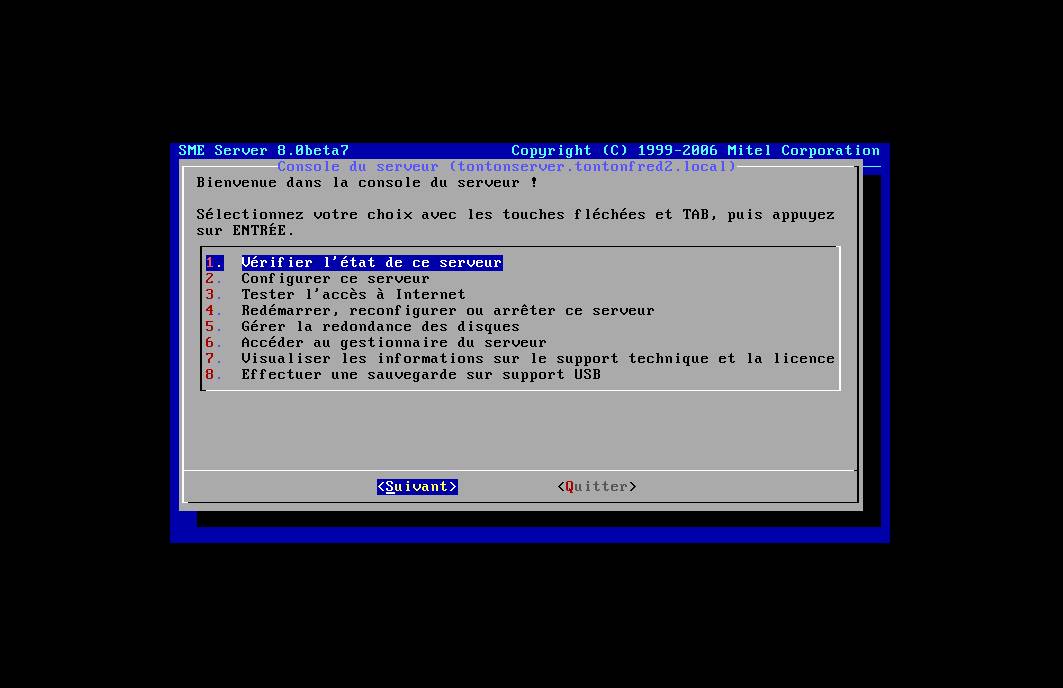

En se connectant en admin on obtient cette fenêtre :

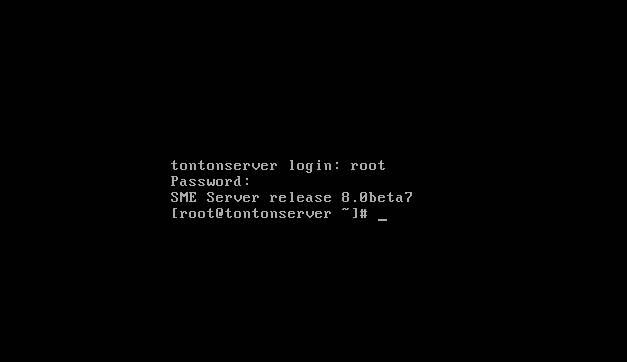

En se connectant en root on obtient cette fenêtre :

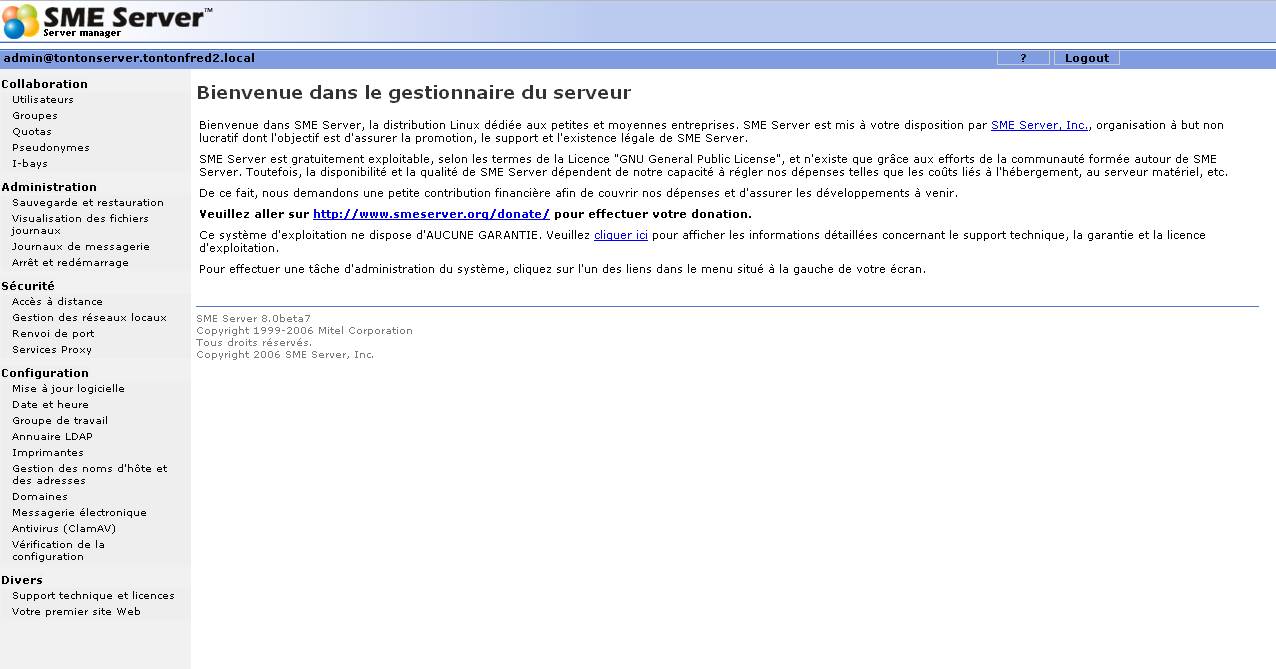

Pour effectuer une première configuration il vous suffit de vous connecter à partir d’un navigateur internet pouvant atteindre (via TCP/IP) votre serveur.

Le mot de passe de “root” est celui de “admin”

Pour se connecter en web il faut utiliser “admin”

Comme ceci: https://IP_du_Serveur_SME/server-manager

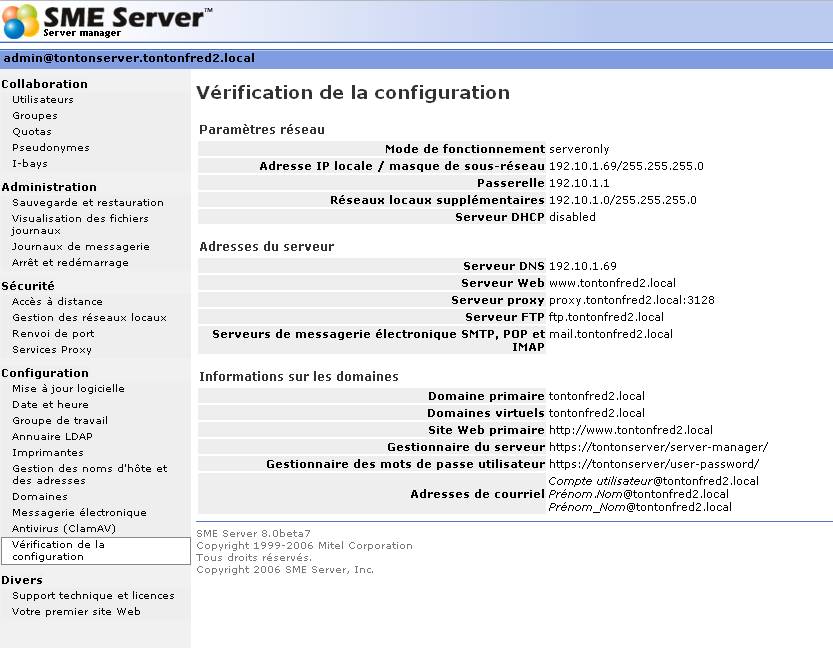

Vous obtiendrez cette fenêtre :

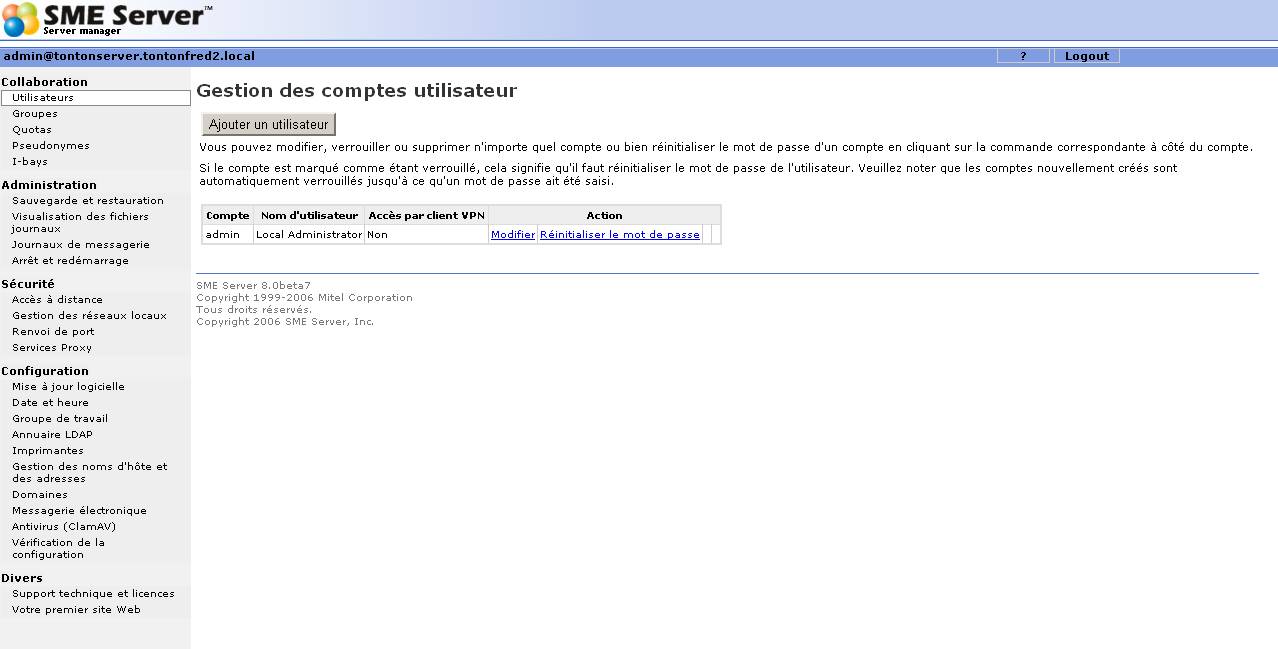

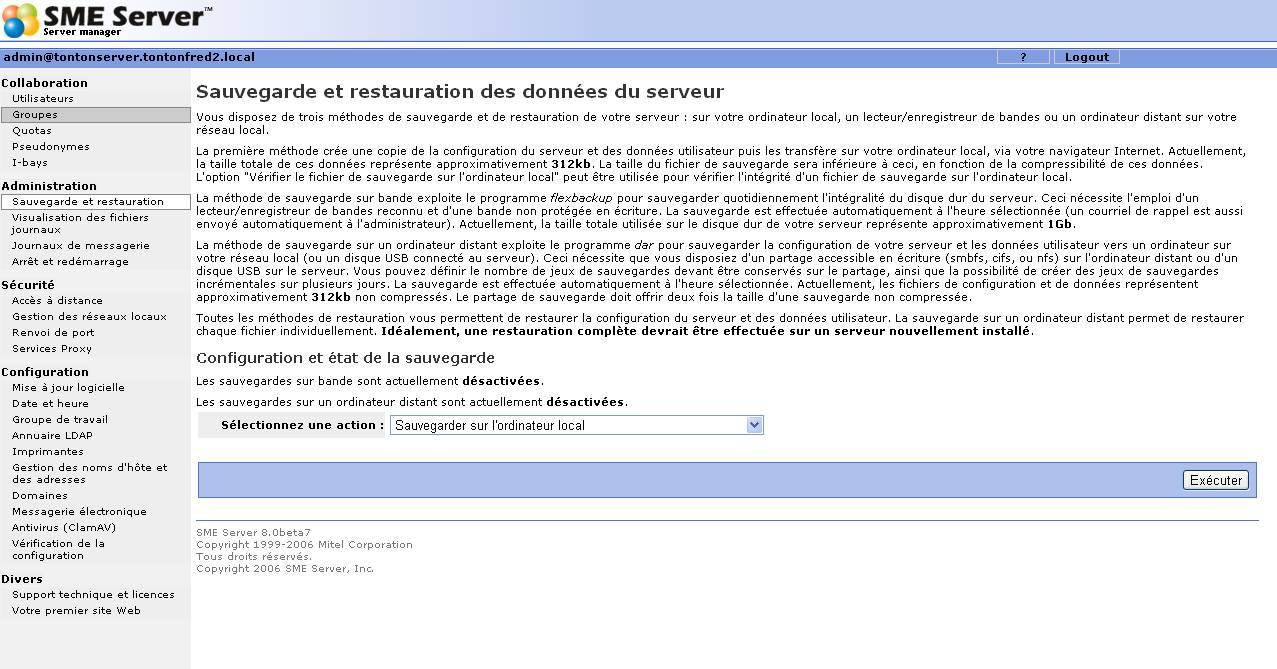

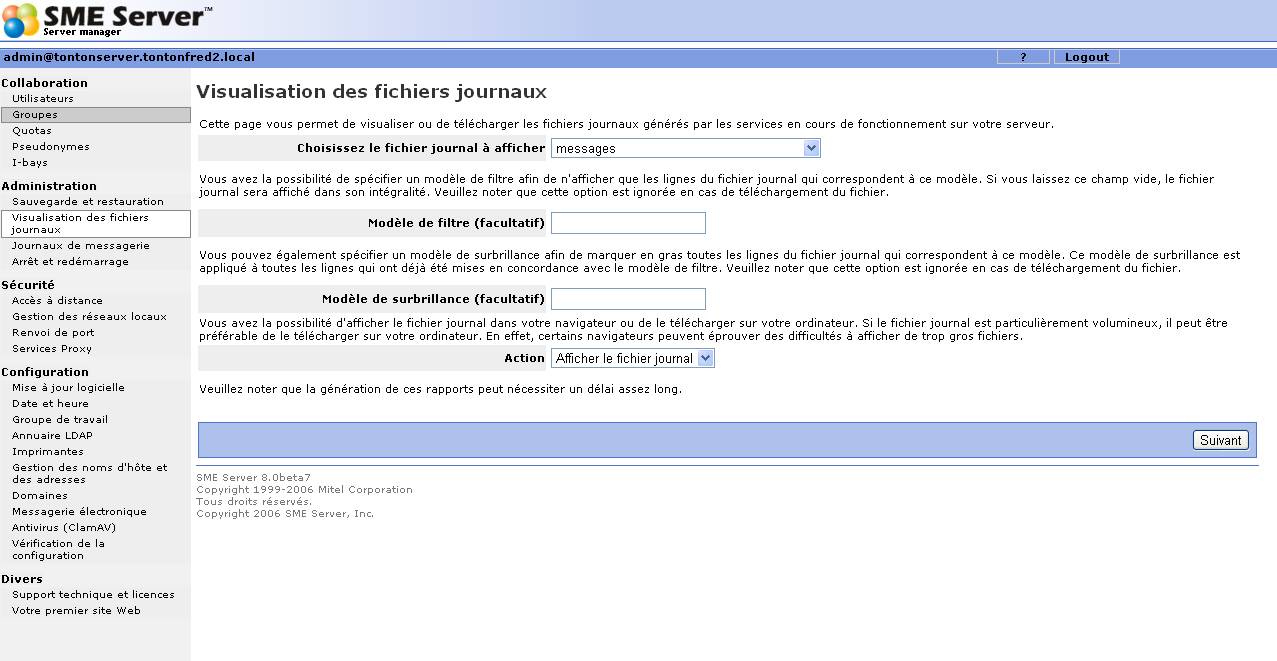

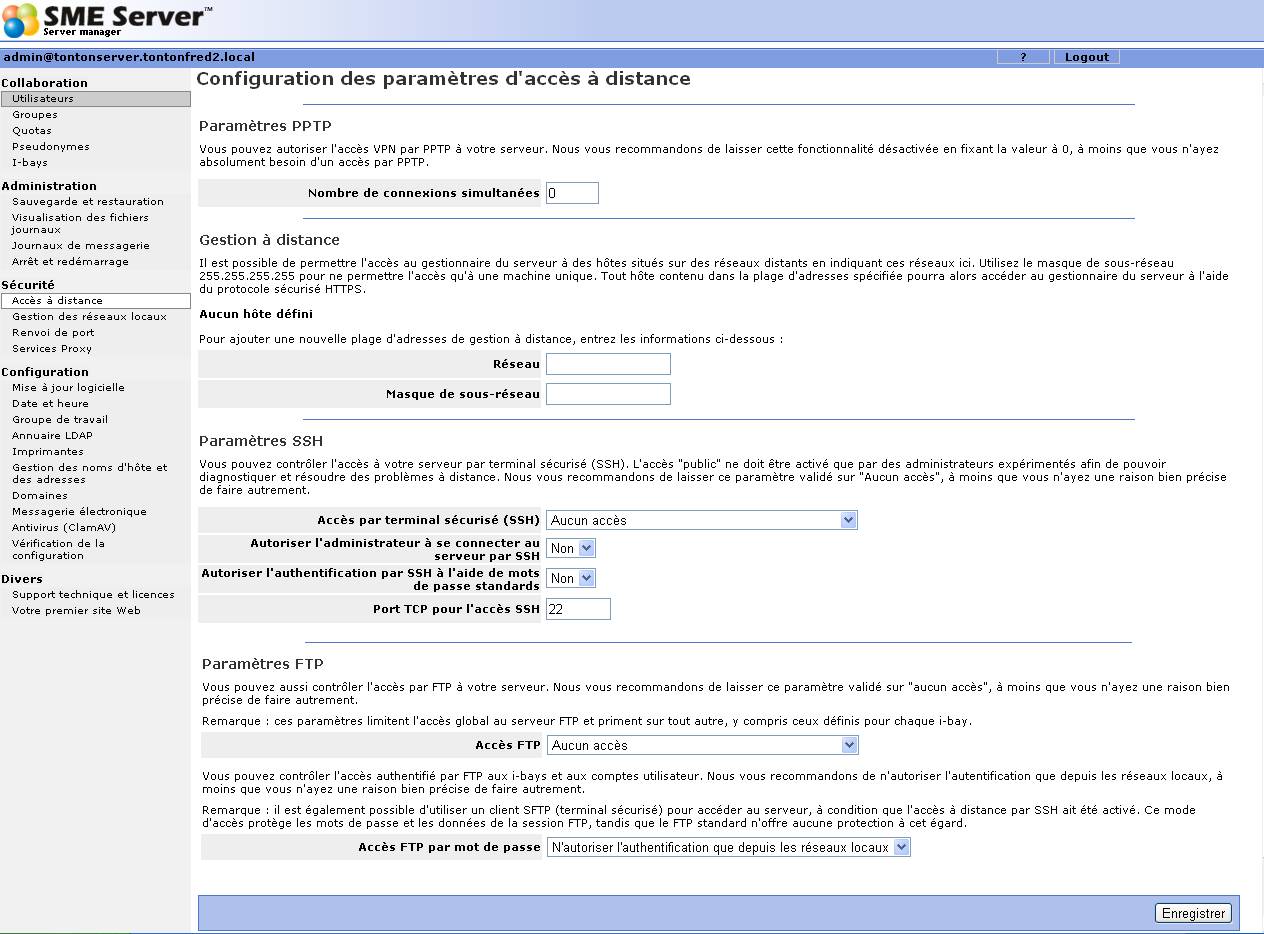

Voici quelques captures d’écran qui présentent des fonctionnalités de la Sme-Server

Il est possible d’effectuer des sauvegardes à partir de l’interface http

Il est possible également de visualiser les logs de la machine y compris les logs de la partie messagerie.

On configure très facilement un accès VPN, SSH, FTP…

Directement on peut également configurer IMAPs, POPs et l’accès Webmail (Horde)

Directement on peut également configurer IMAPs, POPs et l’accès Webmail (Horde)

On trouve sur cette fenêtre un récapitulatif des adresses importantes du serveur.

Sur une Sme Server d’origine nous avons les fonctionnalités d’origine mais il est tout à fait possible de rajouter pratiquement n’importe quelles fonctionnalités. On peut même ajouter ces fonctionnalités dans l’interface http quand cela s’avère utile.

Sources: http://smeserver.fr/index.php Captured by tontonfred & Louis

Questions:

Niveau 1

- Sur la sme server dites quel version de linux et noyau tourne

- Installer Sme Server sur le meme réseau que la debian et votre hote Windows (Bridge)

- Verifier avec des Pings

- Créer à partir du server-manager 4 users

- Sur la bdd Sme server dites quel shell est utilisé

- Se connecteur à partir du windows via l’explorateur sur la sme-server avec 1 user

- Déposer un fichier texte à l’endroit ou vous êtes loggué

- Rechercher le fichier à partir de la sme en ligne de commande (find)

- trouver comment activer le FTP sur le serveur sme

- Installer un client FTP sur le windows et sur la debian (filezilla client)

- Se connecter à partir des 2 en FTP avec 2 users différents et deposer Un fichier pour chaque

- Retrouver ces 2 fichiers en ligne de commande à partir de la sme

- Activer le SSH sur la SME

- Se connecter en SSH sur la sme à partir de la debian et du windows

- Connecter 1 utilisateur pour chaque

- Et me prouver par une ligne de commande sur la sme qui est connecté

- Vous avez atteint le niveau 1 RV pour le niveau 2

Niveau 2

- Afficher la liste des fichiers de /etc/init.d dont le nom commence par a, b ou c.

- Modifier la commande de la question précédente pour qu’au lieu d’afficher le résultat, celui-ci soit placé dans un fichier nommé “Abc.list” de votre répertoire de connexion.

- Afficher les 5 premières, puis les 5 dernières lignes du fichier /etc/passwd.

- Afficher la 7ième ligne de ce fichier (et elle seule), en une seule ligne de commande.

- Afficher la liste des répertoires de connexion des utilisateurs déclarés dans le fichier /etc/passwd.

- On rappelle qu’à chaque utilisateur est associé un interpréteur de commandes (shell) lancé lors de son login. La commande correspondante est indiquée dans le 7ième champ du fichier /etc/passwd.

Afficher en une ligne de commande le nombre d’interpréteurs de commandes différents mentionnés dans /etc/passwd.

Niveau 3

On dispose d’un fichier texte telephone.txt contenant un petit carnet d’adresses.

Chaque ligne est de la forme “nom prenom numerotelephone” les champs étant séparés par des tabulations.

Répondre aux questions suivantes en utilisant à chaque fois une ligne de commande shell:

- Afficher le carnet d’adresse trié par ordre alphabétique de noms.

- Afficher le nombre de personnes dans le répertoire.

- Afficher toutes les lignes concernant les “Dupond”.

- Afficher toutes les lignes ne concernant pas les “Dupond”.

- Afficher le numéro de téléphone (sans le nom) du premier “Dupond” apparaissant dans le répertoire.

- Afficher le numéro de téléphone (sans le nom) du premier “Dupond” dans l’ordre alphabétique (ordre basé sur les prénoms)

Système de fichiers, Arborescence, périphériques sous LINUX #C25

-- Download Système de fichiers, Arborescence, périphériques sous LINUX #C25 as PDF --

Système de Fichiers

Les données sont normalement présentées à l’utilisateur et aux programmes selon une organisation structurée, sous la forme de répertoires et de fichiers. Pour pouvoir stocker ces données structurées sur un périphérique, il faut utiliser un format qui les représente sous la forme d’une succession de blocs de données : c’est ce qu’on appelle un système de fichiers.

Les systèmes de fichiers les plus courants sont la fat (disquettes et clefs usb), ntfs (Windows), Ext2, Ext3 et Ext4 (Linux), iso 9660 (cd) et udf (dvd).

Pour votre info:

Le nombre de répertoires d’un répertoire est illimité en ext4. Il était de 32000 en ext3.

| Système de fichier | Taille maximum d’un fichier | Taille maximum du système de fichier |

|---|---|---|

| Ext4 | 16 To | 1024 Po |

| Ext3 | 2 To | 16 To |

| ReiserFS 3 | 8 To | 16 To |

| XFS | 8192 Po | 8192 Po |

| ZFS (Solaris) | 16384 Po | 16384 Po |

L’arborescence

Contrairement au système de fichiers Windows, il n’existe pas de lecteurs A:, C:, etc.

L’entrée du système de fichiers se situe à la racine, notée /.

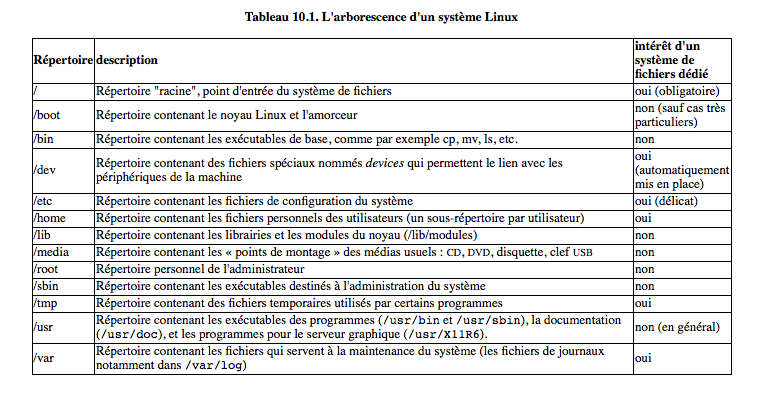

Ensuite, il existe un certain nombre de répertoires présents par défaut. Le Tableau 10.1 explique les fonctions des plus importants d’entre eux (pour plus de détails, vous pourrez regarder le manuel man hier une fois votre installation effectuée).

Les périphériques

Une des originalités des systèmes Unix est leur manière d’accéder aux périphériques. Chaque périphérique du système (souris, disque dur, lecteur de cd, carte son, etc.) est représenté par un fichier spécial (Tableau 10.2). Écrire dans un tel fichier va envoyer des commandes au périphérique. Lire un tel fichier permet d’en recevoir des données. C’est une méthode très simple qui a fait ses preuves !

Les partitions

Pour connaître la position de vos disques durs ide ou sata et de vos lecteurs de cd (primary master, primary slave, secondary master ou secondary slave), le plus simple est de regarder dans le bios.

Vous pouvez aussi le savoir à partir des branchements des nappes ide et des cavaliers sur les disques durs ou les lecteurs de cd : primary correspond à la première nappe ide, et secondary à la seconde ; sur chaque nappe, on peut brancher au plus deux périphériques, un master et un slave (cela se règle avec un cavalier sur le périphérique).

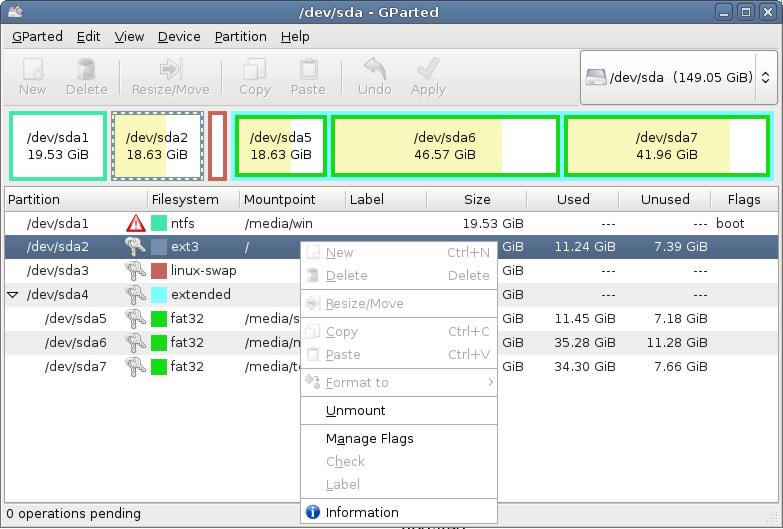

Sur un disque dur ide ou sata, les partitions sont numérotées de la façon suivante :

| primaires | apparition sur le disque | de 1 à 4 |

| lecteurs logiques | apparition dans la partition étendue | de 5 à 20 |

Exemples :

Si vous avez 4 partitions primaires, elles sont numérotées dans l’ordre hda1/sda1 (hda1 pour un disque ide / sda1 pour un disque sata), hda2/sda2, hda3/sda3 et hda4/sda4.

Si vous avez dans l’ordre : 2 partitions primaires, 1 partition étendue avec 3 lecteurs logiques dedans, et 1 dernière partition primaire à la fin, ça donne :

- Les deux premières partitions primaires sont

hda1/sda1ethda2/sda2, - La partition étendue est

hda3/sda3, - Les lecteurs logiques de la partition étendue sont, dans l’ordre,

hda5/sda5,hda6/sda6ethda7/sda7, - La dernière partition primaire est

hda4/sda4.

Extrait Doc officiel Debian

Configuration d’un Serveur DHCP sous Debian #C24 #CRC16

-- Download Configuration d'un Serveur DHCP sous Debian #C24 #CRC16 as PDF --

Installation

Avant de commencer un serveur DHCP doit toujours avoir une adresse Fixe

Par défaut le serveur DHCP écoutera sur eth0. Pour modifier cette interface, il est possible de faire « dpkg-reconfigure dhcp3-server » ou de modifier le fichier « /etc/default/dhcp3-server »

Le fichier de configuration du serveur dhcp est « /etc/dhcp/dhcpd.conf»

Exemple de Config simple:

Une fois la configuration terminée, il faut démarrer ou redémarrer le service (Daemon) pour prendre en compte les modifications.

Pour inclure une IP Fixe

Pour piloter son serveur DHCP

N’oubliez pas le restart du service.

Les indispensables de l’Admin système sous Debian #Rappels

-- Download Les indispensables de l'Admin système sous Debian #Rappels as PDF --

Ceci n’est pas un cours mais un petit “TIPS” pour vous aider à vous remettre dans le bain..

Créer un fichier vide

touch le-nom-du-fichier

touch -t le-nom-du-fichier (-t utilise la date indiquée plutôt que la date actuelle)

Modifier la permission d’un fichier ou dossier

chmod 755 le-nom-du-dossier-ou-fichier

chmod -R 755 le-nom-du-dossier (Modifie récursivement les autorisations des dossiers et leurs contenus)

Modifier le propriétaire d’un fichier ou Dossier

chown proprietaire le-nom-du-dossier-ou-fichier

chown -R proprietaire le-nom-du-dossier (Modifie récursivement l’appartenance des répertoires et leurs contenus)

Gestion des comptes utilisateurs

- su

sudo

- adduser

- useradd

/etc/init.d/lenomduservice start , stop

Editer un fichier sous debian

Sous Unix, et en particulier sous Linux, la configuration du système et des programmes se fait très souvent en éditant des fichiers textes qui contiennent des paramètres de configuration. Ces paramètres de configuration suivent une certaine syntaxe, différente pour chaque programme, et que l’utilisateur doit connaître. Généralement, il y a une instruction de configuration par ligne de texte. Le système ou le programme va alors lire son ou ses fichier(s) de configuration et s’adapter à la configuration demandée.

Presque tous les programmes et systèmes Unix sont conçus avec une règle qui dit qu’il ne tient pas compte des lignes du fichier de configuration qui commencent par un certain caractère (souvent #). L’utilisateur peut alors mettre des lignes de commentaires dans le fichier de configuration en commençant ces lignes par le caractère particulier. Il peut aussi facilement activer ou désactiver une ligne du fichier de configuration en enlevant ou en ajoutant le caractère particulier au début de la ligne. Le fait de désactiver ainsi une ligne de configuration se dit « commenter une ligne » et le fait d’activer ainsi une ligne de configuration se dit « décommenter une ligne ». Ces expressions seront régulièrement utilisées dans la suite de cette formation.

vi /etc/nom-du-fichier-a-editer (Editeur incontournable sur un système unix/linux)

gedit /etc/nom-du-fichier-a-editer (Editeur sous Gnome)

kedit /etc/nom-du-fichier-a-editer (Editeur sous KDE)

vim /etc/nom-du-fichier-a-editer (Version améliorer de vi mais à installer)

emacs /etc/nom-du-fichier-a-editer (Pour les puristes)

Changer son ip sous Debian

gedit /etc/network/interfaces

En statique :

auto eth0

iface eth0 inet static

address 192.168.0.7

netmask 255.255.255.0

gateway 192.168.0.254

En client DHCP :

auto eth0

allow-hotplug eth0

iface eth0 inet dhcp

Redémarrer les services réseau :

/etc/init.d/networking restart

Vider le cache DNS (Client)

Il suffit simplement de relancer le deamon NSCD :

/etc/init.d/nscd restart

Si cela ne marche pas, vous devez installer le paquet « nscd »

apt-get install nscd

Changer le nom d’hôte de votre Debian

Editez le fichier /etc/hostname

gedit /etc/hostname

Redémarrer le service hostname

/etc/init.d/hostname.sh

Testez votre modification en utilisant les commandes

hostname

hostname -f

Affiche l’état de tout les processus en cours

ps -e

Affiche les informations mise à jour périodiquement sur les processus, l’utilisation de la mémoire, du CPU.

top

Plus complet regardez ceci : http://www.tontonfred.net/blog/?p=865

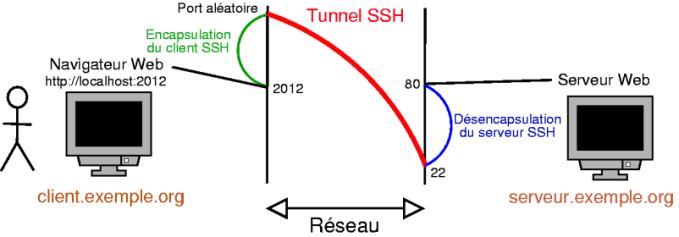

Déport d’affichage par SSH

SSH possède une fonction de déport d’affichage. Il faut que le serveur SSH distant ait autorisé cette fonction.

ssh -X login@serveur.exemple.org

La programmation de tâches

Exécuter un commande périodiquement

La cron est un programme (installé par défaut) qui est chargé de lancer d’autres programmes de manière périodique et automatique. Chaque utilisateur peut définir avec sa crontab les programmes qu’il veut lancer périodiquement. Il lui suffit d’éditer sa cron et de définir la commande et sa périodicité d’exécution.

Par exemple, je veux que mon ordinateur me réveille tous les matins à 7h12 en jouant un mp3. J’édite ma crontab :

% crontab -e

Je me retrouve alors dans vim avec un fichier vide. J’ajoute la ligne :

12 7 * * * music123 ~/music/fichier.mp3

J’enregistre et je quitte ; les changements sont alors automatiquement pris en compte par le système.

Explications :

- Les 5 premiers ensembles de caractères séparés par des espaces (ici, 12 7 * * *) définissent la fréquence. Dans l’ordre, on trouve :

- les minutes,

- les heures,

- le jour du mois,

- le mois,

- le jour de la semaine (sachant que Lundi vaut 1, Mardi vaut 2, etc.).

Pour exécuter une commande chaque jour à 7h12, on fixe donc le champ minute à 12, le champ heure à 7, puis on met des étoiles dans les autres champs pour dire qu’il faut que ce soit exécuté tous les jours dans le mois, tous les mois et tous les jours de la semaine.

- Enfin, on trouve la commande à exécuter : (ici, music123 ~/music/fichier.mp3).

Quand la cron lance un programme, elle envoie par mail à l’utilisateur le texte que ce programme écrirait sur la console s’il était lancé à la main ; sauf si le programme n’a rien écrit. Pour éviter de recevoir un mail tous les matins qui me dit qu’il a bien joué mon fichier mp3, je modifie l’entrée dans la cron en renvoyant la sortie texte du programme vers /dev/null :

12 7 * * * music123 ~/music/fichier.mp3 1>/dev/null 2>&1

Autre exemple : j’ai une connexion permanente à Internet et je veux aussi que fetchmail aille chercher mes mails tous les quarts d’heure. J’édite ma cron et je rajoute la ligne suivante :

*/15 * * * * fetchmail –silent

Explications :

- Les 5 premiers ensembles de caractères */15 * * * * définissent la fréquence « toutes les quinze minutes ».

- J’exécute fetchmail avec l’option –silent qui n’écrit dans sa sortie que les messages d’erreur ; comme ça, je ne recevrais un mail que quand le rappatriement des mails se passe mal.

Exécuter une commande à une date donnée

Par exemple, pour exécuter les commandes date puis df -h le 28 septembre 2008 à midi 42, tapez :

% at 12:42 28.09.2008

Vous voyez alors apparaître le prompt du programme at pour taper les commandes :

at> date

at> df -h

Une fois que vous avez fini de taper les commandes, utilisez la combinaison de touches Ctrl+d. Le résultat de la série de commandes, appelée job, vous sera envoyé par mail juste après leur exécution.

Pour voir la liste des jobs en attente, utilisez la commande atq. Pour annuler un job, tapez atrm numéro_du_job.

Surveiller les connexions réseau du serveur “Humour”

- netstat -laeptu

- netstat -taupe

- netstat -nao

Audit de sécurité de votre serveur Linux avec Lynis

Lynis est un outil qui est très complet et il peut être utile aux administrateurs système.

il effectue plusieurs dizaines de vérifications sur votre système et fabrique un rapport final avec des suggestions sur la sécurisation du système.

Pour installer Lynis sur Centos

yum install lynis

Pour installer Lynis sur Debian apt-get install lynis

Attention aux versions sur les dépots.

Lancement de Lynis:

![]()

Vérification des mises à jour

Install depuis l’éditeur : https://cisofy.com/documentation/lynis/#installation-package

Quelques exemples de vérification :

A la fin de l’audit Lynis montrera les failles réelles référencées et non corrigées :

A la fin de l’audit Lynis montrera les failles réelles référencées et non corrigées :

Il est possible de “crontaber” Lynis biensur avec l’option “-cronjob” qui permettra l’exécution de l’audit sans intervention de l’utilisateur à chaque étape..

Vous allez donc pouvoir signer et horodater votre Audit

Afficher les infos matériel sous Linux #RIR#TIPS

Questions de Olivier C : Comment obtenir les infos matériel en ligne de commande sous linux ?

infos sur le ou les processeurs : cat /proc/cpuinfo

infos carte mère et bios : dmidecode et lspci et lsusb

infos sur les périphériques montés : mount

Sinon il ya le fameux:

apt-get install lshw

root@home:~# lshw

Informations sur la machine

– La marque de mon PC

– Son numéro de série

– Le modèle du PC

Informations concernant la carte mère

lshw me donne pour la carte mère :

– La référence de la carte mère

– Le constructeur de la carte mère

– Le numéro de série

Informations sur le bios

J’obtiens comme informations sur le bios :

– La version du bios

– Le fabriquant du bios

Caractéristiques du processeur

Pour le cpu la liste des informations que j’ai retenue est :

– La fréquence du processeur

– La marque du processeur

– Le socket du cpu

– La liste des instructions et des fonctionnalités supportées

– La fréquence du bus

– Les niveaux de cache du cpu et leurs tailles

– Le nombre de coeur

– La taille des instructions supportées (processeur 32bits ou 64 bits).

Informations sur la mémoire du pc

Concernant la mémoire vive du pc je retiens :

– La capacité totale de mémoire de la machine

– Le nombre de slot occupés et surtout le nombre de slot vides (utile pour prévoir un upgrade matériel sans démonter sa machine).

– La référence des barettes de ram

– La taille des barettes de mémoire

– La fréquence de la mémoire et même son temps de latence si vous avez de la chance

Autres informations intéréssantes

– Modèle, taille, et partitionnement des disques durs

– Liste du matériel pci et pci express (carte réseau, carte graphique, carte son …) avec les modèles et les constructeurs.

Introduction à Samba sous Gnu/Linux #C22

-- Download Introduction à Samba sous Gnu/Linux #C22 as PDF --

Samba est un logiciel libre qui supporte le protocole CIFS (Common Internet File System), anciennement appelé SMB (Server Message Block), sous licence GNU GPL 3, il est utilisé pour partager des ressources (fichiers, imprimantes …) à travers un réseau entre des postes Microsoft Windows et un serveur de fichier sous Linux.

À partir de la version 3, on peut intégrer un serveur Samba à un domaine Microsoft Windows Server, soit en tant que contrôleur de domaine principal (PDC) ou en tant que membre d’un domaine. On peut également le joindre à un domaine Active Directory. Il fonctionne sur la plupart des systèmes Unix, comme GNU/Linux, Sun Solaris, AIX et les variantes de BSD, y compris MacOSx Server (qui a été ajouté au client Mac OS X en version 10.2). Samba fait partie intégrante de presque toutes les distributions GNU/Linux.

Voici la liste des ports TCP et UDP utilisés par les protocoles SMB et CIFS pour le partage de fichiers et d’imprimantes.

| Port | Protocole | Nom du service |

|---|---|---|

| 135 | TCP et UDP | Localisateur de services RPC |

| 137 | TCP et UDP | NetBIOS Name Service (nbname) |

| 138 | UDP | NetBIOS Datagram Service (nbdatagram) |

| 139 | TCP | NetBIOS Session Service (nbsession) |

| 445 | TCP et UDP | Services de dossiers partagés Windows |

Installation de Samba pour quelques grandes familles de distribs :

Si vous êtes sous Mandriva la famille Mandrake :

# urpmi samba samba-common samba-client

Sous Fedora et la famille Red-hat :

# yum install samba samba-common samba-client

Sous Debian, Ubuntu, linuxmint… :

# apt-get install samba samba-common smbclient smbfs samba-doc

Sous Slackware :

Samba est déjà présent sur le CD-ROM, l’installez en faisant :

# installpkg /chemin_du_fichier/samba-xxx.tgz

- ATTENTION AUX DIFFERENCES EN FONCTION DES DISTRIBUTIONS

- ATTENTION AUX DIFFERENTES VERSIONS DE SAMBA

Une fois SAMBA installé il faut se rendre à l’endroit ou se trouve le fichier de configuration.

Dans /etc ,dans /etc/samba en fonction de la distribution.

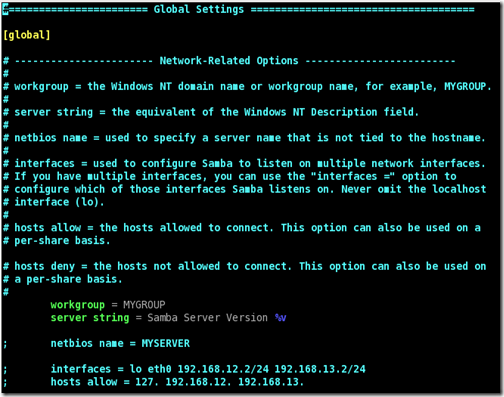

Le fichier de configuration principale est: smb.conf

Il suffit ensuite d’utiliser un éditeur de fichier pour éditer, modifier, compléter celui-ci.

ex: vi /etc/samba/smb.conf

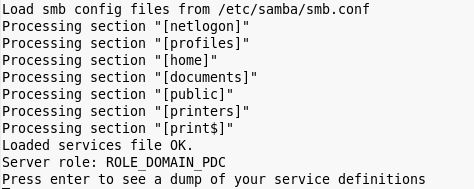

La commande « testparm », sert à vérifier que le fichier de configuration de samba ne comporte pas d’erreurs. Elle sert également à connaitre le rôle de son serveur de fichier Samba. Vous pouvez lancer cette commande de n’importe ou.

La section [global] contient les options communes à tous les répertoires partagés.

Voici quelques options utilisables :

- workgroup

- Le nom du groupe de travail.

- server string

- La description du serveur, qui apparaitra à coté de son nom dans l’explorateur Windows. Si la description contient la variable %h, il sera remplacé par le nom d’hôte de la machine.

- encrypt passwords Attention aux soucis en fonction des versions

- Détermine si les mots de passe doivent être cryptés avant d’être transmis. C’est fortement recommandé et tous les systèmes Windows à partir de 98 et NT4 SP3 utilisent cette fonctionnalité par défaut.

- log file

- Le nom du fichier qui contiendra le journal des activités du serveur. On peut avoir un journal par machine client en utilisant %m dans le nom du fichier. Le %m sera remplacé par le nom de la machine client.

- max log size

- Taille maximale du fichier journal, en Ko.

- Ensuite on retrouve les partages sous cette forme:[<nom du partage>]

Les paramètres principaux sont les suivantes :

- comment

- La description du répertoire partagé.

- path

- Le chemin du répertoire partagé. C’est le contenu du répertoire indiqué qui sera partagé.

- read only

- Détermine si les clients pourront écrire ou non dans le répertoire partagé.

- public

- Autoriser ou non les connexions sans mot de passe.

- valid users

- Liste des seuls utilisateurs autorisés à se connecter séparés par des espaces. Si on veut autoriser tous les utilisateurs il ne faut pas mettre cette option.

- browseable

- Détermine si le partage apparaitra dans la liste des partages du serveur.

De nombreuses autres options sont disponibles. Elles sont détaillées dans la page de man de smb.conf

EXEMPLE

[global] workgroup = CRC12 server string = Serveur Samba sur %h encrypt passwords = true log file = /var/log/samba/log.%m max log size = 1000 socket options = TCP_NODELAY

[cdrom] comment = Samba server's CD-ROM read only = yes locking = no path = /cdrom guest ok = yes

[partage] path = /media/d/partage available = yes browsable = yes public = yes writable = yes

[tontonfred] comment = Site web path = /var/www/tontonfred.net read only = no

Si vous décidez de rendre privé un partage :(Commande pour créer un user Samba)

smbpasswd -a <nom de l’utilisateur>

Pour accéder aux partage sous Windows, il suffit d’ouvrir le voisinage réseaux d’une station Windows et de vérifier si la machine y est.

Attention dans Authentification :

security = share =========>Accès sans mot de passe

security = user ==========>Accès avec demande de mot de passe

Cas particulier: accéder à un dossier partagé par Windows 7 (Source Ubuntu-fr)

Il est possible que vous ayez de la difficulté à accéder à des dossiers partagés par un ordinateur fonctionnant avec Windows 7, même en saisissant correctement vos informations d’identification du poste distant. Ceci est dû apparemment à une incompatibilité entre les modes departage de Windows 7 et ceux des précédentes versions de Windows (sur lesquels se base Samba). Pour corriger la situation, vous devez modifier certains paramètres concernant la gestion des partages par Windows 7.

-

Dans votre ordinateur fonctionnant sous Windows 7, ouvrez une session à l’aide d’un compte d’administrateur;

-

Ouvrez l’éditeur de base de registre. Appuyez sur le bouton Démarrer, puis dans le champ Rechercher les programmes ou fichiers, inscrivez regedit et appuyez sur la touche [Entrée] de votre clavier;

-

Développez l’arborescence jusqu’à la clé de registre

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\puis:-

Modifiez la valeur de la clé

everyoneincludesanonymousde 0 vers 1; -

Modifiez la valeur de la clé

NoLmHashde 1 vers 0;

-

-

Développez l’arborescence jusqu’à la clé de registre

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters, puis:-

Modifiez la valeur de la clé

restrictnullsessaccessde 1 vers 0;

-

-

Redémarrez votre ordinateur.

Pour se connecter en ligne de commande à un partage à partir de Linux, on peut utiliser la commande:

smbclient //<nom du serveur>/<nom du partage> -U <utilisateur>

Il est également possible de monter un partage Samba avec

smbmount //<nom du serveur>/<nom du partage> <répertoire local>

Différentes options sont disponibles. On peut les consulter dans man smbclient et man smbmount.

Par exemple, pour monter un répertoire “public” il faut préciser qu’il faut se connecter en guest :

smbmount //serveur/partage /point_de_montage -o guest

Même chose à partir d’un Windows Client

net use z: \\10.0.0.10\monrepertoire monpassword /user:toto /persistent:no

Le fonctionnement de Samba repose principalement sur trois services (daemons): smbd , nmbd et winbindd.

-

smbd

Ce service est celui qui permet le partage des fichiers et des imprimantes. Son paramètrage se fait par l’intermédiaire du fichier deconfiguration /etc/samba/smb.conf.smbdvérifie toutes les trois minutes ce fichier pour prendre en compte les modifications ; pour une application immédiate des changements, relancez ce service -

nmbd

Ce service sert à l’envoi et la découverte des noms NetBIOS (nom des machines) dans le réseau local. Il est également utilisé pour la résolution de noms et la fonction WINS, lorsque votre serveur Samba est le serveur d’un réseau NetBIOS. Ses paramètres sont aussi renseignés dans le fichier de configuration /etc/samba/smb.conf. -

winbindd

Ce service n’est utilisé que lorsqu’un serveur Samba intègre un domaine NT ou pour gérer les relations d’approbation entre le serveur Samba et un domaine Windows / Active Directory.

Quand vous effectuez une modification dans le fichier smb.conf, il faut redémarrer le service Samba en relation avec la modification.

/etc/init.d/samba restart

service samba restart

/etc/init.d/smbd restart

Pour optimiser le fonctionnement de Samba on peut utiliser des variables d’environnement:

| Variables du client | |

| %a | Architecture du client Exemple: Win95, WfWg, WinNT, Samba … |

| %I | Adresse IP du client |

| %m | Nom NetBios du client |

| %M | Nom DNS du client |

| Variables utilisateur | |

| %g | Groupe primaire de l’utilisateur %u |

| %H | Répertoire home de l’utilisateur %u |

| %u | Nom de l’utilisateur Unix courant |

| Variables de partage | |

| %P | Racine du partage actuel |

| %S | Nom du partage actuel |

| Variables du serveur | |

| %h | Nom DNS du serveur Samba |

| %L | Nom NetBios du serveur Samba |

| %v | Version de Samba |

| Variables diverses | |

| %T | La date et l’heure courantes |

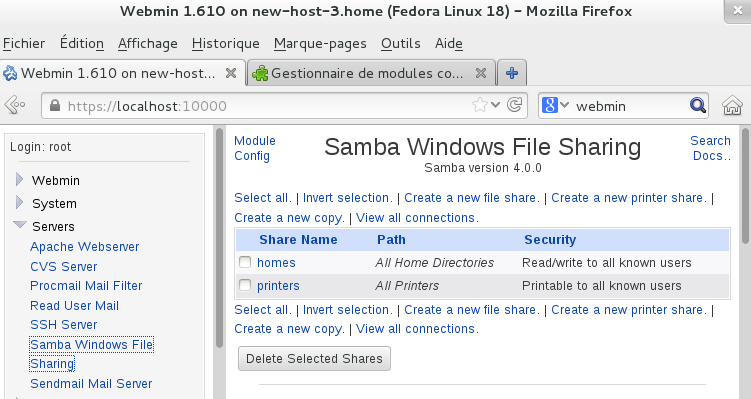

Pour configurer Samba il existe des interfaces graphique, soit propre à la distribution soit des outils tiers que l’on rajoute.Comme Webmin et Swat

Samba Contrôleur de Domaine

Modifier les paramètres important du smb.conf :

[global] # Nom du groupe de travail ou du domaine workgroup = tontonfred.net # Nom qui apparait lors du parcours reseau (%h = hostname) server string = %h # Configuration des logs du serveur log file = /var/log/samba/%m.log # Taille maximal des logs (en kb) max log size = 1000 # Mode d'authentification # - share = ok pour tous # - user = oblige d'avoir un compte sur le serveur samba # - domain = pour joindre un domaine security = user # Activation du cryptage des mots de passe encrypt passwords = yes #Emplacement du fichier des utilisateurs samba smb passwd file = /etc/samba/smbpasswd # L'option ci-dessous definit Samba comme le Controleur de domaine principal (maitre). domain master = true # Le niveau d'OS indique l'importance de ce serveur en tant que candidat au role de controleur principal lorsqu'une élection est provoquée os level = 255 # Permettre d'utiliser les profils errants sur le serveur samba domain logons = Yes # Gestion de l'authentification sur le domaine wins support = no

Redémarrer le service Samba et tester le rôle avec testparm pour avoir :

Le plus important est ROLE_DOMAIN_PDC

Pour joindre un client Xp ou Seven, il faut tout d’abord avoir créer un compte samba à l’utilisateur root, soit: smbpasswd -a root

ensuite il faut créer des comptes machines pour les pc sous Seven/xp, cad :

adduser –force-badname nomduclientwindows$

smbpasswd -a -m nomduclientwindows (sans le $)

Ensuite il faut joindre le domaine avec le client Windows avec l’utilisateur root comme vous avez l’habitude de le faire avec un Domaine Windows.

N’oubliez pas de modifier le registre de Seven

Si problème avec Xp modifier le registre comme ceci :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\parameters

“RequireSignOrSeal”=dword:00000000

Pour les visiteurs lisant ce billet, attention on ne gére pas dans cette exemple les partages administratifs de Windows pour les profils itinérants .Ils seront vus ici dans un autre billet ultérieurement.

Sources:

- http://fr.wikibooks.org/wiki/Administration_r%C3%A9seau_sous_Linux/

- http://www.samba.org/

- http://doc.ubuntu-fr.org/samba

Afficher les services Actifs sous Linux #CRC14

service --status-all|grep -i pid

Sinon après un peu de recherche sous debian il ya:

apt-get install chkconfig

# chkconfig -l

# chkconfig -l acpid 0:off 1:off 2:on 3:on 4:on 5:on 6:off alsa-utils 0:off 1:off 2:off 3:off 4:off 5:off 6:off S:on atd 0:off 1:off 2:on 3:on 4:on 5:on 6:off bluetooth 0:off 1:off 2:on 3:on 4:on 5:on 6:off bootlogd 0:off 1:off 2:off 3:off 4:off 5:off 6:off S:on bootlogs 0:off 1:on 2:on 3:on 4:on 5:on 6:off bootmisc.sh 0:off 1:off 2:off 3:off 4:off 5:off 6:off S:on checkfs.sh 0:off 1:off 2:off 3:off 4:off 5:off 6:off S:on checkroot.sh 0:off 1:off 2:off 3:off 4:off 5:off 6:off S:on console-setup 0:off 1:off 2:off 3:off 4:off 5:off 6:off S:on cpufrequtils 0:off 1:off 2:on 3:on 4:on 5:on 6:off cron 0:off 1:off 2:on 3:on 4:on 5:on 6:off dbus 0:off 1:off 2:on 3:on 4:on 5:on 6:off ...

Significations:

* 0 System Halt * 1 Single user * 2 Full multi-user mode (Default) * 3-5 Same as 2 * 6 System Reboot

Intro manipulation Shell #RARE

Exo 1 Déplacements dans une arborescence de répertoires et listage du contenu

- Quel est votre répertoire courant ? Placez-vous dans votre répertoire principal ou bien la racine (si ce n’est pas déjà le cas) Affichez le contenu de votre répertoire principal

- Utilisation de l’aide en ligne :

consultez le manuel en ligne pour voir les différentes options de la commande ls

- Regardez le contenu du premier niveau de l’arborescence Unix

Exo 2 Création et manipulation de répertoires

- Replacez-vous dans votre répertoire principal

Créez un répertoire d’exercice de nom ex_unix -

Descendez dans ce répertoire

créez-y deux sous-répertoires dir1 et dir2 -

Déplacez-vous dans le répertoire dir2 Créer le fichier fich

-

Déplacez-vous dans le répertoire dir2

créé précédemment, déplacez le fichier dans le répertoire dir1 -

Détruisez le répertoire dir2. Opération qui se fait en deux étapes (à moins d’utiliser la commande rm -r) : destruction des fichiers se trouvant dans le répertoire destruction du répertoire proprement dit

Exo3 Manipulation et visualisation de fichiers

- Créer un fichier 1.txt

Expérimentez les différentes commandes de visualisation de fichiers-texte que sont : cat, more, head et tail -

Concaténez tous vos fichiers texte sur un seul fichier de nom visu.txt Vérifiez le résultat en affichant le fichier ainsi créé

-

Faites une copie du fichier visu.txt sous le nom vis2.txt

-

La commande ln permet de réaliser un lien avec un autre fichier ou répertoire.

Créez un lien pour le fichier fichier1

Petit test de Fedora 18 en attendant le dégel …

Et test de SAMBA 4 for Active Directory ….;)

Pour installer les tools VM ou fusion (Attention à votre version de noyau)

Avant de lancer la compilation des tools 🙁numéro de kernel a adapter à votre install)

sudo yum install kernel-* sudo cp /usr/src/kernels/3.7.2-201.fc18.x86_64/include/generated/uapi/linux/version.h /lib/modules/3.7.2-201.fc18.x86_64/build/include/linux/

Serveur ssh sous Debian #CRC12

-- Download Serveur ssh sous Debian #CRC12 as PDF --

L’établissement d’une connexion SSH

Un serveur SSH dispose d’un couple de clefs RSA stocké dans le répertoire /etc/ssh/ et généré lors de l’installation du serveur. Le fichier ssh_host_rsa_key contient la clef privée et a les permissions 600. Le fichier ssh_host_rsa_key.pub contient la clef publique et a les permissions 644.

Nous allons suivre par étapes l’établissement d’une connexion SSH :

- Le serveur envoie sa clef publique au client. Celui-ci vérifie qu’il s’agit bien de la clef du serveur, s’il l’a déjà reçue lors d’une connexion précédente.

-

Le client génère une clef secrète et l’envoie au serveur, en chiffrant l’échange avec la clef publique du serveur (chiffrement asymétrique). Le serveur déchiffre cette clef secrète en utilisant sa clé privée, ce qui prouve qu’il est bien le vrai serveur.

-

Pour le prouver au client, il chiffre un message standard avec la clef secrète et l’envoie au client. Si le client retrouve le message standard en utilisant la clef secrète, il a la preuve que le serveur est bien le vrai serveur.

- Une fois la clef secrète échangée, le client et le serveur peuvent alors établir un canal sécurisé grâce à la clef secrète commune (chiffrement symétrique).

-

Une fois que le canal sécurisé est en place, le client va pouvoir envoyer au serveur le login et le mot de passe de l’utilisateur pour vérification. La canal sécurisé reste en place jusqu’à ce que l’utilisateur se déconnecte.

La seule contrainte est de s’assurer que la clef publique présentée par le serveur est bien sa clef publique… sinon le client risque de se connecter à un faux serveur qui aurait pris l’adresse IP du vrai serveur (ou toute autre magouille). Une bonne méthode est par exemple de demander à l’administrateur du serveur quelle est le fingerprint de la clef publique du serveur avant de s’y connecter pour la première fois. Le fingerprint d’une clef publique est une chaîne de 32 caractères hexadécimaux à peu près unique pour chaque clef (un hachage) ; il s’obtient grâce à la commande ssh-keygen -lf /etc/ssh/ssh_host_rsa_key.pub.

Installer un serveur ssh sous Debian

Le client SSH est disponible dans le paquet openssh-client, qui est préinstallé.

Pour pouvoir vous connecter à distance, vous pouvez maintenant installer le serveur SSH :

# apt-get install openssh-server

L’installation comporte une étape de génération des clefs de chiffrement. Finalement, le serveur SSH se lance.

Configuration du serveur SSH

Le fichier de configuration du serveur SSH est /etc/ssh/sshd_config. À ne pas confondre avec le fichier/etc/ssh/ssh_config, qui est le fichier de configuration du client SSH.

Nous allons vous commenter les lignes les plus importantes de ce fichier de configuration :

-

Port 22Signifie que le serveur SSH écoute sur le port 22, qui est le port par défaut de SSH. Vous pouvez le faire écouter sur un autre port en changeant cette ligne. Vous pouvez aussi le faire écouter sur plusieurs ports à la fois en rajoutant des lignes similaires.

-

PermitRootLogin yesSignifie que vous pouvez vous connecter en root par SSH. Vous pouvez changer et mettre no, ce qui signifie que pour vous connecter en root à distance, vous devrez d’abord vous connecter par SSH en tant que simple utilisateur, puis utiliser la commande su pour devenir root. Sans cela, un pirate n’aurait qu’à trouver le mot de passe du compte root, alors que là, il doit trouver votre login et votre mot de passe.

-

X11Forwarding yesSignifie que vous allez pouvoir travailler en déport d’affichage par SSH.

Si vous avez modifié le fichier de configuration du serveur, il faut lui dire de relire son fichier de configuration :

# /etc/init.d/ssh restart

Installation des services réseaux sous Debian #RARE

-- Download Installation des services réseaux sous Debian #RARE as PDF --

Pour les RARE ..#RAPPELS VOIR PROBLEMATIQUES EN FIN DE BILLET

(Je vois sous Google analytics que vous cherchez le TD)

Le but du projet est l’installation du socle ESXi, dans le but d’administrer plusieurs machines : des ‘Linux Debian ’, à l’aide de l’outil VSphere et VCenter. La finalité étant de garder une plateforme permanente pour les mises en situation dans les environnements UNIX, Linux.

La plateforme physique:

Un serveur HP Proliant.

4 volumes de stockages configurés en Raid 5.

1) Paramétrage de l’ESX 5.0:

Login : root

Mot de passe :

Configuration adresse IP : 10.51.14.200 /17

Configuration des DNS : 10.51.0.1

Configuration Gateway : 10.51.0.1

Configuration nom machine Hostname : ESXI-RAREC3

Pour les Debian, le login est : userx et mot de passe : userx

X : représentant les chiffres entre 1 et 14.

2) Installation VSphere sur postes :

Deux manières de procéder :

1: Connexion au serveur web de l’ESXi via un navigateur web avec saisie de l’adresse ip dans l’url.

2: Téléchargement du VSphere des portails VMWare.

3) Sur les Debian :

Les machines sont en DHCP, toute la configuration tcp/ip est automatisée.

Installation des services réseaux suivants :

SAMBA

APACHE (apache2)

FTP (proftpd)

SSH

Changement du mot de passe root : sudo passwd puis connexion en mode administrateur via la commande « su » puis j’ai mis le mot de passe associé.

Faire « ifconfig » pour vérifier mes paramètres réseaux

- Pour Samba :

Exécution la commande « apt-get install samba »

- Pour apache :

Exécution la commande « apt-get install apache2 »

- Pour ftp :

Exécution de la commande « apt-get install proftpd »

- Pour ssh :

Exécution la commande « apt-get install ssh-server »

- Pour Webmin :

On met à jour la source-list qui se trouve dans etc/apt

Installation des dépendances:

apt-get install perl libnet-ssleay-perl openssl libauthen-pam-perl libpam-runtime libio-pty-perl apt-show-versions python

Installation de Webmin :

wget http://prdownloads.sourceforge.net/webadmin/webmin_1.580_all.deb dpkg -i webmin_1.580_all.deb

On se connecte en :https://L’ip-de-la-machine:10000

Conclusion :

La plateforme ESXi présente plusieurs avantages, celles qui nous sont le mieux ressorties lors de cette mise en situation sont :

Plate forme multiutilisateurs, multiplateforme.

Gain financier :

Abstraction logicielle, multi-OS.

Abstraction matérielle.

Merci Samy voici la suite :

Paramétrage,utilisation et configuration des services réseau installé ci-dessus

Problématique Numéro 1

Je dispose d’un fichier texte contenant une liste d’utilisateur et ressemblant à ceci:

prenom:nom:groupe:mot de passe

Trouver une méthode qui va permettre d’automatiser la création de ces comptes.

Attention ce sont des utilisateurs Samba.

Problématique Numéro 2

Mon serveur Samba partage un dossier perso pour chaque utilisateur Samba et un dossier commun.Mon dossier /etc est également sensible.J’aimerai sauvegarder automatiquement ces dossiers à une heure précise et les envoyer vers un autre serveur.

Problématique Numéro 3

Mon service Apache rencontre des soucis..J’ai besoin de sauvegarder les logs et de de trier ceux ci pour faire ressortir les 50 derniéres lignes ou un utilisateur s’est connecté avec un navigateur Mozilla sur celui-ci

Problématique Numéro 4

Mon serveur a besoin d’une surveillance permanente sur écran de contrôle..J’aimerai pouvoir surveiller au minimum sur cet écran: La charge CPU, Mémoire, Swap, Processus en cours d’utilisation, L’utilisation des cartes réseaux ainsi que les disques dur.

Problématique Numéro 5

J’ai également besoin de faire ressortir dans un fichier texte une fois par semaine l’intégralité de mes fichiers de configurations Apache, Samba, SSH ,FTP.

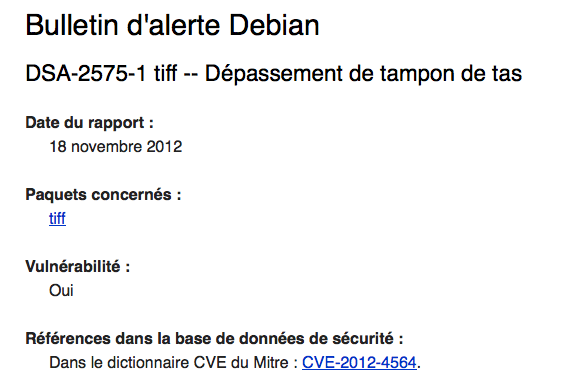

Faille Debian #GnuLinux du 18/11/2012

ppm2tiff des outils TIFF, un ensemble d’utilitaires pour la manipulation et conversion de TIFF, ne vérifie pas correctement la valeur de retour d’une fonction interne utilisée pour détecter les dépassements d’entier. Par conséquent, ppm2tiff est victime d’un dépassement de tas. Cela permet à un attaquant d’exécuter éventuellement du code arbitraire à l’aide d’une image PPM contrefaite, en particulier dans le cas où les images sont traitées automatiquement.

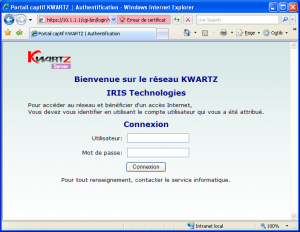

Ajouter proxy kwartz du CESI pour le fonctionnement de apt-get install #C20 #RARE #CRC12

En tant que root : Dans un terminal

export http_proxy=http://utilisateur:motdepasse@example.com:port

Attention modification non permanente.Pour le rendre permanent ajouter la ligne dans le .bashrc

Tutorial commandes vi #C20

Guide des commandes pour l’utilisation de “vi” :

http://wiki.debian-facile.org/commande:editeur:vi

Format .pdf : http://www.tontonfred.net/blog/?attachment_id=1724

Connaitre les fichiers utilisés par un processus sous Debian #RARE

Connaitre les fichiers utilisés par un processus sous Debian ou autre

Comment connaitre les fichiers en cours de lecture ou d’écriture par un processus donné sous Debian?

D’abord, il faut connaitre le PID du processus, son numéro.

Pour cela connectez vous par SSH et regardez la sortie de ps -aux ou de top, qui affichent tous les deux les processus avec leur PID.

Commande :

lsof -p 16385

16385 correspond au pid du processus à observer

Pour voir en temps réel l’évolution des fichiers ouverts par un processus, utilisez la commande watch qui rafraichira l’affichage toutes les 2 secondes :

watch lsof -p 16385

Surveiller les connexions en cours sur un serveur Debian

Surveiller les connexions en cours sur un serveur Debian

Voici une astuce pour surveiller toutes les connexions TCP en cours sur un serveur debian, que ce soit les connexions au serveur web (port 80), SSH, ou autre … vous pourrez même voir le débit en cours sur chaque connexion en ko/sec.

Sous Debian, utilisez la commande : apt-get install tcptrack

tcptrack -i eth0 (pour surveiller l’interface eth0)

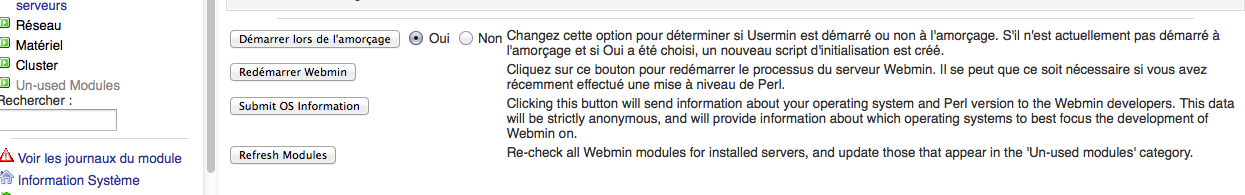

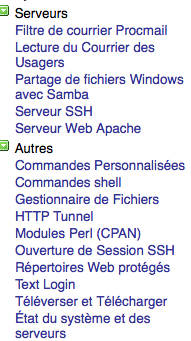

Installation Webmin Debian #CRC11 #RARE

-- Download Installation Webmin Debian #CRC11 #RARE as PDF --

Avec un sources.list comme ceci au départ:

## squeeze deb http://ftp.fr.debian.org/debian/ squeeze main deb-src http://ftp.fr.debian.org/debian/ squeeze main ## squeeze security deb http://security.debian.org/ squeeze/updates main deb-src http://security.debian.org/ squeeze/updates main ## squeeze updates deb http://ftp.fr.debian.org/debian/ squeeze-updates main deb-src http://ftp.fr.debian.org/debian/ squeeze-updates main ## squeeze-proposed-updates deb http://ftp.fr.debian.org/debian/ squeeze-proposed-updates main deb-src http://ftp.fr.debian.org/debian/ squeeze-proposed-updates main ## squeeze-backports deb http://backports.debian.org/debian-backports squeeze-backports main ## squeeze multimedia deb http://www.debian-multimedia.org squeeze main deb-src http://www.debian-multimedia.org squeeze main

apt-get update

apt-get upgrade (Pas obligatoire de suite pour les TD suivants)

Installation des dépendances:

apt-get install perl libnet-ssleay-perl openssl libauthen-pam-perl libpam-runtime libio-pty-perl apt-show-versions python

Installation de Webmin :

wget http://prdownloads.sourceforge.net/webadmin/webmin_1.580_all.deb

dpkg -i webmin_1.580_all.deb

On se connecte en :https://L’ip-de-la-machine:10000

Si par exemple vous installer Apache2 après l’install de Webmin, il faut penser à rafraichir les modules comme ceci:

ET hop ..

Le guide Ubuntu Ligne de commande #Tips #CRC11

Chercher une chaine de caractères dans un sytème de fichier Linux #tips #crc11#RARE

Sous Unix/Linux il est primordial d’être capable de retrouver une chaine de caractères dans le système de fichier.

Par exemple une adresse IP parmis des logs.

Sur un système Linux on peut utiliser différentes commandes pour arriver à un même résultat.

Exemple

find /chemindedepart/rep1 -name “*” -exec grep -Hn “Je_suis_la_chaine_de_caractères” {} \;

(-H ========>Affiche le chemin)

(-n ========>Affiche le numéro de ligne)

Pour “{}”, ça représente toutes les occurences qui correspondent au motif “*” (ici c’est, tous les fichiers du répertoire et des sous-répertoires).

Le “;” signifie la fin de la commande, et le “\” devant c’est pour “échapper” le caractère “;”.

il est possible de rediriger le résultat dans un autre fichier en rajoutant dans la commande:

>nom du fichier

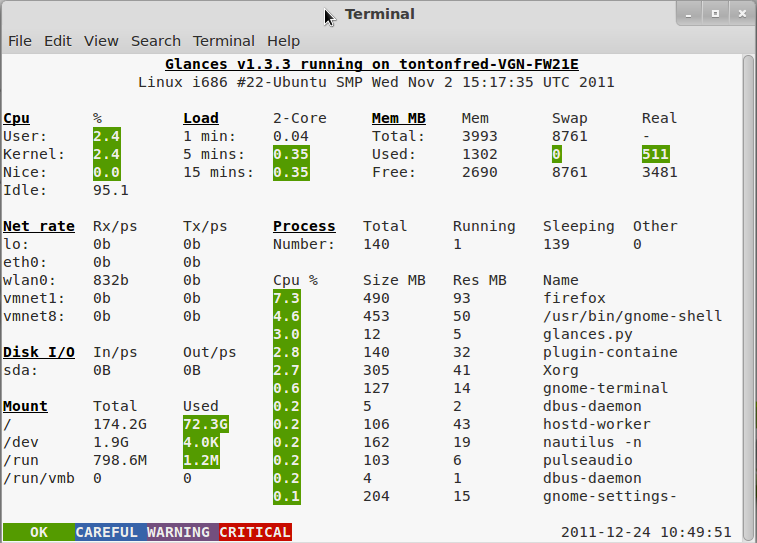

Surveiller son système en mode texte by Nicolargo

Au fil de mes tweets @gonzague m’a fait découvrir un outil super sympa en cours de dev: Glances

Il permet de surveiller son système en mode texte à partir d’une console ou d’un terminal.

Il ressemble à ceci :

Son auteur est Nicolargo et vous pouvez trouver toutes les infos sur son blog :

Il cherche des contributeurs pour l’évolution de Glances

Il sera utilisé pour nos Td’s en Janvier quand nous effectuerons le maquettage de certains services en Haute dispo.

L’histoire de GNU/Linux en images.. #RARE

MIB Management information base #TIPS #C18

MIB Management information base

C’est donc la base d’informations de gestion.

La MIB se présente comme une base de données normalisée, qui permettra de lire et d’écrire sur les équipements distants, de façon également normalisée. Ce sera à l’agent lui-même de faire la traduction entre les informations transmises par SNMP et la plate-forme.Elle permet donc:

- Pouvoir consulter des informations.

- Modifier des paramètres.

- Emettre des alarmes.

Structure de la MIB:

- Elle est organisée hiérarchiquement, de la même façon que l’arborescence des domaines Internet.

- Elle contient une partie commune à tous les agents SNMP en général, une partie commune à tous les agents SNMP d’un même type de matériel et une partie spécifique à chaque constructeur.

- La structure est normalisée.

Exemple de représentation:

Voyons par exemple un exemple simple:

- Obtenir ” l’uptime ” de la machine locale, le temps depuis lequel le système est en service. Dans l’arbre que nous avons juste dessus, nous voyons qu’il faut passer par les noeuds .1.3.6.1.2.1.1.3 . Nous ajoutons un zéro à cette suite, pour indiquer la feuille.

- Plus facile a comprendre sous linux…:snmpget -v 1 -c public localhost .1.3.6.1.2.1.1.3.0

- la ligne de commande se termine par le chemin complet d’accès à la variable souhaitée

Il existe un trés grand nombre d’outils permettant d’explorer les Mibs..Entrainez vous un peu et vous serez plus a l’aise avec des outils comme Nagios…

Un agent SNMP est plus ou moins finement paramétrable, suivant le système. Il est possible, par exemple de créer des groupes de sécurité qui auront accès en lecture seule, d’autres en lecture/écriture, d’autres encore en lecture seule, mais sur certaines branches seulement…

Attention a la securité de votre réseau notamment avec la version 1 de snmp…

sources:caleca christian

Au programme ce week-end …

Il pleut, mon épouse travaille les enfants sont sages alors j’en profite …

Au programme ce week-end:

Une installation de ESXI pour éventuellement fabriquer une bonne machine de TP/TD

Sur le papier il est plus alléchant au niveau des performances par rapport aux autres outils gratuits. De plus il propose d’origine une partie snmp de base qui me permettra sans doute de pouvoir faire des choses intéressantes avec mes projets pro “Nagios” en cours. Il est “intégrable” à un domaine Active Directory. La liste du matériel compatible évolue. Côté inconvénient je pense qu’il est plus difficile à prendre en main et à installer par rapport aux autres outils gratuits.

Bon ben pour l’instant je n’ai pas la bonne machine ..il va falloir creuser la question dans les serveurs récupérés au boulot……sniffff

Bon ben pour l’instant je n’ai pas la bonne machine ..il va falloir creuser la question dans les serveurs récupérés au boulot……sniffff

La suite des tests sous opensuse 12.1 (test intégration dans un domaine active directory pour des Tds)

Pourquoi j’ai choisi cette distribution:

- Gnome 3.2 est vraiment sympa les distributions l’intégrant d’origine sont rares.

- Yast est un outil formidable pour les td’s,des installations propres …

- La partie Samba est très propre et très en avance pour l’intégration dans un domaine AD.

- Elle fait un parfait poste de travail fonctionnel pour un utilisateur lambda.

Test de DEFT 6.1.1

Ca fait longtemps que j’ai envi de tester cette distribution. J’ai souvent chercher longuement des outils pour la récupération de données et suis souvent retombé grâce à un bon référencement naturel sur le blog de “Zythom”. Sur ses conseils j’utilisai “Helix” mais elle est devenu payante.. Au niveau pro j’utilise “testdisk” et “Photorec” mais avec cette méthode on ne fait pas une copie bit à bit du disque et si on recommence les récupérations on “stresse” à chaque fois le disque, si celui-ci est déjà “mal en point” c’est un peu délicat. Voila pourquoi je m’intéresse à DEFT…

“chrooter” pour réparer votre linux #crc11 #seb

Un chroot pour réparer votre Unix/linux

Exemple le plus classique:

Après différentes manipulations sur grub votre système ne démarre plus.

Il suffit pour cela d’un live CD linux ou d’une clé bootable.

Commencez déjà par identifier le disque ou votre linux est installé avec par exemple la commande “fdisk” ou plus simplement “gparted” qui est l’outil de partitionnement de Gnome.

Disons que par exemple la partition à réparer est sda2

Disons que par exemple la partition à réparer est sda2

on commence par monter le sda2 :

$ sudo mount /dev/sda2 /mnt

Il faut aussi également monter le système de fichiers /dev:

$ sudo mount --bind /dev /mnt/dev/

On utilise ensuite le fameux chroot

$ sudo chroot /mnt

On effectue ensuite les manipulations nécessaires pour réparer son grub cela peut être une simple édition de son fichier cfg ou encore une mise à jour ou tout autres manipulations. Prenons l’exemple de la commandes update-grub qui permet de générer le fichier menu.lst pour le boot. (notez que le sudo n’est plus nécessaire)

$ update-grub

Une fois le système réparé, on sort du chroot et on démonte les systèmes de fichiers:

# exit $ sudo umount /mnt/dev $ sudo umount /mnt

Et voilà !! il vous suffit de rebooter votre bousin …. Attention si votre /boot ou votre /home sont montés dans des partitions différentes, il ya des manipulations supplémentaires..