La sécurité des réseaux #Partie1 #TRT

La recherche et découverte d’informations : le scan de ports

dixit wikipédia:

En informatique, le balayage de port (port scanning en anglais) est une technique servant à rechercher les ports ouverts sur un serveur de réseau.

Cette technique est utilisée par les administrateurs des systèmes informatiques pour contrôler la sécurité des serveurs de leurs réseaux. La même technique est aussi utilisée par les pirates informatiques pour tenter de trouver des failles dans des systèmes informatiques. Un balayage de port (port scan ou portscan en anglais) effectué sur un système tiers est généralement considéré comme une tentative d’intrusion, car un balayage de port sert souvent à préparer une intrusion.

Le balayage de ports est une des activités considérées comme suspectes par un système de détection d’intrusion. Un système de détection d’intrusion peut être réglé à différents niveaux de sensibilité. Un niveau de sensibilité élevé génèrera plus de fausses alertes, un niveau de sensibilité bas risque de laisser passer les balayages effectués par des systèmes sophistiqués comme Nmap qui disposent de diverses options pour camoufler leurs balayages.

Pour tromper la vigilance des systèmes de détection et des pare-feu, les balayages peuvent se faire dans un ordre aléatoire, avec une vitesse excessivement lente (par exemple sur plusieurs jours), ou à partir de plusieurs adresses IP.

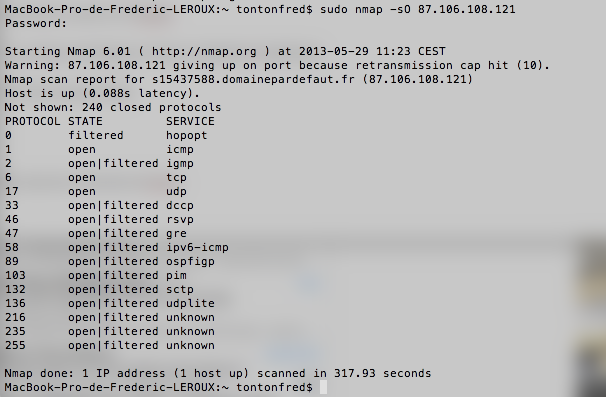

Les balayages de ports se font habituellement sur le protocole TCP ; néanmoins, certains logiciels permettent aussi d’effectuer des balayages UDP. Cette dernière fonctionnalité est beaucoup moins fiable, UDP étant orienté sans connexion, le service ne répondra que si la requête correspond à un modèle précis variant selon le logiciel serveur utilisé.

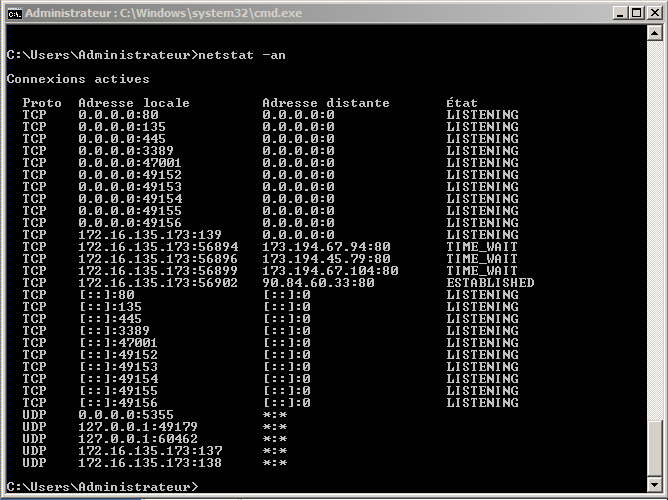

Commencons d’abord à regarder ses ports en local :

En état LISTENING, l’application est en écoute et en attente de requêtes de la part de clients.

En état ESTABLISHED, l’application a établi la communication suite à une demande de requête et on considère donc la connexion comme établie.

Quand quelqu’un se connecte à un port (une application web sur un serveur par exemple) l’application va passer de l’état LISTENING à l’état ESTABLISHED.

TIME WAIT: Apparait après le temps d’attente d’un port en état : LISTENING, à savoir ouvert mais pas de communication établie, il s’est donc refermé, car le temps d’attente pour une connexion TCP ou UDP est dépassée.

PS: Attention la commande netstat propose des commutateurs différents en fonction de l’OS sur lequel elle est utlisée.

Ainsi lors d’un scan de ports, nous ne verrons que les ports en état LISTENING. Ceux en état ESTABLISHED n’apparaîtront pas.

Voila pour le local c’est maintenant que peut intervenir le scan de ports afin d’obtenir plus d’information et de ne pas être forcément sur l’hôte à auditer..

Nous prendrons en exemple nmap (puissant et léger) de préférence sous Linux

Sources :nmap.org

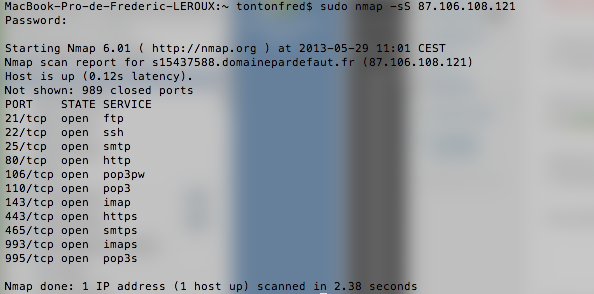

la base : on teste les ports TCP d’un hôte :

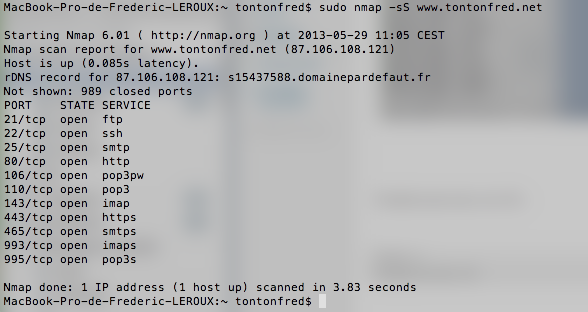

Possible aussi avec une URL :

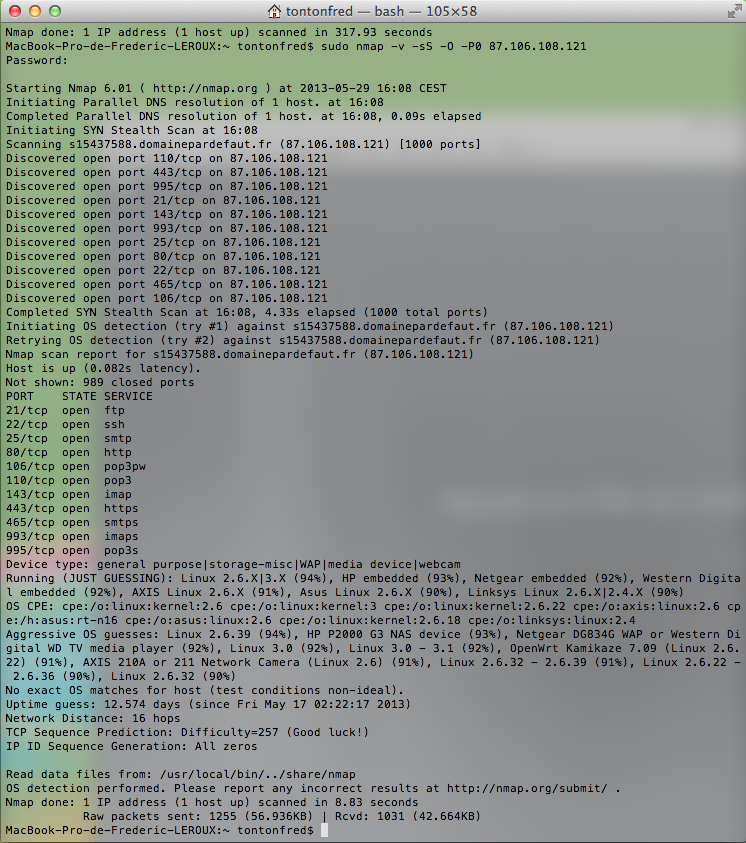

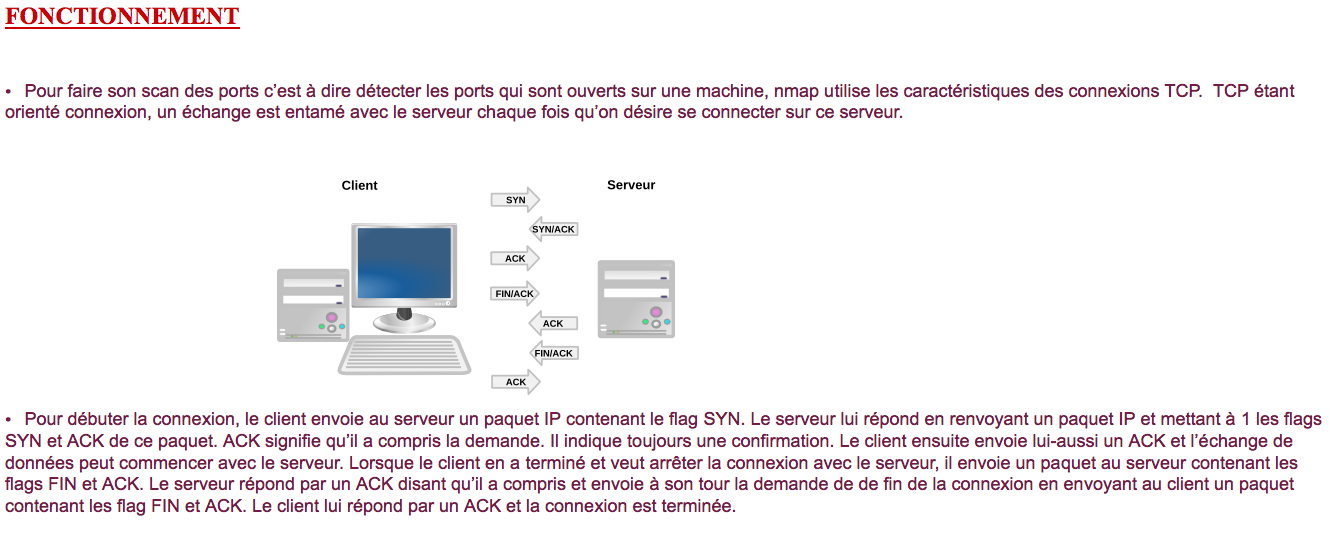

-sS qui précise que nous faisons un scan avec des segments SYN, je ne scanne donc que les ports TCP

La table des ports (les résultats) présentent plusieurs états des ports possible :

- Open (Ouvert)

- Filtered (Filtré)

- Closed (Fermé)

- Unfiltered (non-filtré)

Ouvert indique que l’application de la machine cible est en écoute de paquet/connexion sur le port en question.

Filtré indique qu’un parefeu, un dispositif de filtrage ou un autre mécanisme réseau bloque ce port. Il empêche donc Nmap de savoir si le port est ouvert ou fermé.

Fermé indique qu’il n’y a pas d’applications en écoute sur ce port.Toutefois il peut s’ouvrir n’importe quand.

Non-filtré indique qu’il ya une réponse aux paquets de test mais nmap n’est pas capable de dire si les ports sont fermés ou ouvert.

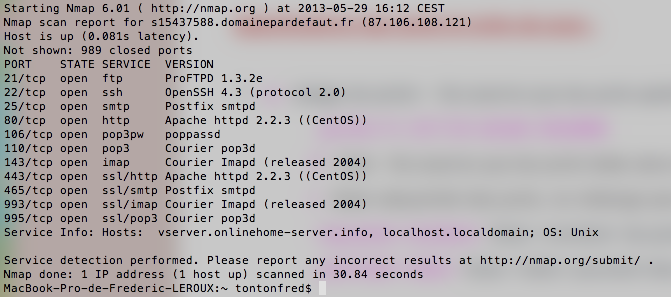

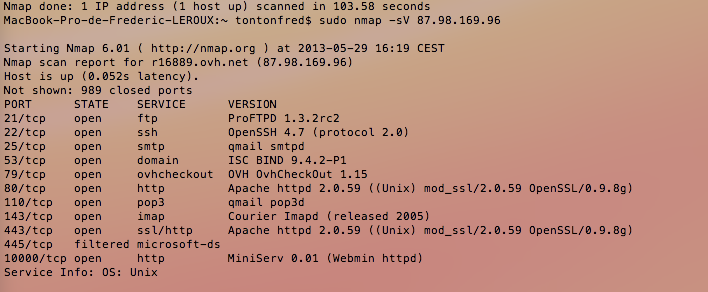

Un scan de port peut apporter beaucoup plus d’informations que simplement savoir si un port est ouvert ou fermé.

Vous pourrez notamment trouver :

-

Les versions des services qui tournent

-

Les types de systèmes d’exploitation et leurs versions

-

La présence d’un firewall

-

Les ports ouverts sur le firewall

-

La politique de filtrage en fonction d’adresses IP spécifiques

- Et bien d’autres choses

Autres captures et exemple de Nmap: