Month: mai 2013

Sécurisation d’un SI nomade #TRT #VEILLETECHNO

La sécurité des réseaux #Partie1 #TRT

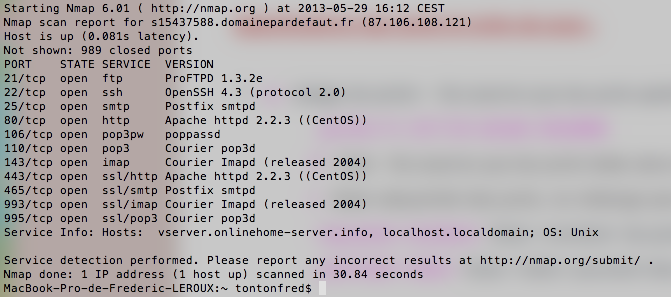

La recherche et découverte d’informations : le scan de ports

dixit wikipédia:

En informatique, le balayage de port (port scanning en anglais) est une technique servant à rechercher les ports ouverts sur un serveur de réseau.

Cette technique est utilisée par les administrateurs des systèmes informatiques pour contrôler la sécurité des serveurs de leurs réseaux. La même technique est aussi utilisée par les pirates informatiques pour tenter de trouver des failles dans des systèmes informatiques. Un balayage de port (port scan ou portscan en anglais) effectué sur un système tiers est généralement considéré comme une tentative d’intrusion, car un balayage de port sert souvent à préparer une intrusion.

Le balayage de ports est une des activités considérées comme suspectes par un système de détection d’intrusion. Un système de détection d’intrusion peut être réglé à différents niveaux de sensibilité. Un niveau de sensibilité élevé génèrera plus de fausses alertes, un niveau de sensibilité bas risque de laisser passer les balayages effectués par des systèmes sophistiqués comme Nmap qui disposent de diverses options pour camoufler leurs balayages.

Pour tromper la vigilance des systèmes de détection et des pare-feu, les balayages peuvent se faire dans un ordre aléatoire, avec une vitesse excessivement lente (par exemple sur plusieurs jours), ou à partir de plusieurs adresses IP.

Les balayages de ports se font habituellement sur le protocole TCP ; néanmoins, certains logiciels permettent aussi d’effectuer des balayages UDP. Cette dernière fonctionnalité est beaucoup moins fiable, UDP étant orienté sans connexion, le service ne répondra que si la requête correspond à un modèle précis variant selon le logiciel serveur utilisé.

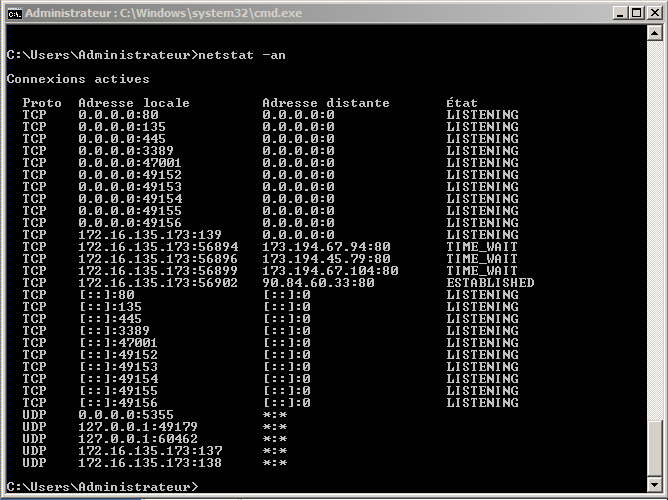

Commencons d’abord à regarder ses ports en local :

En état LISTENING, l’application est en écoute et en attente de requêtes de la part de clients.

En état ESTABLISHED, l’application a établi la communication suite à une demande de requête et on considère donc la connexion comme établie.

Quand quelqu’un se connecte à un port (une application web sur un serveur par exemple) l’application va passer de l’état LISTENING à l’état ESTABLISHED.

TIME WAIT: Apparait après le temps d’attente d’un port en état : LISTENING, à savoir ouvert mais pas de communication établie, il s’est donc refermé, car le temps d’attente pour une connexion TCP ou UDP est dépassée.

PS: Attention la commande netstat propose des commutateurs différents en fonction de l’OS sur lequel elle est utlisée.

Ainsi lors d’un scan de ports, nous ne verrons que les ports en état LISTENING. Ceux en état ESTABLISHED n’apparaîtront pas.

Voila pour le local c’est maintenant que peut intervenir le scan de ports afin d’obtenir plus d’information et de ne pas être forcément sur l’hôte à auditer..

Nous prendrons en exemple nmap (puissant et léger) de préférence sous Linux

Sources :nmap.org

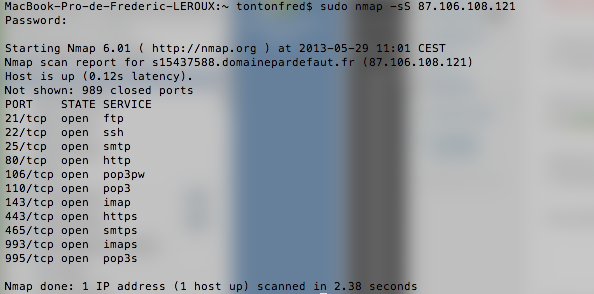

la base : on teste les ports TCP d’un hôte :

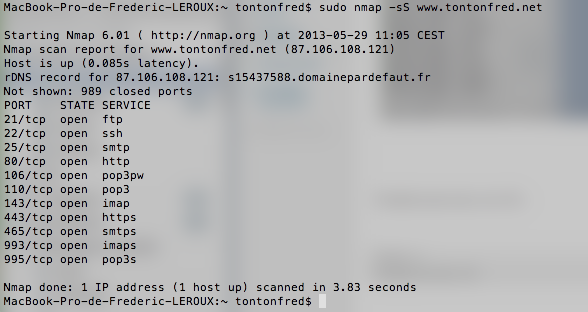

Possible aussi avec une URL :

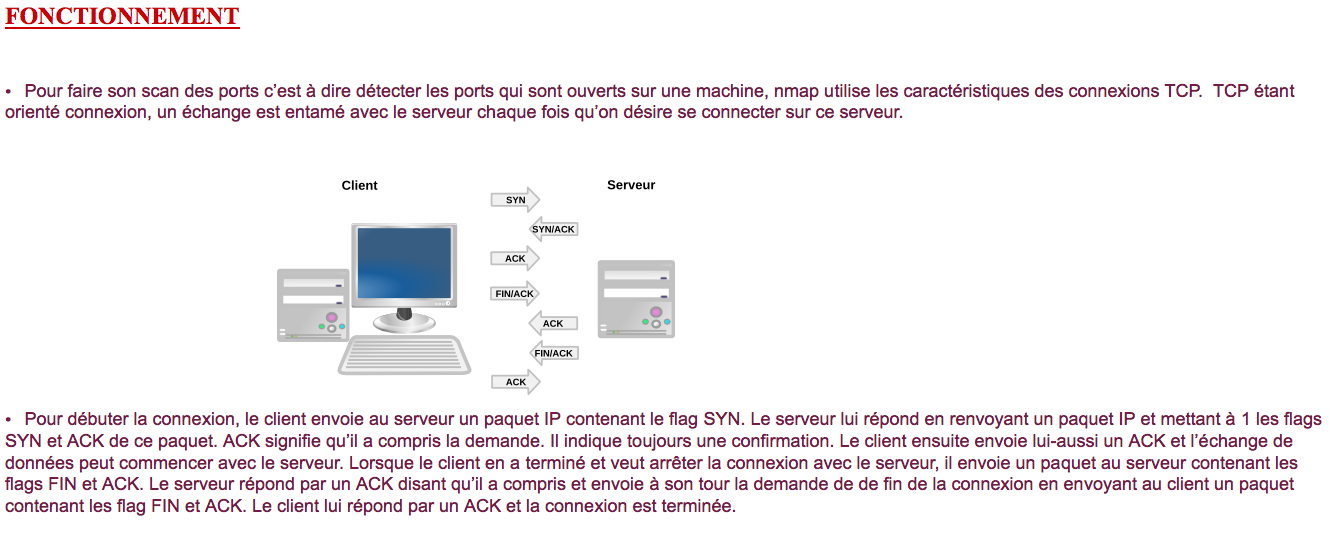

-sS qui précise que nous faisons un scan avec des segments SYN, je ne scanne donc que les ports TCP

La table des ports (les résultats) présentent plusieurs états des ports possible :

- Open (Ouvert)

- Filtered (Filtré)

- Closed (Fermé)

- Unfiltered (non-filtré)

Ouvert indique que l’application de la machine cible est en écoute de paquet/connexion sur le port en question.

Filtré indique qu’un parefeu, un dispositif de filtrage ou un autre mécanisme réseau bloque ce port. Il empêche donc Nmap de savoir si le port est ouvert ou fermé.

Fermé indique qu’il n’y a pas d’applications en écoute sur ce port.Toutefois il peut s’ouvrir n’importe quand.

Non-filtré indique qu’il ya une réponse aux paquets de test mais nmap n’est pas capable de dire si les ports sont fermés ou ouvert.

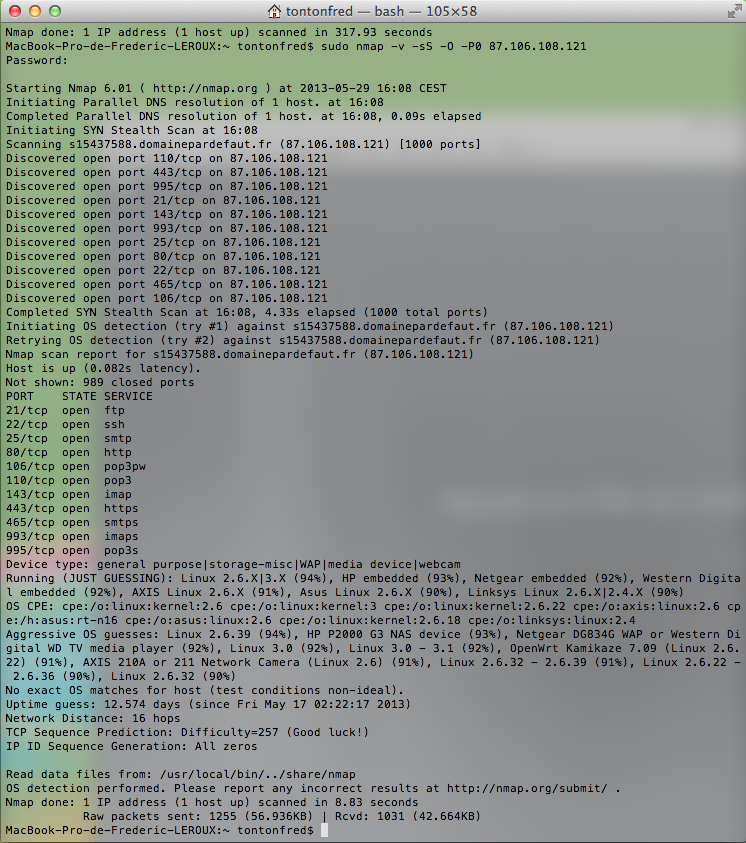

Un scan de port peut apporter beaucoup plus d’informations que simplement savoir si un port est ouvert ou fermé.

Vous pourrez notamment trouver :

-

Les versions des services qui tournent

-

Les types de systèmes d’exploitation et leurs versions

-

La présence d’un firewall

-

Les ports ouverts sur le firewall

-

La politique de filtrage en fonction d’adresses IP spécifiques

- Et bien d’autres choses

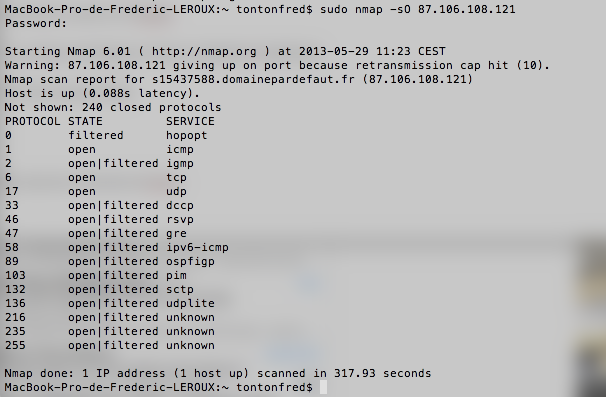

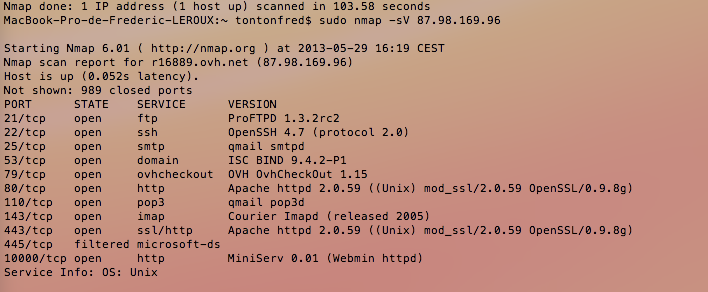

Autres captures et exemple de Nmap:

Grossiste , Dragées, chocolats, Médicis #REIMS #BOUTIQUE

Une contre-histoire de l’internet #ARTE #LESINTERNETS

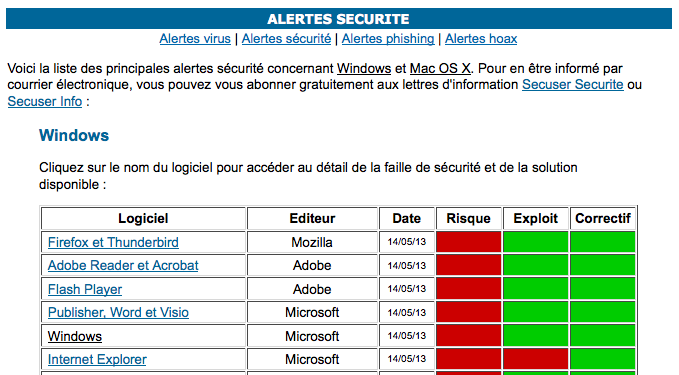

Failles !!! la totale … du 14/05/2013

Mémento Commandes Commutateur Cisco #TRT

Gérer les vlans.

En créer

Exemple : vlan 10 toto

conf t vlan 10 name toto

Vérifier les vlans existants show vlan brief Supprimer un vlan

conf t

no vlan 10

Effacer tous les vlans d’un commutateur : del flash:vlan.dat

Gérer les ports physiques d’un commutateur

Passer un port en mode trunk (et désactiver dynamic auto).

conf t

int fa 0/24

switchport mode trunk

Passer un port en mode access et le placer dans un vlan.

conf t

int fa 0/1

switchport mode access switchport access vlan 10

Sur un commutateur de niveau 3, pour passer un port en mode trunk, ne pas oublier avant :

conf t

int fa 0/24

switchport trunk encapsulation dot1q

Si vous ne voulez laisser passer que certains vlans (ici le 10) dans un lien trunk

conf t

int fa 0/24

switchport trunk allowed vlan 10

Si vous voulez changer le native vlan dans un lien trunk (a faire des deux côtés)

conf t

int fa 0/24

switchport trunk native vlan 10

Propager la base de donnée des vlans avec vtp.

Sur le switch « serveur », choisir un nom de domaine vtp et de préférence mettre un password (vtp version 2).

conf t

vtp domain CESI vtp password cisco

Attention VTP ne fonctionne que sur un lien trunk. Vérifier l’état de vtp avec un show vtp statut

Faites attention au numéro de révision d’un commutateur sorti de l’infra pour du maquettage et remis dans une infra. On ré-initialise le num en changeant de nom.

Gérer spanning-tree.

Choisir le mode de spanning tree (par défaut pvst)

conf t

spanning-tree mode pvst

Définir la priorité de spanning-tree pour le vlan 10

conf t

spanning-tree vlan 10 priority 0 (par pas de 4096, par défaut:32768)

Les ports sont étiquetés de la façon suivante :

DESG chemin descendant dans l’arbre ROOT chemin remontant vers la racine ALTN chemin de secours

Un port est soit actif FWD, soit bloqué BLK (et au début en mode écoute : LSN).

On vérifie avec show spanning-tree, ou juste pour un vlan show spanning-tree vlan 10

Créer une interface de niveau 3 (IP) et la placer dans un VLAN

Exemple : 192.168.1.254/24 placée dans le vlan 10

conf t

interface vlan 10

ip address 192.168.1.254 255.255.255.0

Si vous voulez activer le routage sur un switch de niveau 3, ip routing

Configurer des sous-interfaces 802.1q sur un routeur

Exemple :

conf t

int fa 0/0.10

encapsulation dot1q 10

ip address 192.168.10.254 255.255.255.0

int fa0/0

no shutdown

by Michel Melcior

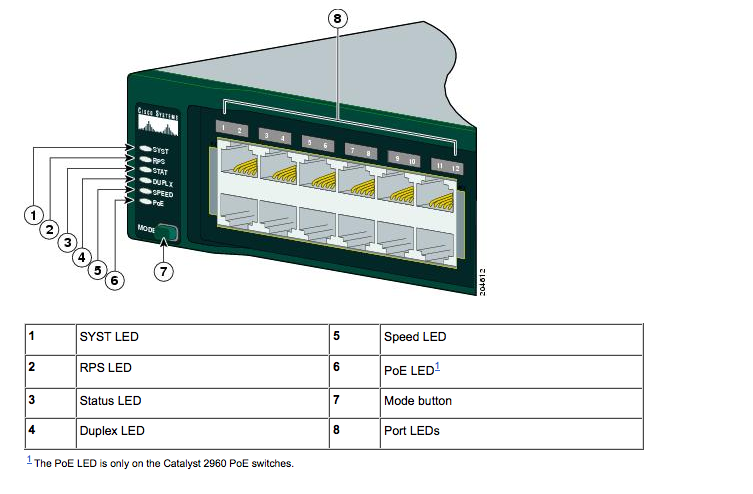

Bouton switch Catalyst 2960 #CISCO #TRT

Pour les personnes qui s’interrogeaient sur le bouton “mode” en façade des nouveaux catalyst pour les TD’s

Pour connaitre les couleurs et le fonctionnement de chaque mode :

http://www.cisco.com/en/US/docs/switches/lan/catalyst2960/hardware/installation/guide/higover.html#wp1211865

Debian 7 “Wheezy” est sortie !!!!!!!!

Cette version contient de nombreux logiciels mis à jour, comme :

- Apache 2.2.22 ;

- Asterisk 1.8.13.1 ;

- GIMP 2.8.2 ;

- une version mise à jour de l’environnement de bureau GNOME 3.4 ;

- la collection de compilateurs GNU 4.7.2 ;

- Icedove 10 (une version démarquée de Mozilla Thunderbird) ;

- Iceweasel 10 (une version démarquée de Mozilla Firefox) ;

- l’espace de travail Plasma avec les applications KDE 4.8.4 ;

- les noyaux kFreeBSD 8.3 et 9.0 ;

- LibreOffice 3.5.4 ;

- Linux 3.2 ;

- MySQL 5.5.30 ;

- Nagios 3.4.1 ;

- OpenJDK 6b27 et 7u3 ;

- Perl 5.14.2 ;

- PHP 5.4.4 ;

- PostgreSQL 9.1 ;

- Python 2.7.3 et 3.2.3 ;

- Samba 3.6.6 ;

- Tomcat 6.0.35 et 7.0.28 ;

- l’hyperviseur Xen 4.1.4 ;

- l’environnement de bureau Xfce 4.8 ;

- X.Org 7.7 ;

- plus de 36 000 autres paquets prêts à l’emploi, construits à partir de plus de 17 500 paquets sources.