Month: décembre 2011

Les voeux en HTML5 avec google street view ..

Battlefield 3 en promo – 50% jusqu’au 25/12 23H59

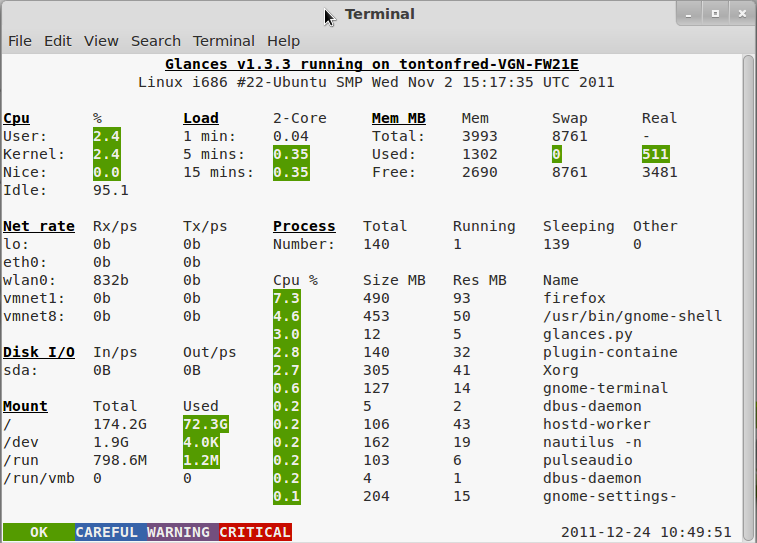

Surveiller son système en mode texte by Nicolargo

Au fil de mes tweets @gonzague m’a fait découvrir un outil super sympa en cours de dev: Glances

Il permet de surveiller son système en mode texte à partir d’une console ou d’un terminal.

Il ressemble à ceci :

Son auteur est Nicolargo et vous pouvez trouver toutes les infos sur son blog :

Il cherche des contributeurs pour l’évolution de Glances

Il sera utilisé pour nos Td’s en Janvier quand nous effectuerons le maquettage de certains services en Haute dispo.

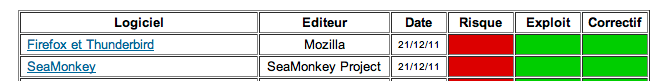

Alerte sécurité Firefox, Thunderbird, Seamonkey 21/12/2011

A REIMS, LE CESI S’IMPLIQUE DANS LA VIE DE LA CITÉ

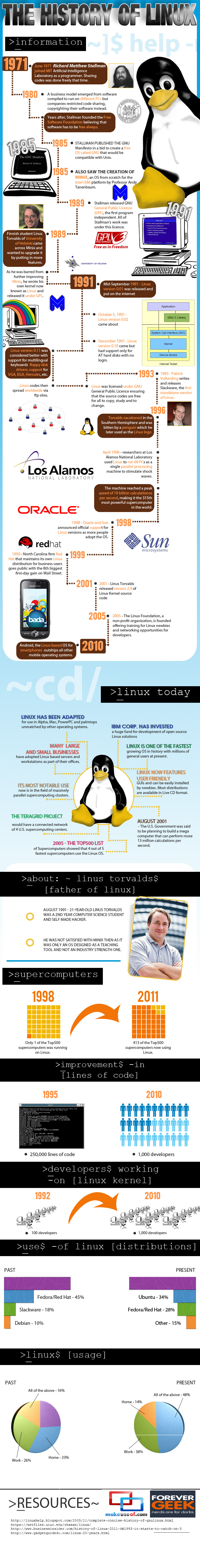

L’histoire de GNU/Linux en images.. #RARE

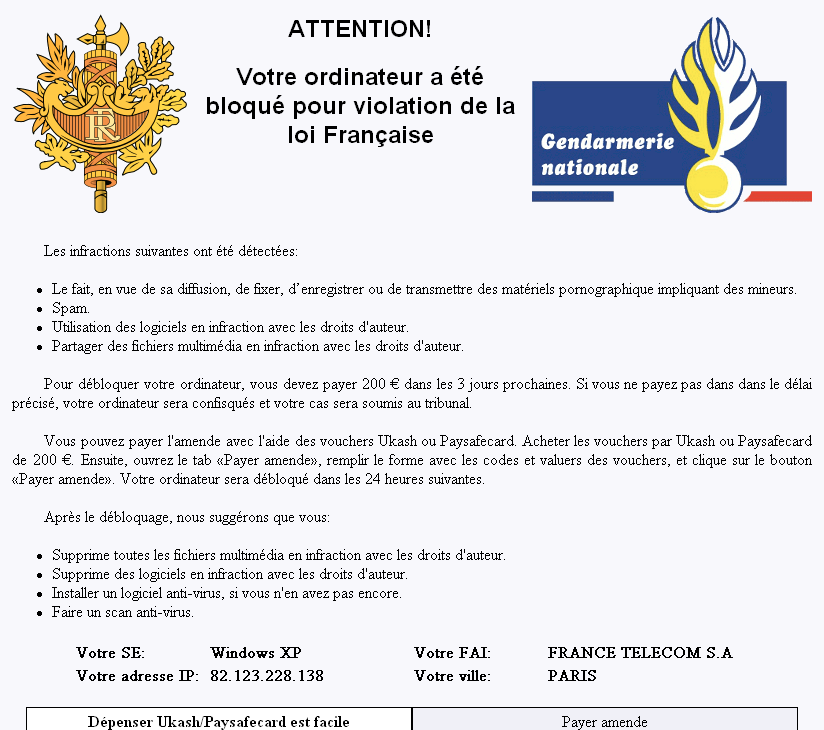

Virus POLICE GENDARMERIE le retour

Edit du 20/02/2012

Il ya toujours 3 formes du virus en activité.

Les 2 premières permettent un démarrage en mode sans echec si c’est votre cas vous démarrez en mode sans echec avec prise en charge réseau vous téléchargez :

Malware bytes et vous le mettez à jour ,vous lancer un scan et vous nettoyez la machine.

Ensuite Mise à jour de la machine Java … et un antivirus à jour et vous êtes tranquille.

Si vous avez la troisième forme la plus courante ce jour:

Démarrer votre machine avec un live CD..

Par exemble Hiren’s boot CD

Et dans l’explorateur du MINIXP de Hiren’sBOOTCD vous renommez explorer.exe en explorerold.exe

Ensuite vous renommez twexx32.dll en explorer.exe et normalement le tour est joué..

Ensuite vous reprenez l’étape de désinfection…

Attention toutefois à la version de explorer qui pourrait rendre la machine instable ..en général chaque Service Pack de windows a une version différente de explorer.exe.

Edit du 13/02/2012 le virus toujours en activité …

Edit du 29/01/2012 le virus se propage toujours

J’invite les personnes encore touchées par le ce Virus à visiter le site :

http://www.malekal.com/2012/01/10/virus-gendarmerie-activite-illicite-demelee/

Dixit: tonton, quelques clients touchés cette semaine plugins java et flash des navigateurs pas à jour..Comme quoi les mises à jour…

Pour les personnes à la recherche de solutions :La méthode la plus efficace ici

Sachez aussi qu’a priori le cd rescue disk de Kaspersky à jour permet de nettoyer la machine. Pour cela il suffit de le télécharger ici de le graver, de booter dessus et de bien faire la mise à jour avant de lancer le scan..

A priori la solution Combofix fonctionne aussi.

On trouve aussi des vidéos youtube ici et ici pour le nettoyer

Si malgré toutes ces méthodes vous ne parvenez pas à le supprimer n’insistez pas et ne prenez pas de risques avec vos données et confiez votre machine à un pro qui prendra toutes les précautions nécessaires.

Edit du 17 Décembre un article intéressant ici

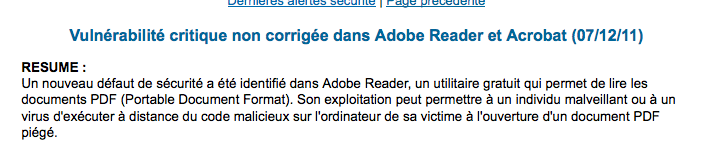

Extrait d’un document de la gendarmerie que l’on peut trouver sur le site Hadopi.fr:

Depuis le 10 décembre 2011, il apparaît que des particuliers sont victimes d’un code malveillant bloquant leur ordinateur. Ce code exécute une page comportant le logo de la Gendarmerie (mais aussi parfois de la police) et qui empêche toute action sur l’ordinateur infecté, à moins de régler en ligne une « amende » de 200 euros

(Cf Capture du message en annexe)

Cette pratique est nommé RANSONWARE (logiciel de rançon).

il ressemble a ceci:

Il consiste via des bannières publicitaires (notamment celles présentes sur les sites de pornographiques et de streaming) à injecter le code sur des ordinateurs dont le navigateur internet, ou les extensions JAVA et ADOBE FLASH, ne sont pas à jour.

Le particulier se retrouve alors avec le message en question et ne peux plus effectuer aucune action. Le code est invasif au point de ne pas permettre de reprendre la main après redémarrage de l’ordinateur, les victimes de ce week-end ne trouvant leur salut qu’après réinstallation totale de WINDOWS.

Cette pratique est bien sur illégale et il est bon évidemment d’indiquer aux victimes de ne pas payer.

La version française existe sous 3 formes :

- Une forme qui créé une clef Run, à désinfecter, c’est facile il suffit d’aller en mode sans échec avec prise en charge du réseau et de scanner avec Malwarebyte : http://www.malekal.com/tutorial_MalwareBytes_AntiMalware.php

- Une autre forme qui modifie la clef Shell (cela remplace le bureau par le malware, le bureau est inactif, le malware le rempalace). Ceci est évoqué ce

lien : http://www.malekal.com/2011/12/08/trojan-winlock-tropan-ransomware-virus-police- suite/ - Et la dernière variante qui remplace Explorer.exe dont nous allons parler ici Voici la détection : http://www.virustotal.com/file-scan/report.html?id=d9c4b2f9b6fc87afb2ecfd6bf3227b1f5a488728ca7a24b9fab38eba78a09505-1323611473

File name: explorer.exe Submission date: 2011-12-11 13:51:13 (UTC) Current status: finished Result: 6/ 43 (14.0%) VT Community

Print results Antivirus Version Last Update Result BitDefender 7.2 2011.12.11 Trojan.Generic.KD.468202 Comodo 10920 2011.12.11 Heur.Suspicious F-Secure 9.0.16440.0 2011.12.11 Trojan.Generic.KD.468202 GData 22 2011.12.11 Trojan.Generic.KD.468202

Kaspersky 9.0.0.837 2011.12.11 UDS:DangerousObject.Multi.Generic

Show all

MD5 : 6911baa817b5066b7566fc4d3cb1a207 SHA1 : 21007c5c048f4763750b912b5c89da54a86d34f2 SHA256: d9c4b2f9b6fc87afb2ecfd6bf3227b1f5a488728ca7a24b9fab38eba78a09505

Sources:malekal.com

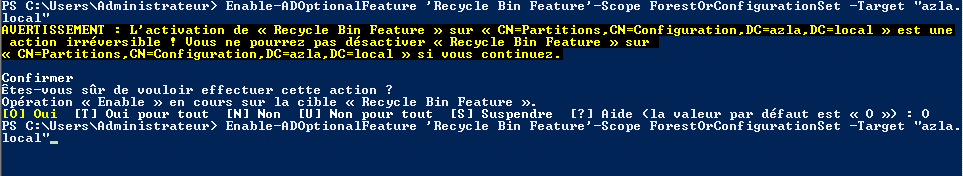

Activer Corbeille Active Directory #TIPS #C18 #CRC11

Ouvrir POWERSHELL

Tapez:

Import-module ActiveDirectory

Enable-ADOptionalFeature ‘Recycle Bin Feature’ -Scope ForestOrConfigurationSet -Target “domain.local”

VERIFICATION

Get-ADOptionalFeature -filter *

Si “EnableScopes” possède une valeur la corbeille est active …

Paramétrage Synchro par Serveur de Temps

-

w32tm /config /update /manualpeerlist:"ntp.univ.reims.fr" /syncfromflags:manual

-

w32tm /config /update

-

w32tm /resync

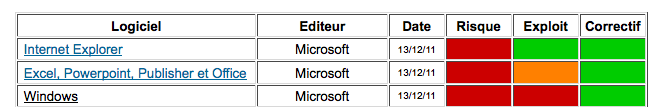

Alertes Failles Windows, IE, Office 13/12/2011

MIB Management information base #TIPS #C18

MIB Management information base

C’est donc la base d’informations de gestion.

La MIB se présente comme une base de données normalisée, qui permettra de lire et d’écrire sur les équipements distants, de façon également normalisée. Ce sera à l’agent lui-même de faire la traduction entre les informations transmises par SNMP et la plate-forme.Elle permet donc:

- Pouvoir consulter des informations.

- Modifier des paramètres.

- Emettre des alarmes.

Structure de la MIB:

- Elle est organisée hiérarchiquement, de la même façon que l’arborescence des domaines Internet.

- Elle contient une partie commune à tous les agents SNMP en général, une partie commune à tous les agents SNMP d’un même type de matériel et une partie spécifique à chaque constructeur.

- La structure est normalisée.

Exemple de représentation:

Voyons par exemple un exemple simple:

- Obtenir ” l’uptime ” de la machine locale, le temps depuis lequel le système est en service. Dans l’arbre que nous avons juste dessus, nous voyons qu’il faut passer par les noeuds .1.3.6.1.2.1.1.3 . Nous ajoutons un zéro à cette suite, pour indiquer la feuille.

- Plus facile a comprendre sous linux…:snmpget -v 1 -c public localhost .1.3.6.1.2.1.1.3.0

- la ligne de commande se termine par le chemin complet d’accès à la variable souhaitée

Il existe un trés grand nombre d’outils permettant d’explorer les Mibs..Entrainez vous un peu et vous serez plus a l’aise avec des outils comme Nagios…

Un agent SNMP est plus ou moins finement paramétrable, suivant le système. Il est possible, par exemple de créer des groupes de sécurité qui auront accès en lecture seule, d’autres en lecture/écriture, d’autres encore en lecture seule, mais sur certaines branches seulement…

Attention a la securité de votre réseau notamment avec la version 1 de snmp…

sources:caleca christian

Pour les Fans !!!

Je redoute le 11 Décembre …..

Depuis le début de l’année les enfants ont pu avoir environ euh …4 fois le train le lundi matin pour partir à l’école…

Sans parler des journées de grèves…Il doit y avoir un nid de syndicaliste genre (sud rail force 10) sur la ligne Charleville Reims..

Alors résignés nous nous disons:mais ça peut être pire??

Je crains le pire à partir de Dimanche ..

Pardon à mes connaissances de la SNCF mais là je dis: STOP !!!!!

Tips aide Evolution N°1

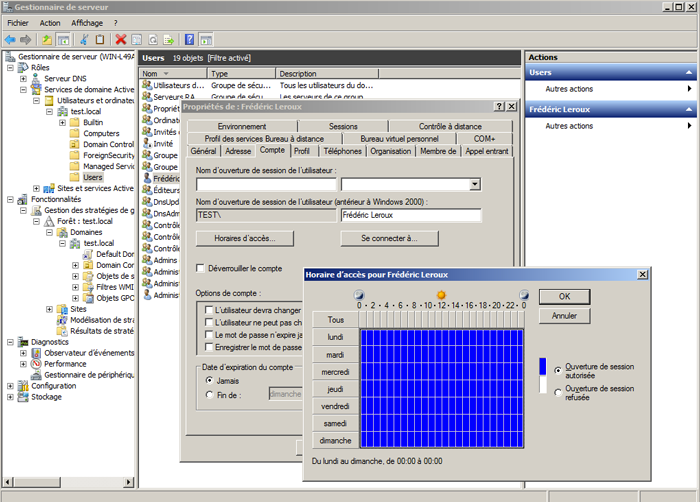

Stratégies de compte

Portes ouvertes CESI EXIA Reims 10/12/2011

Alerte Sécurité Acrobat Reader 7/12/2011

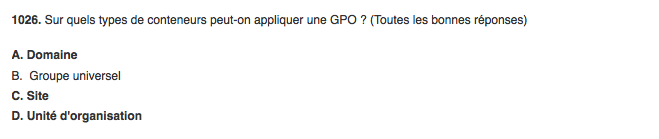

Point sur les TD’s Windows System Server

Pas assez de temps ce soir ..

La mise en ligne des vidéos de correction des Td’s représente un peu de travail mais vous serez prévenus par le biais du blog..

Il y aura dans ces vidéos :la construction d’une structure administrative Active Directory, la mise en place de la GPO script d’ouverture de session, mise en place d’une Racine de domaine autonome..Fabrication d’un MSI et la GPO de déploiement de celui-ci.

En supplément je ferais une sorte de pense bête général pour l’ensemble des TD’s.

D’autres supports vous seront donnés directement.

PS:Pour Mr : ” Where is B…..?” qu’il ne s’inquiète pas avec tout çà il arrivera à se débrouiller. Par contre il faut penser à lui faire bosser le Module du CCNA.

En cadeau : extrait QCM Certif Microsoft;)

Une application pour le stationnement …

A tester pour vos enfants trés sympa ..

Au programme ce week-end …

Il pleut, mon épouse travaille les enfants sont sages alors j’en profite …

Au programme ce week-end:

Une installation de ESXI pour éventuellement fabriquer une bonne machine de TP/TD

Sur le papier il est plus alléchant au niveau des performances par rapport aux autres outils gratuits. De plus il propose d’origine une partie snmp de base qui me permettra sans doute de pouvoir faire des choses intéressantes avec mes projets pro “Nagios” en cours. Il est “intégrable” à un domaine Active Directory. La liste du matériel compatible évolue. Côté inconvénient je pense qu’il est plus difficile à prendre en main et à installer par rapport aux autres outils gratuits.

Bon ben pour l’instant je n’ai pas la bonne machine ..il va falloir creuser la question dans les serveurs récupérés au boulot……sniffff

Bon ben pour l’instant je n’ai pas la bonne machine ..il va falloir creuser la question dans les serveurs récupérés au boulot……sniffff

La suite des tests sous opensuse 12.1 (test intégration dans un domaine active directory pour des Tds)

Pourquoi j’ai choisi cette distribution:

- Gnome 3.2 est vraiment sympa les distributions l’intégrant d’origine sont rares.

- Yast est un outil formidable pour les td’s,des installations propres …

- La partie Samba est très propre et très en avance pour l’intégration dans un domaine AD.

- Elle fait un parfait poste de travail fonctionnel pour un utilisateur lambda.

Test de DEFT 6.1.1

Ca fait longtemps que j’ai envi de tester cette distribution. J’ai souvent chercher longuement des outils pour la récupération de données et suis souvent retombé grâce à un bon référencement naturel sur le blog de “Zythom”. Sur ses conseils j’utilisai “Helix” mais elle est devenu payante.. Au niveau pro j’utilise “testdisk” et “Photorec” mais avec cette méthode on ne fait pas une copie bit à bit du disque et si on recommence les récupérations on “stresse” à chaque fois le disque, si celui-ci est déjà “mal en point” c’est un peu délicat. Voila pourquoi je m’intéresse à DEFT…